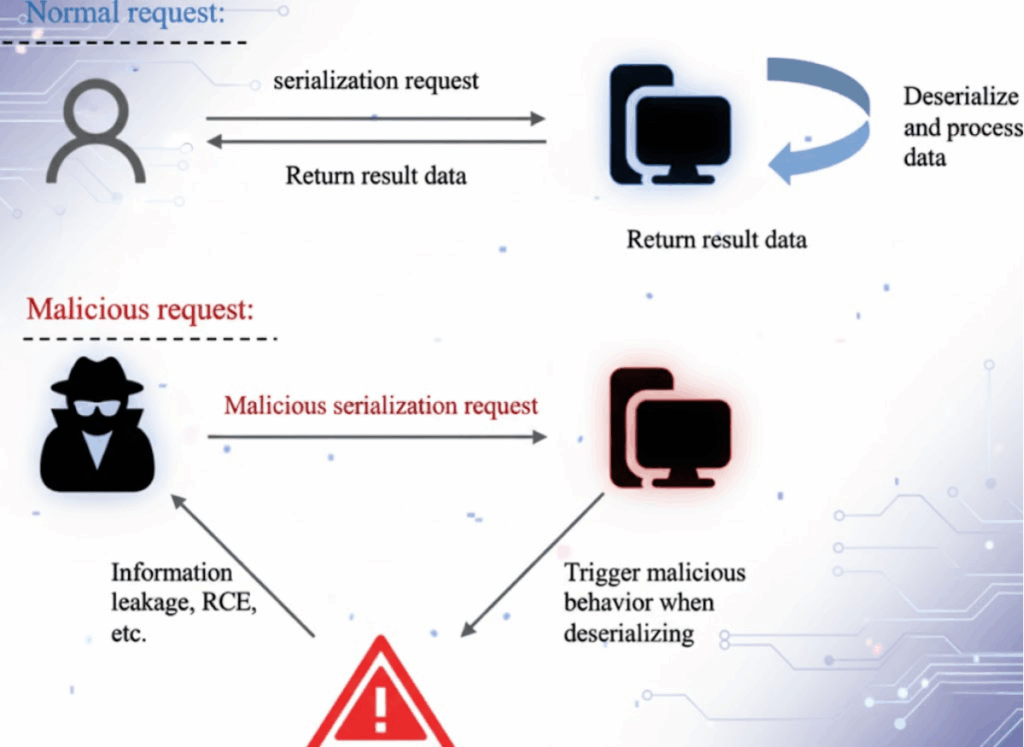

साइबर सुरक्षा में, डिसेरिएलाइज़ेशन एक नियमित प्रोग्रामिंग कार्य से कहीं अधिक है—यह अक्सर एक छिपा हुआ हमला होता है। हालाँकि इसका प्राथमिक उद्देश्य डेटा को ऑब्जेक्ट में पुनर्स्थापित करना है, लेकिन सख्त इनपुट सत्यापन और फ़िल्टरिंग के बिना, हमलावर सावधानीपूर्वक तैयार किए गए पेलोड का उपयोग करके रिमोट कोड निष्पादन, प्राधिकरण को बायपास कर सकते हैं, या यहाँ तक कि पूरे सिस्टम नियंत्रण को भी जब्त कर सकते हैं।

ये जोखिम न केवल पारंपरिक मैनुअल पेनेट्रेशन परीक्षण के दौरान उजागर होते हैं, बल्कि स्वचालित स्कैनिंग टूल, भेद्यता अनुसंधान प्लेटफार्मों और एआई-संचालित खतरा विश्लेषण प्रणालियों में भी अक्सर दिखाई देते हैं, जिससे यह प्रक्रिया आधुनिक सुरक्षा टीमों के लिए उच्च प्राथमिकता वाली चिंता बन जाती है।

कोड उदाहरण – असुरक्षित डिसेरिएलाइज़ेशन

// ⚠️ असुरक्षित डिसेरिएलाइज़ेशन उदाहरणऑब्जेक्टइनपुटस्ट्रीम in = नया ऑब्जेक्टइनपुटस्ट्रीम(नया फ़ाइलइनपुटस्ट्रीम("पेलोड.बिन")); ऑब्जेक्ट obj = in.readObject();// यह पेलोड in.close() से दुर्भावनापूर्ण कोड निष्पादित कर सकता है;

सिस्टम में डिसेरिएलाइजेशन कैसे काम करता है?

सीरियलाइज़ेशन जटिल ऑब्जेक्ट्स को JSON, XML, या बाइनरी स्ट्रीम जैसे फ़ॉर्मैट में परिवर्तित करता है ताकि उन्हें आसानी से स्टोर या ट्रांसफर किया जा सके। डिसेरिएलाइज़ेशन इस प्रक्रिया को उलट देता है, डेटा को प्रोग्राम-रेडी ऑब्जेक्ट्स में फिर से बनाता है।

वितरित कंप्यूटिंग, एपीआई इंटरैक्शन और डेटा दृढ़ता में, डिसेरिएलाइज़ेशन सर्वव्यापी है। यह सर्वव्यापकता हमलावरों को आकर्षित करती है: जब डेटा स्रोत अविश्वसनीय होता है, तो पुनर्निर्माण के दौरान दुर्भावनापूर्ण तर्क पेश किए जा सकते हैं, जिससे गंभीर सुरक्षा खतरे पैदा हो सकते हैं।

डिसेरिएलाइज़ेशन भेद्यताएं क्यों उत्पन्न होती हैं और वे आमतौर पर कैसे बनाई जाती हैं?

ऐसी खामियाँ आमतौर पर कई कमज़ोरियों के संयोजन का परिणाम होती हैं। उदाहरण के लिए, एप्लिकेशन बिना सत्यापन के उपयोगकर्ता इनपुट से बाइनरी स्ट्रीम को सीधे डीसेरिएलाइज़ कर सकते हैं; डिफ़ॉल्ट भाषा या फ्रेमवर्क तंत्र अप्रतिबंधित क्लास लोडिंग की अनुमति दे सकते हैं; और विकास के दौरान सुरक्षा ऑडिट सीरियलाइज़ेशन प्रक्रियाओं का पर्याप्त मूल्यांकन करने में विफल हो सकते हैं। ये कमज़ोरियाँ मिलकर ऐसे अवसर पैदा करती हैं जिनका उपयोग हमलावर कर सकते हैं।

हमलावर नियंत्रण पाने के लिए पेनेट्रेशन परीक्षण में डिसेरिएलाइजेशन कमजोरियों का फायदा कैसे उठाते हैं?

प्रवेश परीक्षण के दौरान, हमलावर अक्सर दुर्भावनापूर्ण ऑब्जेक्ट पेलोड तैयार करते हैं, ताकि जब सिस्टम उन्हें डीसेरिएलाइज़ करे, तो एम्बेडेड कोड निष्पादित हो जाए।

वे इन पेलोड को उत्पन्न करने के लिए YSoSerial जैसे उपकरणों का उपयोग कर सकते हैं, जिससे दूरस्थ कोड निष्पादन संभव हो सकता है, या प्रमाणीकरण तंत्र को दरकिनार करते हुए उच्च-विशेषाधिकार वाले उपयोगकर्ता ऑब्जेक्ट का पुनर्निर्माण किया जा सकता है।

कमांड उदाहरण – दुर्भावनापूर्ण पेलोड उत्पन्न करना

java -jar ysoserial.jar CommonsCollections1 "calc.exe" > payload.bin

जावा निष्पादन उदाहरण

ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin")); Object obj = in.readObject();// calc.exe निष्पादित करता है

सुरक्षा परीक्षण में डिसेरिएलाइज़ेशन कमजोरियों की पहचान और सत्यापन कैसे किया जा सकता है?

सुरक्षा पेशेवर अक्सर मैन्युअल परीक्षण को स्वचालित उपकरणों जैसे कि बर्प सुइट प्लगइन्स और वाईसोसीरियल संभावित कमजोरियों का शीघ्र पता लगाने के लिए।

उन्नत सेटअप, डिसेरिएलाइजेशन ट्रैफिक पैटर्न का विश्लेषण करने तथा संभावित आक्रमण संकेतों का पता लगाने के लिए एआई-आधारित मॉडल का उपयोग कर सकते हैं।

पायथन उदाहरण – AI-आधारित ट्रैफ़िक विश्लेषण

जॉबलिब आयात करें numpy को np के रूप में आयात करें मॉडल = जॉबलिब.लोड("deserialize_detector.pkl") नमूना_डेटा = np.array([feature_vector]) भविष्यवाणी = मॉडल.predict(नमूना_डेटा) यदि भविष्यवाणी == 1: प्रिंट("⚠️ संदिग्ध डिसेरिएलाइज़ेशन का पता चला")

डिसेरिएलाइजेशन हमलों से बचाव के लिए डेवलपर्स और सुरक्षा टीमों को क्या उपाय करने चाहिए?

डिसेरिएलाइज़ेशन हमलों से प्रभावी ढंग से बचाव करने के लिए, डेवलपर्स और सुरक्षा टीमों को सबसे पहले सुरक्षा मानसिकता अपनानी होगी इनपुट डेटा का हर टुकड़ा अविश्वसनीय हो सकता है, चाहे उसका स्पष्ट स्रोत या प्रारूप कुछ भी हो। यह जागरूकता महत्वपूर्ण है क्योंकि अविश्वसनीय या अपर्याप्त रूप से स्वच्छ किए गए डेटा को, डिसेरिएलाइज़ेशन प्रक्रिया के दौरान, दुर्भावनापूर्ण तर्क वाले ऑब्जेक्ट्स में पुनर्निर्मित किया जा सकता है, जिससे एप्लिकेशन सीधे तौर पर रिमोट कोड निष्पादन या विशेषाधिकार वृद्धि जैसे गंभीर खतरों के प्रति उजागर हो सकता है।

एक मज़बूत रक्षा रणनीति की शुरुआत कठोर इनपुट सत्यापन से होनी चाहिए, ताकि यह सुनिश्चित हो सके कि डिसेरिएलाइज़ेशन के अधीन आने वाले किसी भी डेटा की संरचनात्मक संगति, स्वीकार्य मान सीमा और अपेक्षित स्वरूपों के अनुपालन के लिए पूरी जाँच हो। विकास टीमों को मूल भाषा या फ्रेमवर्क के डिफ़ॉल्ट डिसेरिएलाइज़ेशन तंत्रों पर निर्भर रहने से बचना चाहिए, क्योंकि ये अक्सर अत्यधिक अनुज्ञेय होते हैं और इनमें मज़बूत सुरक्षा उपायों का अभाव होता है; इसके बजाय, सुरक्षित क्रमांकन लाइब्रेरी या फ्रेमवर्क स्पष्ट सुरक्षा नियंत्रणों वाले वर्गों को प्राथमिकता दी जानी चाहिए। इसके अलावा, एक सख्त वर्ग श्वेतसूची नीति लागू करना अत्यधिक उचित है—डिसेरिएलाइज़ेशन प्रक्रिया को सुरक्षित ऑब्जेक्ट प्रकारों के एक पूर्वनिर्धारित सेट तक सीमित करके, अनजाने में दुर्भावनापूर्ण या अज्ञात वर्गों के लोड होने के जोखिम को बहुत कम किया जा सकता है।

कोड स्तर पर लागू सुरक्षा उपायों के अलावा, डिसेरिएलाइज़ेशन सुरक्षा जांच को व्यापक स्तर पर एकीकृत किया जाना चाहिए। डेवसेकऑप्स वर्कफ़्लो में यह सुनिश्चित किया जाना चाहिए कि वे निरंतर एकीकरण और परिनियोजन चक्रों का हिस्सा बनें, बजाय इसके कि उन्हें उत्पादन रिलीज़ से पहले केवल एक विचार के रूप में पेश किया जाए। यह एकीकरण विकास जीवनचक्र में कमज़ोरियों का शीघ्र पता लगाने और उनका समाधान करने में सक्षम बनाता है, जिससे उपचार लागत और प्रभाव कम से कम हो जाते हैं। इसके अतिरिक्त, सभी डिसेरिएलाइज़ेशन ऑपरेशनों के साथ विस्तृत लॉगिंग और विसंगति का पता लगाना भी शामिल होना चाहिए ताकि कोई भी अनियमित गतिविधि—जैसे अस्वीकृत कक्षाओं या अप्रत्याशित निष्पादन पथों को इंस्टैंसिएट करने का प्रयास—तुरंत अलर्ट ट्रिगर कर सके और सुरक्षा जाँच शुरू कर सके।

जब इन उपायों को लगातार लागू किया जाता है और सुरक्षित कोडिंग प्रथाओं में चल रहे डेवलपर प्रशिक्षण द्वारा समर्थित किया जाता है, तो संगठन डीसेरिएलाइजेशन से जुड़े जोखिमों को काफी हद तक कम कर सकते हैं, जिससे ऐतिहासिक रूप से लगातार और उच्च प्रभाव वाले हमले को सुरक्षित अनुप्रयोग डिजाइन के नियंत्रित और प्रबंधनीय पहलू में बदल दिया जा सकता है।

जावा उदाहरण – सुरक्षित डिसेरिएलाइज़ेशन

ऑब्जेक्टमैपर मैपर = नया ऑब्जेक्टमैपर(); क्लास allowedType = MySafeClass.class; FileInputStream fis = नया FileInputStream("safeData.json"); ऑब्जेक्ट obj = mapper.readValue(fis, allowedType); fis.close();

भविष्य में डिसेरिएलाइजेशन सुरक्षा कैसे विकसित होगी, और एआई क्या भूमिका निभाएगा?

डिसेरिएलाइज़ेशन सुरक्षा का भविष्य तेजी से उन बुद्धिमान एजेंटों के इर्द-गिर्द घूमेगा जो सक्षम हैं समझना, निर्णय लेना और क्रियान्वित करना सुरक्षा कार्य.

पेनलिजेंट इसका एक प्रमुख उदाहरण है - यह दुनिया का पहला एजेंटिक एआई हैकर है, जो प्राकृतिक भाषा संकेतों से डिसेरिएलाइजेशन कमजोरियों के लिए संपूर्ण प्रवेश परीक्षण प्रक्रिया को संभालने में सक्षम है।

200 से अधिक एकीकृत उपकरणों (जैसे एनमैप, बर्प, न्यूक्ली और वाईसोसीरियल) का लाभ उठाते हुए, पेनलिजेंट न केवल स्कैन चलाता है बल्कि एक सुरक्षा पेशेवर की तरह सोचता है: कमजोरियों को सत्यापित करना, गलत सकारात्मक को फ़िल्टर करना।