टूटा हुआ एक्सेस नियंत्रण क्या है?

टूटा हुआ पहुँच नियंत्रण यह तब होता है जब कोई एप्लिकेशन उपयोगकर्ताओं को क्या देखने या करने की अनुमति है, इस पर उचित प्रतिबंध लागू करने में विफल रहता है।

दूसरे शब्दों में, हमलावर तर्क संबंधी खामियों का फायदा उठाकर ऐसे डेटा या कार्यों तक पहुंच बनाते हैं, जो प्रतिबंधित होने चाहिए - जैसे किसी अन्य उपयोगकर्ता के रिकॉर्ड देखना या बिना अनुमति के प्रशासनिक कार्य करना।

यह भेद्यता सबसे ऊपर है OWASP शीर्ष 10 सूची में इसलिए नहीं जोड़ा गया क्योंकि यह आम भी है और खतरनाक भी। एक बार पहुँच नियंत्रण टूट जाने पर, हमलावर को किसी आकर्षक कारनामे की ज़रूरत नहीं होती—बस विशेषाधिकार सीमाओं के पार क्षैतिज या लंबवत रूप से आगे बढ़ने के लिए कुछ तैयार किए गए अनुरोधों की ज़रूरत होती है।

सामान्य उदाहरण

| प्रकार | विवरण | उदाहरण |

|---|---|---|

| क्षैतिज वृद्धि | समान विशेषाधिकार स्तर पर अन्य उपयोगकर्ताओं के डेटा तक पहुंच प्राप्त करना। | बदलना उपयोगकर्ता_आईडी=1 को उपयोगकर्ता_आईडी=2 किसी अन्य उपयोगकर्ता की प्रोफ़ाइल पढ़ने के लिए. |

| ऊर्ध्वाधर वृद्धि | सामान्य उपयोगकर्ता भूमिका से व्यवस्थापक-स्तरीय अनुमतियों पर जाना। | अनुरोध निकाय को सेट करने के लिए संशोधित करना "भूमिका": "व्यवस्थापक". |

| IDOR (असुरक्षित प्रत्यक्ष वस्तु संदर्भ) | स्वामित्व की पुष्टि किए बिना सीधे ऑब्जेक्ट तक पहुंचना। | डाउनलोड /इनवॉइस?id=5678 भले ही वह किसी अन्य उपयोगकर्ता का हो। |

| केवल क्लाइंट-साइड जाँच | प्रवेश नियंत्रण के लिए छिपे हुए बटनों या अक्षम इनपुटों पर निर्भर रहना। | HTML में छिपे हुए “डिलीट” बटन को अभी भी API के माध्यम से बुलाया जा सकता है। |

डेवलपर्स अक्सर क्लाइंट-साइड नियंत्रणों—छिपे हुए बटन, अक्षम UI तत्व, या JavaScript जाँच—पर निर्भर रहते हैं क्योंकि इन्हें लागू करना आसान होता है और ये उपयोगकर्ता अनुभव को बेहतर बनाते हैं। समस्या तब उत्पन्न होती है जब इन फ्रंट-एंड नियमों को एकमात्र बचाव की रेखा के रूप में माना जाता है: सर्वर-साइड पर सख्त प्रवर्तन के बिना, प्रत्येक API एंडपॉइंट एक अंतर्निहित ट्रस्ट सीमा बन जाता है। ऑब्जेक्ट स्वामित्व, भूमिका दावों और सत्र टोकन के अनुपलब्ध या असंगत सत्यापन का अर्थ है कि एक तैयार किया गया अनुरोध पहचानकर्ताओं, रीप्ले टोकन, या परिवर्तित पेलोड को प्रतिस्थापित कर सकता है ताकि उस डेटा तक पहुँच या उसमें हेरफेर किया जा सके जिसे अनुरोधकर्ता को नहीं देखना चाहिए। जब टीमें न्यूनतम-विशेषाधिकार सिद्धांतों—व्यापक भूमिकाएँ प्रदान करना, दीर्घकालिक टोकन, या अत्यधिक API स्कोप—की भी उपेक्षा करती हैं, तो हमले की सतह बढ़ जाती है और सेवाओं में प्रवर्तन कमजोर हो जाता है।

वास्तविक दुनिया में इसके गंभीर परिणाम होते हैं। एक्सेस कंट्रोल में गड़बड़ी हमलावरों को संवेदनशील ग्राहक या कॉर्पोरेट डेटा चुराने, रिकॉर्ड से छेड़छाड़ करने, या महत्वपूर्ण जानकारी मिटाने में सक्षम बनाती है, जिससे भरोसा टूट सकता है और संचालन बाधित हो सकता है। कई मामलों में, यह बड़े समझौतों का केंद्र बिंदु बन जाता है: एक विरोधी जो विशेषाधिकार बढ़ा सकता है या पार्श्विक रूप से आगे बढ़ सकता है, वह पूरे सिस्टम या प्रशासनिक कंसोल पर कब्ज़ा कर सकता है। प्रत्यक्ष नुकसान के अलावा, ये विफलताएँ अक्सर नियामक और अनुपालन उल्लंघनों को जन्म देती हैं—जिससे संगठनों को GDPR या PCI DSS जैसे ढाँचों के तहत जुर्माने और सुधारात्मक लागतों का सामना करना पड़ता है—और ये दीर्घकालिक प्रतिष्ठा को नुकसान पहुँचा सकते हैं जो शुरुआती तकनीकी सुधार से कहीं अधिक महंगा होता है।

इसका पता कैसे लगाएं और कैसे रोकें

- सर्वर पर हमेशा पहुँच नियंत्रण लागू करें - कभी भी ग्राहक पर भरोसा न करें।

- न्यूनतम विशेषाधिकार के सिद्धांत को लागू करें - प्रत्येक उपयोगकर्ता या API कुंजी में केवल वही होना चाहिए जो आवश्यक है।

- ऑब्जेक्ट स्वामित्व सत्यापित करें संसाधनों को वापस करने या संशोधित करने से पहले।

- अप्रत्याशित पहचानकर्ताओं का उपयोग करें अनुक्रमिक आईडी के बजाय.

- भूमिका-आधारित पहुँच नियंत्रण (RBAC) लागू करें और सुसंगत सत्यापन तर्क।

- निरंतर परीक्षण करें पेनलिजेंट जैसे स्वचालित उपकरणों के साथ।

पेनलिजेंट: टूटे हुए एक्सेस नियंत्रण के लिए प्राकृतिक-भाषा पहचान

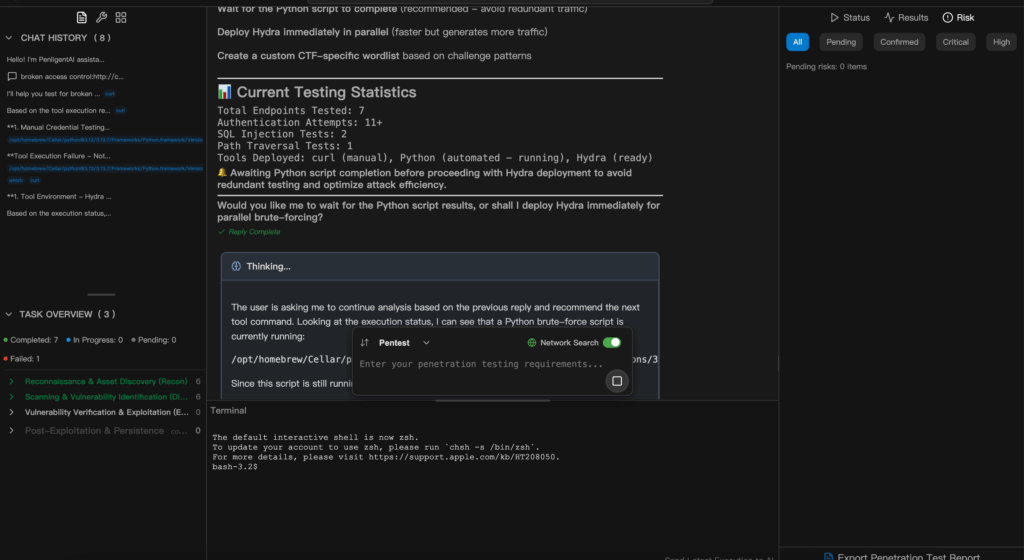

पेनलिजेंट सुरक्षा टीमों को केवल प्राकृतिक भाषा के संकेत से एक्सेस नियंत्रण दोषों का परीक्षण करने की सुविधा देता है - कोई कोड नहीं, कोई स्क्रिप्ट नहीं।

उदाहरण संकेत:

“क्षैतिज और ऊर्ध्वाधर विशेषाधिकार वृद्धि सहित - टूटी हुई पहुंच नियंत्रण कमजोरियों के लिए मेरे वेब एप्लिकेशन की जांच करें।”

आगे क्या होता है:

स्वचालित रूप से पेनलिजेंट:

- समापन बिंदुओं और भूमिकाओं की गणना करता है;

- एकाधिक उपयोगकर्ता स्तरों का अनुकरण करता है;

- अनधिकृत पहुंच प्रयासों का पता लगाता है;

- हाइलाइट करता है कि कौन से API या पृष्ठ उजागर हैं;

- सुधारात्मक कार्रवाई का सुझाव दिया गया है - वह भी उत्पादन प्रणालियों को प्रभावित किए बिना।

एआई तर्क और नियम-आधारित सत्यापन को मिलाकर, पेनलिजेंट प्रदान करता है रक्षात्मक अंतर्दृष्टि मिनटों में, घंटों में नहीं।

कुंजी ले जाएं

टूटा हुआ एक्सेस कंट्रोल केवल कोडिंग की गलती नहीं है - यह एक डिज़ाइन दोष है जिसे स्वचालन अब पहले ही पता लगा सकता है।

पेनलिजेंट के साथ, आप "प्रतिक्रियाशील फिक्सिंग" से आगे बढ़ सकते हैं सक्रिय रोकथाम, सरल अंग्रेजी का उपयोग करके अपने अनुप्रयोगों का सुरक्षित और बुद्धिमानी से ऑडिट करें।