आज के परस्पर जुड़े डिजिटल परिदृश्य में, डायरेक्ट्री हमले एक सतत और विकसित होता खतरा बन गए हैं। वेब एप्लिकेशन के संचालन में कमज़ोरियों का फ़ायदा उठाकर, फ़ाइल पथ और निर्देशिका पहुँचदुर्भावनापूर्ण तत्व पारंपरिक सुरक्षा उपायों को दरकिनार कर संवेदनशील डेटा को उजागर कर सकते हैं। यह समझना ज़रूरी है कि डायरेक्ट्री अटैक क्या है, यह कैसे काम करता है और इसे कैसे रोका जा सकता है, यह सुरक्षा पेशेवरों और अपने बुनियादी ढाँचे की सुरक्षा के लिए प्रतिबद्ध संगठनों, दोनों के लिए ज़रूरी है। नीचे दिए गए अनुभाग इस खतरे को उसकी मूल कार्यप्रणाली से लेकर व्यावहारिक रोकथाम रणनीतियों तक विभाजित करते हैं, और जोखिमों और उपलब्ध प्रति-उपायों का एक व्यापक दृष्टिकोण प्रदान करते हैं।

डायरेक्ट्री अटैक क्या है?

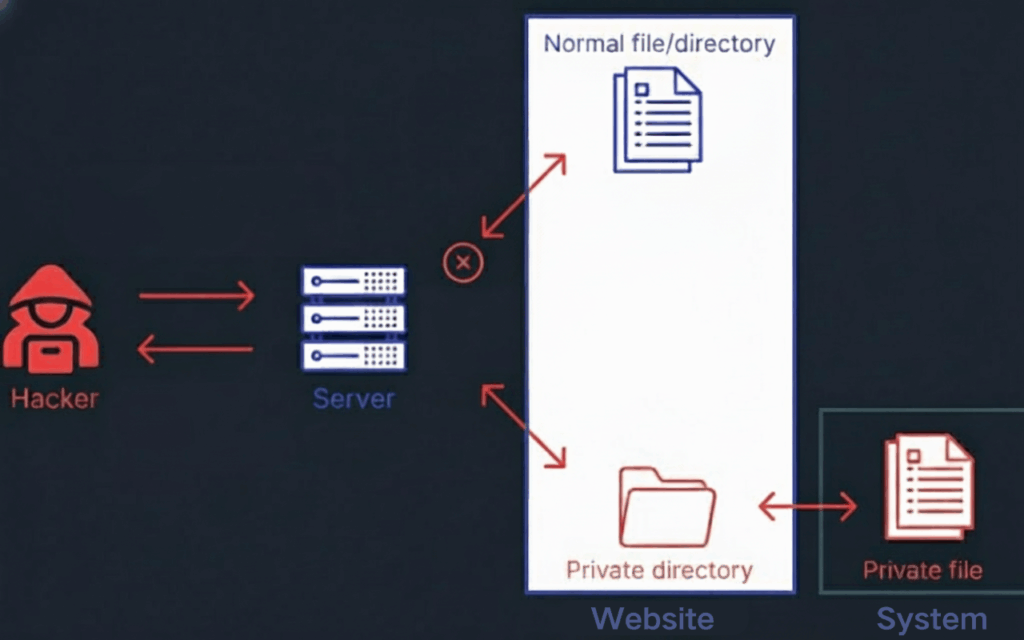

साइबर सुरक्षा के क्षेत्र में, निर्देशिका हमला तकनीकों की एक श्रेणी का वर्णन करता है जिसमें एक हमलावर जानबूझकर किसी फ़ाइल अनुरोध के पथ में हेरफेर करता है या छिपे हुए फ़ोल्डरों की व्यवस्थित जाँच करता है, और यह सब सर्वर पर मौजूद महत्वपूर्ण संसाधनों तक अनधिकृत पहुँच प्राप्त करने के प्रयास में किया जाता है। ये हमले अक्सर एक प्रकार के होते हैं। निर्देशिका ट्रैवर्सल, जहां दुर्भावनापूर्ण इनपुट जैसे ../ वेब अनुप्रयोग के इच्छित दायरे से परे फ़ाइल संरचना के माध्यम से ऊपर की ओर चढ़ने के लिए उपयोग किया जाता है, या निर्देशिका गणना, जहाँ अलग-अलग निर्देशिकाओं के नामों का व्यवस्थित रूप से अनुमान लगाया जाता है और उनका परीक्षण किया जाता है ताकि छिपे हुए प्रशासनिक पैनल, बैकअप अभिलेखागार, या कॉन्फ़िगरेशन फ़ाइलें सामने आ सकें। कुछ परिदृश्यों में, हमलावर असुरक्षित निर्देशिका समापन बिंदुओं का सीधा फायदा उठा सकते हैं, किसी भी प्रमाणीकरण उपाय को दरकिनार कर सकते हैं और बिना किसी प्रतिरोध के संवेदनशील डेटा निकाल सकते हैं।

निर्देशिका हमले का एक उदाहरण

एक वेब एप्लिकेशन पर विचार करें जो मानक अनुरोध प्रारूप के माध्यम से उपयोगकर्ता प्रोफ़ाइल चित्र प्रदान करता है, जैसे:

<https://example.com/profile.php?img=avatar.png>

यदि एप्लिकेशन आने वाले अनुरोध पैरामीटर को ठीक से साफ़ करने में विफल रहता है, तो दुर्भावनापूर्ण अभिनेता एक परिवर्तित URL सबमिट कर सकता है जो इस प्रकार दिखाई देता है:

<https://example.com/profile.php?img=../../../../etc/passwd>

एक संवेदनशील वातावरण में, सर्वर इस समायोजित पथ को एक छवि फ़ाइल के रूप में नहीं, बल्कि सिस्टम के लिए एक कॉल के रूप में व्याख्या कर सकता है। /etc/पासवर्ड फ़ाइल। इसका यह उत्कृष्ट उदाहरण पथ परिभ्रमण यह न केवल उपयोगकर्ता नाम का खुलासा करता है, बल्कि सिस्टम के कॉन्फ़िगरेशन के बारे में भी बहुमूल्य जानकारी प्रदान करता है, जिसका उपयोग गहन, अधिक हानिकारक शोषण के लिए किया जा सकता है।

निर्देशिका हमले के जोखिम और सिस्टम पर उनका प्रभाव

निर्देशिका हमलों की गंभीरता केवल किसी अनपेक्षित फ़ाइल को पढ़ने की क्षमता में ही नहीं है; बल्कि, यह उन परिणामों की श्रृंखला में निहित है जो ऐसी अनधिकृत पहुँच के बाद हो सकते हैं। यदि कोई हमलावर उजागर फ़ाइलों से क्रेडेंशियल, API टोकन, या डेटाबेस कनेक्शन स्ट्रिंग प्राप्त करने में सक्षम हो जाता है, तो ये संपत्तियाँ तेज़ी से पूरे सिस्टम को खतरे में डालने की दिशा में कदम बन सकती हैं। एक बार मालिकाना स्रोत कोड प्राप्त हो जाने पर, किसी संगठन की प्रतिस्पर्धात्मक बढ़त और बौद्धिक संपदा उजागर हो सकती है, जिससे वह नकल या शोषण के प्रति संवेदनशील हो सकता है। तकनीकी क्षति के अलावा, कुछ प्रकार की फ़ाइलों तक पहुँच प्राप्त करने से GDPR, HIPAA, या CCPA जैसे डेटा सुरक्षा नियमों का उल्लंघन हो सकता है, जिससे संभावित कानूनी परिणाम और प्रतिष्ठा को नुकसान हो सकता है। इसके अलावा, कई रेड-टीम ऑपरेशनों में, निर्देशिका हमले एक प्रारंभिक जाँच चरण के रूप में कार्य करते हैं जो विशेषाधिकार वृद्धि, नेटवर्क के माध्यम से पार्श्व गति, या अधिक परिष्कृत, बहु-चरणीय हमलों की श्रृंखला का मार्ग प्रशस्त करते हैं।

सुरक्षा परीक्षक निर्देशिका हमलों के लिए कौन से उपकरण का उपयोग करते हैं?

| औजार | प्राथमिक उपयोग | प्रमुख विशेषताऐं |

|---|---|---|

| पेनलिजेंट | AI-संचालित पेनटेस्टिंग और निर्देशिका हमले से बचाव | एक एकीकरण स्टेशन जो 200 से अधिक सुरक्षा उपकरणों का समर्थन करता है, जिसमें प्राकृतिक भाषा संचालन, स्वचालित भेद्यता सत्यापन और एक-क्लिक रिपोर्ट निर्माण शामिल है। |

| गोबस्टर | निर्देशिका और फ़ाइल ब्रूट-फोर्सिंग | तेज़ CLI टूल; कस्टम वर्डलिस्ट; DNS सबडोमेन स्कैनिंग। |

| डिरबस्टर | HTTP निर्देशिका गणना | जीयूआई, पुनरावर्ती स्कैन, बहु-थ्रेडिंग। |

| एफएफयूएफ | उच्च गति फ़ज़िंग | रेगेक्स फ़िल्टरिंग; पुनरावर्तन; सामग्री मिलान. |

| बर्प सुइट | मैनुअल+स्वचालित परीक्षण | क्रॉलिंग; पैरामीटर फ़ज़िंग; रिपोर्टिंग. |

| डब्ल्यूफ़ज़ | HTTP फ़ज़िंग | पैरामीटरों में पेलोड इंजेक्शन. |

पेनलिजेंट उपरोक्त उपकरणों को एकीकृत करता है, जिससे इसके एआई-संचालित सुरक्षा ढांचे के भीतर गोबस्टर, डिरबस्टर, एफएफयूएफ, बर्प सूट और डब्ल्यूएफज़ का निर्बाध उपयोग संभव हो जाता है।

डायरेक्टरी हमले को कैसे रोकें?

निर्देशिका हमलों को रोकने के लिए खामियों को दूर करने से कहीं अधिक की आवश्यकता होती है; इसमें ऐसे सिस्टम डिज़ाइन करना शामिल है जो स्वाभाविक रूप से इस तरह के शोषण का प्रतिरोध करते हैं। वेब अनुप्रयोगों को उपयोगकर्ता इनपुट को सख्त सत्यापन रूटीन के माध्यम से संसाधित करना चाहिए जो किसी भी पथ खंड या एन्कोडेड वर्णों को अस्वीकार कर देते हैं जो ट्रैवर्सल प्रयासों का संकेत देते हैं। फ़ाइलों तक पहुँच श्वेतसूची सिद्धांत पर संचालित होनी चाहिए, जिसका अर्थ है कि सार्वजनिक अनुरोधों द्वारा केवल पूर्वनिर्धारित और सत्यापित निर्देशिकाओं तक ही पहुँचा जा सकता है। सर्वरों को प्रत्येक अनुरोध पथ को एक निरपेक्ष रूप में सामान्यीकृत करना चाहिए और यह सुनिश्चित करना चाहिए कि यह सुरक्षित क्षेत्रों तक ही सीमित रहे, जबकि न्यूनतम विशेषाधिकार के सिद्धांत के तहत काम करना चाहिए ताकि यदि किसी दोष का शोषण भी किया जाता है, तो हमलावर की पहुँच गंभीर रूप से सीमित हो। अंत में, निर्देशिका संरचनाओं के अनजाने प्रकटीकरण से बचने के लिए त्रुटि संदेशों और डिबगिंग जानकारी को सावधानीपूर्वक तैयार किया जाना चाहिए, और नियमित प्रवेश परीक्षण विरोधियों द्वारा नई कमजोरियों को उजागर करने से पहले ही उन्हें उजागर करने के लिए समय निर्धारित किया जाना चाहिए।