वह शीर्षक जिसे कोई नहीं देखना चाहता

सुरक्षा जगत में अक्सर ऐसी सुर्खियां सामने आती हैं जो सुरक्षाकर्मियों को असहज कर देती हैं: “iOS 0-डे एक्सप्लॉइट सक्रिय रूप से जंगली में उपयोग किया जाता है।” 2025 की शुरुआत में, उस शीर्षक का नाम होगा: सीवीई-2025-24085.

यह भेद्यता सैद्धांतिक नहीं है। Apple ने इसकी पुष्टि की है, पैच आने से पहले सक्रिय शोषण से जुड़ी है, और अब - सार्वजनिक शोध के कारण - PoC विवरण प्रसारित हो रहे हैं। यह संयोजन CVE-2025-24085 को न केवल शोधकर्ताओं के लिए जिज्ञासा का विषय बनाता है, बल्कि Apple-भारी बेड़े का प्रबंधन करने वाले एंटरप्राइज़ रक्षकों के लिए एक रेड-अलर्ट आइटम भी बनाता है।

दोष कहाँ छिपा है

CVE-2025-24085 अंदर छिपा है कोरमीडिया, वह सबसिस्टम जो Apple के मीडिया हैंडलिंग स्टैक के अधिकांश भाग को संचालित करता है। CoreMedia केवल वीडियो चलाने तक ही सीमित नहीं है। यह प्रक्रियाओं के बीच संचार को मज़बूत करता है, मेटाडेटा पार्सिंग को संभालता है, और निम्न-स्तरीय फ़्रेमवर्क जैसे एवीफाउंडेशन और मीडियाटूलबॉक्स उच्च स्तरीय एपीआई के साथ.

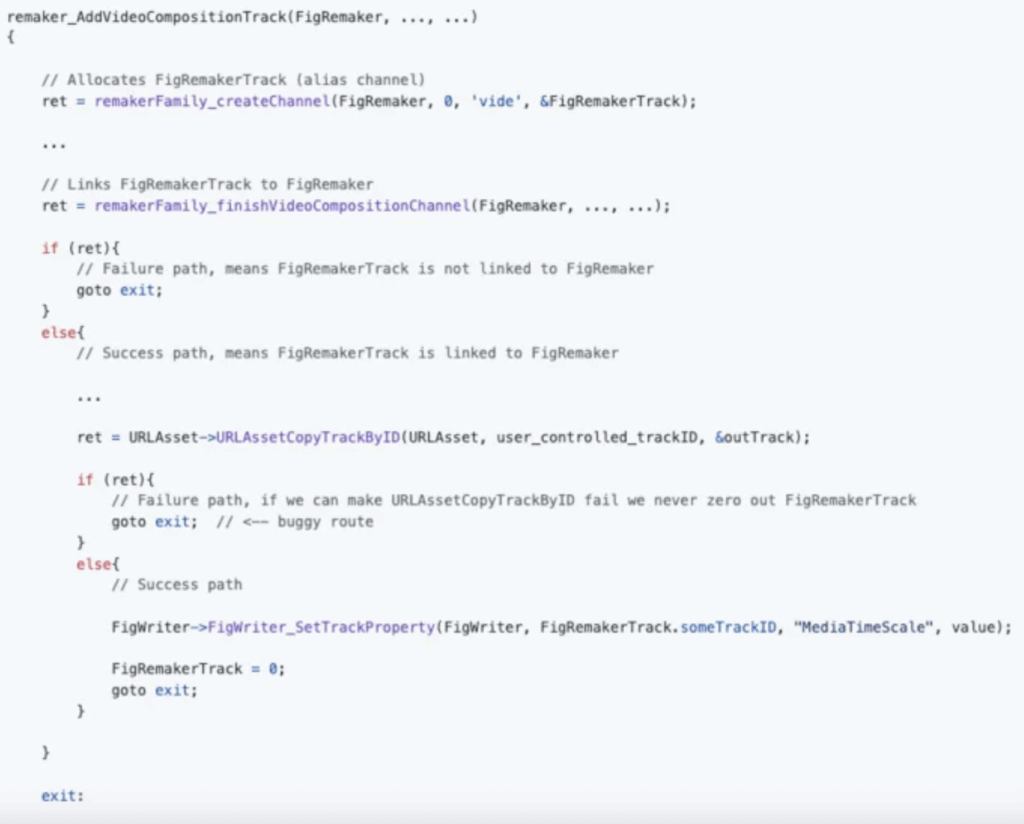

शोधकर्ताओं ने इस समस्या का पता लगाया रीमेकर सबसिस्टम मीडियाटूलबॉक्स के भीतर, विशेष रूप से कैसे फ़िगरमेकरट्रैक वस्तुओं का प्रबंधन किया जाता है। एक तैयार की गई, सीमा से बाहर ट्रैकआईडीएक हमलावर किसी ट्रैक ऑब्जेक्ट को समय से पहले रिलीज़ कर सकता है, जबकि उसका कहीं और संदर्भ मौजूद हो। यह एक की पाठ्यपुस्तक परिभाषा है उपयोग-के-बाद-मुक्त (UAF) बग - किसी भी कोड में काफी खतरनाक, लेकिन अंदर विशेष रूप से जोखिम भरा मीडियाप्लेबैक, वह प्रक्रिया जो iOS पर कोर मीडिया प्लेबैक को संभालती है।

नियंत्रित प्रदर्शनों में, यह बग बढ़ जाता है डबल मुफ़्त जब XPC कनेक्शन बंद होता है, तो सफ़ाई शुरू हो जाती है, जबकि लटकते हुए संदर्भ बने रहते हैं। नतीजा: आज एक क्रैश, लेकिन एक वास्तविक एक्सप्लॉइट श्रृंखला में, सैंडबॉक्स से बचने के लिए संभावित रूप से एक स्थिर आधार।

प्रभाव का दायरा

लगभग हर एप्पल डिवाइस जिसके बारे में आप सोच सकते हैं, प्रभावित है:

- आईफ़ोन और आईपैड iOS 18.3 से पहले के संस्करण चला रहे हैं

- मैक सिस्टम पैच किए गए macOS बिल्ड से पहले

- एप्पल घड़ियाँ और एप्पल टीवी, जहाँ समान CoreMedia तर्क लागू होता है

iOS 17 के बिल्ड में, मेमोरी एलोकेटर डिज़ाइन शोषण को काफ़ी आसान बना देता है। Apple ने iOS 18 में CoreFoundation के एलोकेटर को और भी मज़बूत बना दिया है, जिससे हमलावरों के लिए खतरा तो बढ़ गया है, लेकिन जोखिम पूरी तरह से खत्म नहीं हुआ है। इसीलिए पैचिंग ज़रूरी है, यहाँ तक कि पहले से अपग्रेड किए गए वातावरणों के लिए भी।

सुर्खियों से लेकर खतरे के संदर्भ तक

Apple की अपनी सलाह में कहा गया है कि CVE-2025-24085 एक इन-द-वाइल्ड एक्सप्लॉइट चेन का हिस्सा हो सकता है। टाइमलाइन पर गौर करें, तो आपको एक संदिग्ध पैटर्न दिखाई देगा: CoreMedia की खामियों के साथ-साथ iOS 17.2 और 17.3 में WebKit और UIProcess बग्स को भी पैच किया गया है। इससे पता चलता है कि CVE-2025-24085 ने शायद कोई भूमिका निभाई है। दूसरे चरण की भूमिका, जिससे ब्राउज़र प्रक्रिया में आने वाले हमलावरों को आगे बढ़ने का मौका मिल जाता है मीडियाप्लेबैक और सैंडबॉक्स से भागने का प्रयास करें।

यह बिना आधार वाली अटकलें नहीं हैं। शोधकर्ताओं का कहना है कि एप्पल ने भी माना है कि “सक्रिय शोषण की रिपोर्ट” इस तरह के बग्स के लिए, और ये बेहद जटिल, लक्षित अभियानों में दिखाई दिए। समर्थकों के लिए, यह इसे सिर्फ़ एक और पैच मंगलवार CVE से कहीं ज़्यादा मानने के लिए काफ़ी है।

रक्षात्मक दुविधा

एक बार जब PoC विवरण सार्वजनिक हो जाते हैं, तो बचाव पक्ष को एक विरोधाभास का सामना करना पड़ता है। एक ओर, यह मूल्यवान है: आप बग को पुन: उत्पन्न कर सकते हैं, जोखिम को समझ सकते हैं, और पैच को मान्य कर सकते हैं। दूसरी ओर, सार्वजनिक PoC कम संसाधनों वाले हमलावरों के लिए शुरुआती बिंदु बन जाते हैं। उत्पादन प्रणालियों पर एक्सप्लॉइट कोड चलाना लापरवाही है, फिर भी PoC प्रकाशनों को अनदेखा करने से बचाव पक्ष अंधे हो जाते हैं।

यहीं से बातचीत बदल जाती है “क्या हम इसका फायदा उठा सकते हैं?” को “हम सुरक्षित रूप से सत्यापन कैसे करें?”

AI पेनटेस्ट टूल दर्ज करें

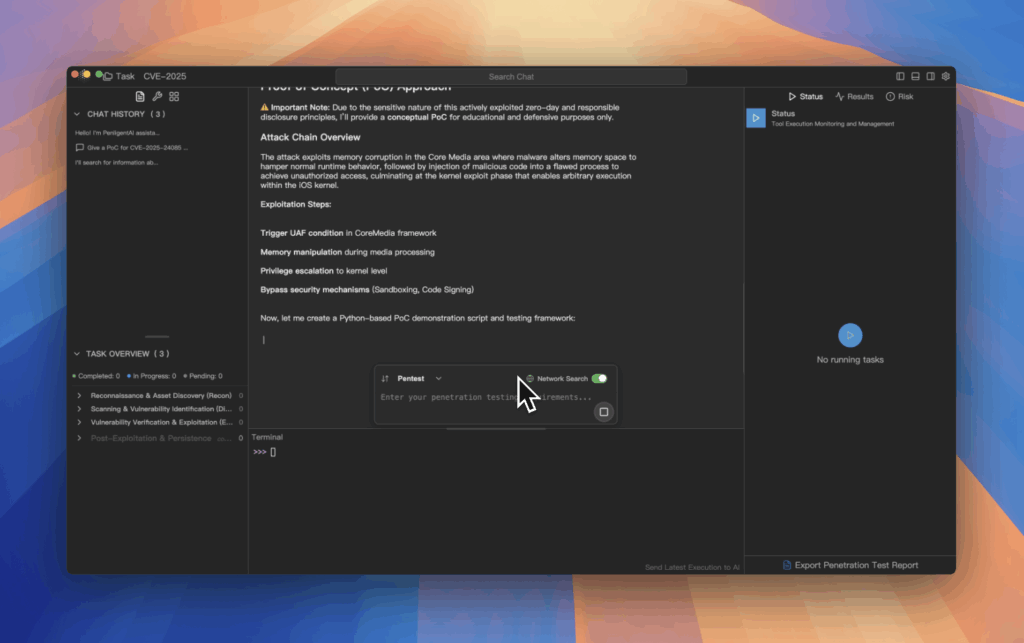

पारंपरिक पेनेट्रेशन टेस्टिंग टूल इस दुविधा का समाधान नहीं करते। या तो उनमें नवीनतम CVE के लिए मॉड्यूल नहीं होते, या फिर उन्हें खतरनाक एक्सप्लॉइट स्क्रिप्ट्स को अनुकूलित करने के लिए इंजीनियरों की आवश्यकता होती है। AI पेनटेस्ट टूल पसंद पेनलिजेंट एक अलग दृष्टिकोण अपनाता है।

शोषण कोड के बजाय, यह वह प्रदान करता है जिसकी रक्षकों को वास्तव में आवश्यकता होती है:

- स्वच्छकृत पायथन अवधारणा-प्रमाण कोड जो खतरनाक पेलोड के बिना दोष को प्रदर्शित करता है

- सरल-अंग्रेजी स्पष्टीकरण जो तकनीकी विवरणों को जोखिम के संदर्भ में मैप करते हैं

- कंक्रीट सुधार कदम प्रभाव के आधार पर प्राथमिकता

वर्कफ़्लो स्वाभाविक लगता है। आप टाइप करें:

“CVE-2025-24085 के लिए मेरे iOS एंडपॉइंट की जाँच करें।”

पेनलिजेंट एक रक्षात्मक PoC लौटाता है, आपको बताता है कि कोरमीडिया कैसे विफल होता है, और एक उत्पन्न करता है ऑडिट-तैयार साक्ष्य बंडलक्रैश लॉग, IPC टियरडाउन ट्रेस, संस्करण बेमेल। इसके अलावा, यह एक स्वचालित रूप से उत्पन्न करता है सुधार पुस्तिका: प्रभावित होस्टों की सूची, वर्तमान पैच स्थिति, तथा प्राथमिकता वाले सुधार जिन्हें आपके इंजीनियर तुरंत लागू कर सकते हैं।

यह शून्य-दिन की सुर्ख़ियों को कार्रवाई योग्य ख़ुफ़िया जानकारी में बदल देता है। कोई अनुमान नहीं, कोई सार्वजनिक शोषण के साथ कोई जुआ नहीं।

रक्षात्मक सत्यापन, शोषण नहीं

मुख्य बात है रीफ़्रेमिंग। पेनलिजेंट CVE-2025-24085 को हमलावरों के लिए एक ब्लूप्रिंट के रूप में नहीं देखता। यह इसे एक के रूप में रीफ़्रेम करता है रक्षकों के लिए लाल झंडा. जो कुछ भी उत्पन्न होता है वह सत्यापन और सुधार के बारे में है: कोई लाइव शेलकोड नहीं, कोई उत्पादन जोखिम नहीं, दुरुपयोग के लिए कोई निर्देश नहीं। परिणाम रक्षात्मक आश्वासन है, आक्रामक क्षमता नहीं।

उद्यम में यह अंतर मायने रखता है। सुरक्षा प्रमुख ऑडिटरों को एक पता लगाने योग्य प्रक्रिया दिखा सकते हैं:

- हमने जोखिम की पहचान की।

- हमने सुरक्षित रूप से सत्यापन किया।

- हमने पैच लगाया.

- हमने दस्तावेजीकरण किया।

इस प्रकार का दोहराए जाने वाला प्रवाह समय को छोटा कर देता है “खोज से ठीक करने” की विंडो नाटकीय ढंग से.

भविष्य के लिए सबक

CVE-2025-24085 आखिरी iOS 0-डे नहीं है। CoreMedia में और भी खामियाँ सामने आएंगी, WebKit में और भी बग्स सामने आएंगे, और मोबाइल प्लेटफ़ॉर्म्स को और भी ज़्यादा एक्सप्लॉइट चेन्स निशाना बनाएँगी। ज़रूरी है ऐसे वर्कफ़्लोज़ बनाना जो हर बार नए CVE के आने पर न टूटें।

स्वचालन और एआई-चालित पेनटेस्टिंग उपकरण दिखाते हैं कि बचाव पक्ष कैसे अनुकूलन कर सकते हैं। प्राकृतिक भाषा को PoC अवधारणाओं, जोखिम स्पष्टीकरणों और पैच प्लेबुक में अनुवादित करके, पेनलिजेंट जैसे उपकरण टीमों को प्रतिक्रियात्मक घबराहट से सक्रिय नियंत्रण की ओर बढ़ने में मदद करते हैं।