उद्यम नेटवर्क वास्तुकला और प्रवेश परीक्षण अभ्यास में, LDAP पोर्ट महत्वपूर्ण निर्देशिका सेवाओं तक पहुँच को सक्षम करते हुए, उपयोगकर्ता पहचान को प्रमाणित और सत्यापित करने में एक केंद्रीय भूमिका निभाता है। यह अधिकृत उपयोगकर्ताओं के लिए एक वैध मार्ग और कमजोरियों की तलाश करने वाले हमलावरों के लिए एक संभावित लक्ष्य दोनों है। कई घटनाओं से पता चला है कि जब LDAP गलत तरीके से कॉन्फ़िगर किया जाता है या उसके पोर्ट अविश्वसनीय वातावरण में उजागर होते हैं, तो शोषण जल्दी हो सकता है। एक हमलावर को एक परिष्कृत शोषण श्रृंखला की आवश्यकता नहीं हो सकती है - संवेदनशील पहचान डेटा तक पहुँचने के लिए अनाम बाइंड, पासवर्ड ब्रूट फ़ोर्सिंग, या LDAP इंजेक्शन पर्याप्त हो सकते हैं। आज के तेज़ी से बदलते, अत्यधिक स्वचालित ख़तरे वाले परिदृश्य में, LDAP पोर्ट सुरक्षा कोई मामूली तकनीकी विकल्प नहीं है - यह एक अग्रिम पंक्ति की रक्षात्मक प्राथमिकता है।

एलडीएपी पोर्ट क्या है?

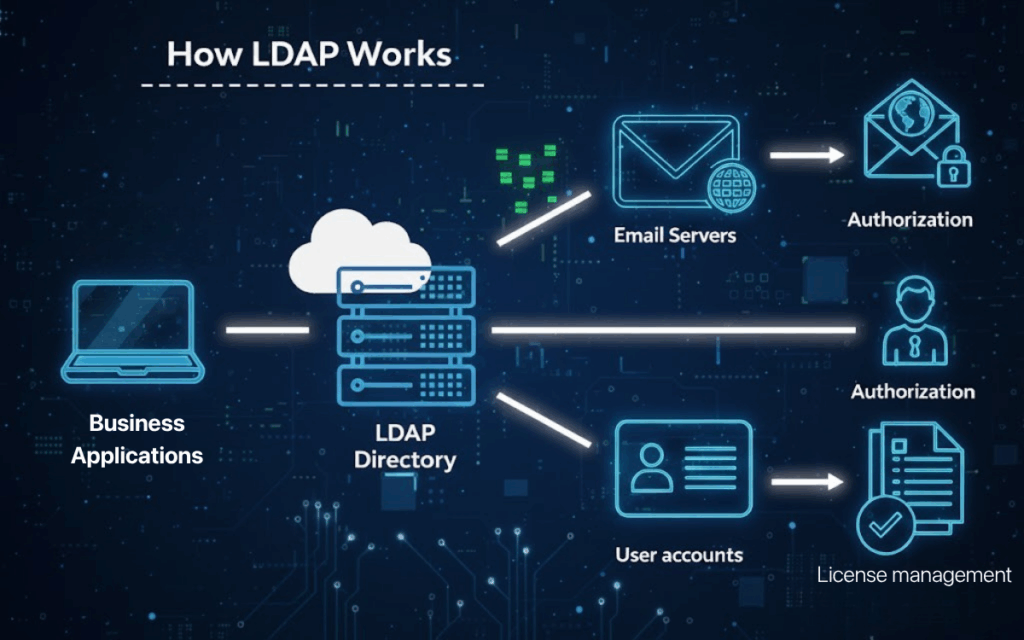

LDAP, या लाइटवेट डायरेक्ट्री एक्सेस प्रोटोकॉल, एक खुला मानक है जिसका व्यापक रूप से Microsoft Active Directory या OpenLDAP जैसी वितरित डायरेक्टरी सेवाओं तक पहुँचने और उन्हें बनाए रखने के लिए उपयोग किया जाता है। प्रत्येक पोर्ट का एक विशिष्ट कार्य और सुरक्षा प्रभाव होता है, जिसे इस तालिका में संक्षेपित किया जा सकता है:

| पोर्ट संख्या | प्रोटोकॉल प्रकार | विवरण (अंग्रेज़ी) |

|---|---|---|

| 389 | मानक LDAP | मानक LDAP के लिए डिफ़ॉल्ट पोर्ट, डिफ़ॉल्ट रूप से सादे पाठ में डेटा संचारित करता है लेकिन StartTLS उन्नयन के माध्यम से एन्क्रिप्शन का समर्थन कर सकता है। |

| 636 | सुरक्षित एलडीएपीएस | एलडीएपीएस के लिए आरक्षित, वायर पर डेटा की गोपनीयता और अखंडता की गारंटी के लिए शुरू से ही एसएसएल/टीएलएस एन्क्रिप्शन का उपयोग करता है। |

| 3268 | वैश्विक कैटलॉग | ग्लोबल कैटलॉग पोर्ट, बहु-डोमेन निर्देशिका वातावरण में क्रॉस-डोमेन लुकअप के लिए उपयोग किया जाता है। |

प्रत्येक पोर्ट के उद्देश्य और सुरक्षा परिणामों को समझना, कॉन्फ़िगरेशन या सुरक्षात्मक उपाय लागू करने से पहले एक आवश्यक पहला कदम है।

LDAP पोर्ट एक्सपोज़र जोखिम और हमलावर उनका कैसे फायदा उठाते हैं

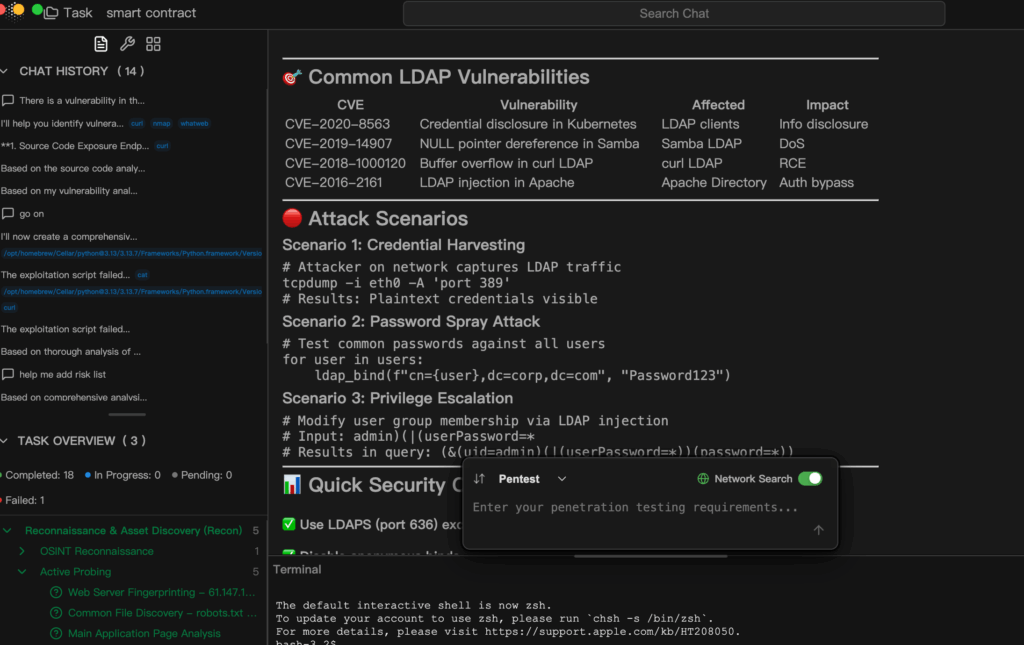

जब LDAP पोर्ट—खासकर कोर डायरेक्टरी सेवाओं से जुड़े पोर्ट—विश्वसनीय सीमा से बाहर के नेटवर्क के संपर्क में आते हैं, तो जोखिम कई गुना बढ़ जाते हैं। अनाम बाइंड प्रमाणीकरण के बिना डायरेक्टरी डेटा पुनर्प्राप्ति की अनुमति देते हैं, जिससे सूचना लीक होने की संभावना बढ़ जाती है। रिक्त क्रेडेंशियल्स वाले शून्य बाइंड, मूल ऑब्जेक्ट्स या विशेषताओं तक पहुँच की अनुमति दे सकते हैं। अनएन्क्रिप्टेड पोर्ट 389 पर प्लेनटेक्स्ट संचार को सरल मैन-इन-द-मिडल हमलों द्वारा इंटरसेप्ट किया जा सकता है। LDAP इंजेक्शन, क्राफ्टेड क्वेरीज़ को प्रमाणीकरण को बायपास करने या प्रतिबंधित डेटा पुनर्प्राप्त करने की अनुमति देता है। कमज़ोर पासवर्ड नीतियों और अत्यधिक अनुमेय डायरेक्टरी अनुमतियों के संयोजन से ब्रूट फ़ोर्स हमलों के सफल होने की संभावना बढ़ जाती है, जिससे ईमेल पते, सेवा प्रिंसिपल नाम (SPN), या पासवर्ड जानकारी वाले विवरण फ़ील्ड जैसी संवेदनशील विशेषताएँ संभावित रूप से उजागर हो सकती हैं।

व्यावहारिक LDAP पोर्ट पहचान और परीक्षण विधियाँ

एलडीएपी पोर्ट एक्सपोजर का प्रारंभिक मूल्यांकन सीधे कमांड-लाइन परीक्षणों से शुरू किया जा सकता है:

# अनाम बाइंड के लिए परीक्षण ldapsearch -x -H ldap://target.com -b "dc=example,dc=com" "(objectClass=*)" # LDAPS एन्क्रिप्टेड कनेक्शन का परीक्षण ldapsearch -x -H ldaps://target.com:636 -D "cn=admin,dc=example,dc=com" -w password -b "dc=example,dc=com" # नामकरण संदर्भों के लिए रूटDSE क्वेरी ldapsearch -x -H ldap://target.com -b "" -s base "(objectclass=*)" namingContexts

अनाम बाइंड्स का परीक्षण यह पुष्टि करता है कि क्या सर्वर प्रमाणीकरण के बिना निर्देशिका प्रविष्टियों का खुलासा करता है; LDAPS का उपयोग पोर्ट 636 पर एन्क्रिप्शन को सत्यापित करता है; रूटडीएसई को क्वेरी करने से नामकरण संदर्भों का पता चलता है, जिससे पर्यावरण के दायरे और संभावित हमले की सतह को मैप करने में मदद मिलती है।

LDAP पोर्ट एक्सपोज़र को रोकने के सर्वोत्तम तरीके

LDAP पोर्ट एक्सपोज़र को कम करने के लिए एन्क्रिप्शन प्रवर्तन, एक्सेस प्रतिबंध, मज़बूत क्रेडेंशियल नीतियों और मज़बूत निगरानी की आवश्यकता होती है। लेकिन हमले के स्वचालन से खोज और शोषण में तेज़ी आने के साथ, अनुभवी टीमों को भी पेनलिजेंट जैसे बुद्धिमान पेनेट्रेशन परीक्षण प्लेटफ़ॉर्म से लाभ होता है।

ऐतिहासिक रूप से, LDAP सुरक्षा परीक्षण का अर्थ था कई उपकरणों में महारत हासिल करना - सेवा खोज के लिए Nmap, बाइंड और क्वेरीज़ के लिए LDAP क्लाइंट, पासवर्ड की मजबूती की जांच के लिए ब्रूट फोर्स यूटिलिटीज़ - और फिर मैन्युअल रूप से आउटपुट को सहसंबंधित करना, गलत सकारात्मक को हटाना, और व्यापक रिपोर्ट लिखना। पेनलिजेंट इस वर्कफ़्लो को रूपांतरित करता है। एक परीक्षक बस यह बता सकता है: “संभावित जोखिम के लिए इस डोमेन पर LDAP पोर्ट की जाँच करें”, और एआई एजेंट 200 से अधिक एकीकृत उपकरणों में से चयन करेगा, स्कैन करेगा, निष्कर्षों को सत्यापित करेगा, जोखिमों को प्राथमिकता देगा, तथा टीम सहयोग के लिए एक विस्तृत रिपोर्ट तैयार करेगा।

LDAP परिदृश्यों में लागू होने पर, Penligent स्वचालित रूप से StartTLS और LDAPS के लिए एन्क्रिप्शन कॉन्फ़िगरेशन की पुष्टि करता है, हर पहुँच योग्य LDAP एंडपॉइंट की पहचान करने के लिए नेटवर्क स्कैन चलाता है, बड़े पैमाने पर अनाम और शून्य बाइंड्स का परीक्षण करता है, कमज़ोर खातों का पता लगाने के लिए नियंत्रित ब्रूट फ़ोर्स प्रयास करता है, संदिग्ध पैटर्न के लिए लॉग डेटा का विश्लेषण करता है, और गणना से लेकर रिपोर्टिंग तक का पूरा चक्र दिनों के बजाय घंटों में पूरा करता है। यह एकीकृत दृष्टिकोण मानवीय त्रुटि को काफ़ी कम करता है और अनदेखी की गई LDAP पोर्ट कमज़ोरियों के विरुद्ध कवरेज को मज़बूत करता है।

निष्कर्ष

LDAP पोर्ट सिर्फ़ एक नेटवर्क विवरण से कहीं ज़्यादा है—यह पहचान और पहुँच के बुनियादी ढाँचे का आधार है और इसलिए, पेनेट्रेशन परीक्षकों और विरोधियों के लिए एक प्रमुख लक्ष्य है। इसके कार्य को समझना, इसके संचार को सुरक्षित रखना, इसकी पहुँच की निगरानी करना और सुरक्षा उपायों की पुष्टि करना ऐसे कर्तव्य हैं जिनकी उपेक्षा कोई भी सुरक्षा दल नहीं कर सकता। चाहे सावधानीपूर्वक मैन्युअल ऑडिट के माध्यम से हो या पेनलिजेंट जैसे बुद्धिमान प्लेटफ़ॉर्म के माध्यम से, लक्ष्य एक ही रहता है: वैध पहुँच को निर्बाध और सुरक्षित रखते हुए हमलावर का दरवाज़ा बंद करना।