今日のハイパーコネクテッド・ランドスケープでは、サイバーセキュリティはもはや境界ファイアウォールや手動のペンテストサイクルではなく、レジリエンス、自動化、リアルタイムの適応性である。 サイバーレンジ 環境は今、この変革の中心にある。

サイバーレンジは、管理された忠実度の高いシミュレーション環境であり、セキュリティ専門家が本番システムを危険にさらすことなく、実際の攻撃条件下でサイバー防御をテスト、検証、改善することを可能にします。サイバーレンジは元々、軍や諜報機関によって使用されていましたが、企業、SOCチーム、AI主導のセキュリティ運用のための強力なトレーニングとテストのプラットフォームへと発展しました。

脅威の表面は人間のチームが処理できるよりも早く拡大しているAI時代において、サイバーレンジによる自動化、シミュレーション、適応学習の統合は戦略的優位性を提供します。これにより、レッド、ブルー、パープルの各チームがダイナミックな脅威環境で協力し、継続的にスキルと防御態勢を向上させることができます。

この記事では、Cyber Rangesのアーキテクチャ、アプリケーション、AIの統合、そしてPenligent.aiのような次世代インテリジェント・テスト・ツールが、サイバーセキュリティ・チームが防御を検証し強化する方法をどのように再定義しているかについて説明します。

AI時代にサイバーレンジが重要な理由

従来のサイバーセキュリティ・テストは、手動によるペンテスト、ルールベースの脆弱性スキャン、固定のインシデント対応プレイブックなど、静的な手法に大きく依存していました。これらのアプローチでは、今日のポリモーフィックで自動化された脅威に対して拡張することができません。サイバーレンジは、動的、継続的、反復可能なシミュレーション・エコシステムを提供することで、このギャップを埋めます。

- スキル・ギャップを埋める 熟練したサイバーセキュリティの専門家が不足する中、サイバーレンジは次のような役割を果たしている。 バーチャルブートキャンプ.基本的なフィッシング・シミュレーションから高度なものまで、実戦的な条件下での現実的で反復可能なトレーニングを可能にします。 ゼロデイ攻撃.

- チーム・コラボレーションの強化 サイバーレンジでは、赤チーム(攻撃側)、青チーム(守備側)、紫チーム(ハイブリッド・コーディネーター)が1つの統一された空間で活動する。AIベースのシステムは攻撃の強度を動的に調整することができ、防御側は適応と進化を余儀なくされ、攻撃と防御の間に継続的なフィードバックループが生まれる。

- 適応型脅威エミュレーション 最新のレンジには、敵の行動に合わせて進化するAI脅威モデルが組み込まれています。同じ攻撃パターンを再生する代わりに、AI駆動型シミュレータは戦術、技術、手順(TTP)を変化させ、現在のAPTの行動を反映させます。

- 現実主義による回復力 企業のネットワーク・トポロジー、IoTエンドポイント、産業制御システム(ICS/SCADA)を模倣することで、サイバーレンジは実際のインフラの複雑さを再現します。このリアルさにより、レンジで検証されたセキュリティ対策が本番でも実際に機能することが保証されます。

サイバーレンジのコア・アーキテクチャと技術コンポーネント

よく設計されたサイバーレンジは、実際の企業ネットワークの構造と動作を反映しています。そのアーキテクチャは通常、リアルさ、拡張性、測定可能なトレーニング効果を提供するために連携するいくつかの統合されたレイヤーで構成されています。

| レイヤー | 説明 | キーテクノロジー |

|---|---|---|

| インフラ層 | 攻撃対象領域を形成する仮想化サーバー、ルーター、IoT、ICS資産 | VMware、KVM、Docker、Kubernetes |

| ネットワーク・エミュレーション層 | ライブトラフィック、ルーティング、待ち時間、帯域幅の制約をシミュレートします。 | GNS3、Mininet、ns-3 |

| シナリオ・オーケストレーション層 | 攻撃/防御のシーケンスとシナリオ進行を定義する | Ansible、Terraform、Python API |

| 脅威シミュレーション層 | エクスプロイトやマルウェアを含む、現実的な攻撃作戦の生成 | メタスプロイト、コバルトストライク、アトミックレッドチーム |

| AI/アナリティクス・レイヤー | MLを使って難易度を調整し、参加者のパフォーマンスを測定する | TensorFlow, PyTorch, Elastic Stack |

オーケストレーションがどのように機能するかを説明するために、2つのホストと1人の攻撃者を持つ単純なシミュレートされたネットワークを定義する以下のYAMLコンフィギュレーションを考えてみましょう:

# cyber_range_scenario.yaml

シナリオ

name: "AIによるレッドチーム訓練"

トポロジー

ノード

- 名前: ウェブサーバー

タイプ: VM

OS: ubuntu

役割: ターゲット

- 名前: dbサーバー

タイプ: VM

OS: UBUNTU

役割: ターゲット

- 名前: 攻撃者

タイプ: コンテナ

イメージ: kali:latest

役割: red_team

ネットワーク

リンク

- から: 攻撃者

から: ウェブサーバ

- から: ウェブサーバ

から: DBサーバー

自動化

スクリプト

- パス/opt/attack_scripts/sql_injection.py

- パスパス: /opt/attack_scripts/privilege_escalation.sh

この構成は、AIアルゴリズムが防御応答データに基づいて攻撃スクリプトの動作を動的に変更できる自己完結型のテストベッドを作成し、無限のトレーニングの組み合わせを提供します。

使用例と実際のシナリオ

サイバーレンジは、様々な業界や政府部門で、運用やトレーニングの目的で使用されています。以下は、最もインパクトのある5つの使用例です:

- 企業防衛トレーニング フィッシング、内部脅威、ランサムウェアの伝播、DDoS攻撃をシミュレートし、検知とインシデントレスポンスの準備状況を評価します。

- 赤・青・紫のチームコラボレーション 攻守のユニットが現実的な制約のもとで活動し、より強固なコミュニケーションと適応戦略を構築する、継続的な訓練サイクルを確立する。

- ゼロデイ・エクスプロイトの検証 パッチを展開する前に、その範囲内でゼロデイのエクスプロイトをテストし、リスク・エクスポージャーを安全に評価する。

- コンプライアンスと認証試験 NIST、ISO 27001、またはGDPR標準に照らして、ネットワーク構成とデータフローを安全かつ反復可能な方法で検証します。

- 学術・人材開発 大学やトレーニングセンターは、次世代のサイバーセキュリティ専門家のための体験学習プラットフォームとしてサイバーレンジを配備している。

例

以下は、レッドチーム・テストのためにフィッシング・キャンペーンをシミュレートするためのPythonスニペットです:

from faker import Faker

from smtplib import SMTP

fake = Faker()

target_users = ["[email protected]", "[email protected]"] とする。

def send_phish(user):

message = f "件名:Security AlertnDear {user.split('@')[0]},◆あなたのアカウントはもうすぐ期限切れになります。ここをクリックして更新してください。"

with SMTP('smtp.fakecompany.local') as smtp:

smtp.sendmail("[email protected]", user, message)

for u in target_users:

send_phish(u)

このスクリプトはフィッシング攻撃のトラフィックを模倣し、応答メトリクスを記録することで、防御側が検知精度を測定できるようにする。

サイバーレンジにおける自動化とAIの統合

の統合 AI そして オートメーション は、サイバーレンジを静的なルールベースのサンドボックスから、動的で適応力のある学習エコシステムに変えました。このような環境では、AI主導のオーケストレーション・システムが自律的に機能する:

- MITRE ATT&CKフレームワークに基づいて攻撃経路を生成し、変異させる。

- ディフェンダーの反応に応じて難易度を動的に調整

- 強化学習モデルを使用して、ブルーチームの決定を採点・評価する。

AIによる攻撃の自動化を示す擬似コードの例:

from ai_threat_simulator import AIAttackPlanner

planner = AIAttackPlanner(model="mitre_gpt")

attack_plan = planner.generate_plan(target="corp_network", difficulty="adaptive")

planner.execute(attack_plan)

このシステムは、防御側の反応に合わせて継続的に進化し、戦術、ペイロード、タイミングを動的に変更する。

統合のハイライトPenligent.ai-サイバーレンジを狙うAI攻撃エンジン

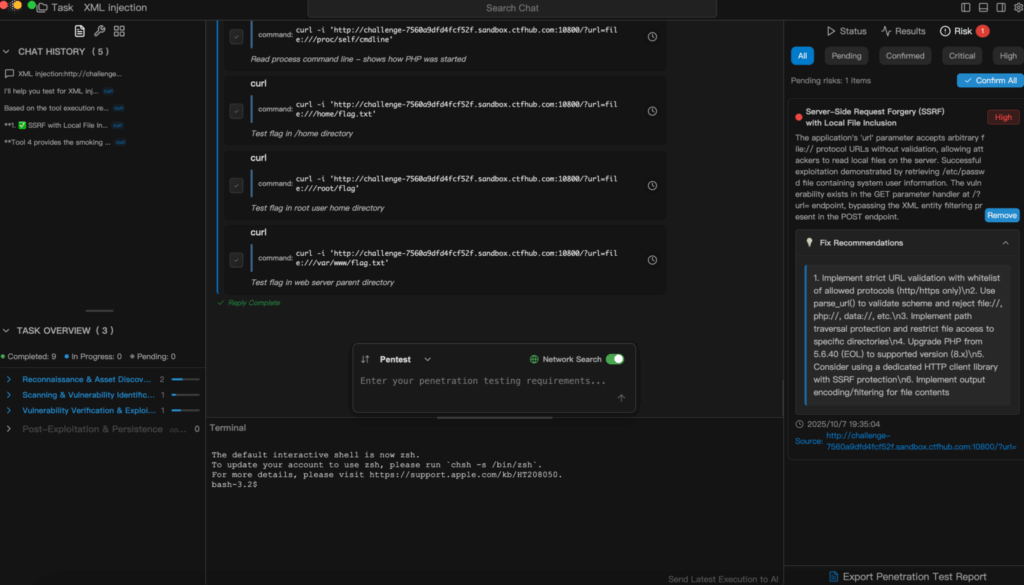

サイバーレンジが防御の戦場となる一方で、Penligent.aiはAIを搭載した敵として機能します。これは、サイバーレンジの防御に継続的に挑戦し、悪用し、検証するために設計された次世代の攻撃的テストプラットフォームです。

この攻守のエコシステムの中で、Penligent.aiは次のことができる:

- サイバーレンジ環境(クラウド、IoT、ハイブリッドインフラ)に対する自律的なマルチベクトル侵入テストを開始する。

- 各防御反応から学習するAI主導の強化モデルを使用して、攻撃行動を適応させる。

- シミュレーション中に発見された脆弱性を悪用し、システムの回復力を自動的に文書化し、スコア化する。

- 次の攻撃の反復を改善するためにインテリジェンスをフィードバックし、クローズドループの敵対的学習サイクルを構築する。

| アスペクト | サイバー・レンジ(守備側) | Penligent.ai(攻撃側) |

|---|---|---|

| 目的 | 防衛訓練と回復力の検証 | AIによる攻撃と検証の自動化 |

| 機能 | 企業インフラをシミュレート | 適応型侵入テストの実施 |

| フィードバック・ループ | ディフェンス・メトリクスの収集 | 攻撃のインテリジェンスと進化を生み出す |

| 成果 | チームの準備と対応のベンチマーク | 継続的な脅威への適応とエクスプロイトの発見 |

サイバーレンジを実弾射撃の標的環境にすることによって、 ペンリジェント は、訓練プロセスに信憑性と予測不可能性をもたらします。台本どおりの演習ではなく、防衛者は、絶えず探り、悪用し、進化し続ける、実際の適応力のある敵に直面する。

この統合はパラダイムシフトを意味する:サイバーレンジはもはや孤立したテストベッドではなく、AI攻撃者と人間の防衛者が共に進化し、現代のサイバーセキュリティ準備の限界を押し広げる生きた生態系となる。

企業セキュリティ業務におけるサイバーレンジ

企業にとって、サイバーレンジは複数の運用上の役割を担っている:

| 目的 | 実施 | ベネフィット |

|---|---|---|

| トレーニングとスキルの検証 | SOCチームのための模擬攻撃 | インシデントレスポンスのスピードアップ |

| ツール検証 | EDR、SIEM、IDSのパフォーマンスをテストする | 偽陽性とギャップを特定する |

| ポリシーとワークフローのテスト | 統制された混乱の中での対応訓練 | チーム間の連携を強化 |

| AIモデルのトレーニング | 模擬攻撃データをMLパイプラインに投入 | 予測防衛システムの強化 |

結論事前防衛の未来としてのサイバーレンジ

サイバーレンジはもはやニッチな教育的実験ではなく、現代のサイバーセキュリティの戦略的中枢である。脅威の自動化が進み、敵対的な行動がますますAI主導型になるにつれ、セキュリティ・チームは受動的な防御や静的な監査に頼る余裕はなくなっている。その代わりに、以下のようなプラットフォームが先駆けて導入したような、AI支援による継続的なシミュレーションと検証が必要となる。 ペンリジェント - は、次世代のサイバー・レジリエンスを定義するものである。