Spring Securityは、認証、認可、CSRF、CORS、セッション管理、トークン検証などの複数の防御層を処理するフィルタチェーンを使用して、構造化されたセキュリティパイプラインですべてのHTTPリクエストをラップすることで、Javaアプリケーションを保護します。このアーキテクチャは、アプリケーションがモノリシックなWebアプリであろうと、REST APIであろうと、マイクロサービスのバックエンドであろうと、認証され許可されたユーザーのみがリソースにアクセスすることを保証します。

事実上、Spring Securityはアプリケーションの「ガードレール」となります。そのため、ゼロからセキュリティシステムを構築する必要はなく、実績があり、コミュニティから信頼されている基盤を構成、拡張、強化することができます。

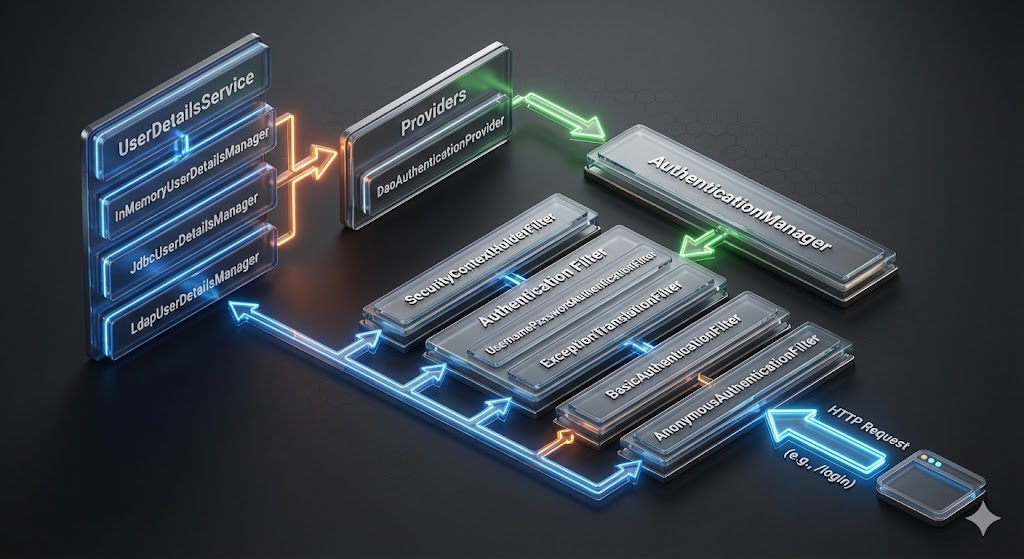

コアエンジンリクエストフローとセキュリティフィルターチェーン

スプリング・セキュリティのバックボーンは サーブレットフィルター機構.すべてのHTTPリクエストは セキュリティフィルタチェーンこの設計は、セキュリティとビジネスロジックをきれいに分離します。この設計は、セキュリティとビジネスロジックをきれいに分離し、拡張性を可能にします:コントローラやサービスに触れることなく、カスタムフィルタや認証プロバイダを注入することができます。

Spring Securityのリクエストライフサイクル

| フェーズ | コンポーネント / フィルター | 目的 |

|---|---|---|

| 1 | SecurityContextPersistenceFilter | 既存のSecurityContext(セッションベースの場合)をロードするか、空白のコンテキストを作成する。 |

| 2 | 認証フィルター(例:UsernamePasswordAuthenticationFilter、BearerTokenAuthenticationFilterなど) | 認証情報(フォームログイン、トークンなど)に基づく認証を試みる。 |

| 3 | SessionManagementFilter / 同時実行制御 | セッションの固定化、セッションの並行性、ステートレス・ポリシーを処理する |

| 4 | 認可フィルター / フィルターセキュリティインターセプター | URLまたはメソッドレベルのアクセス制御(ロール/パーミッション)の強制 |

| 5 | CSRF / CORS / ヘッダー書き込みフィルター | クロスサイト・リクエスト・プロテクション、セキュリティ・ヘッダの実施 |

| 6 | リクエスト・リーチ・コントローラー / ビジネス・ロジック | セキュリティ・コンテキストは、認証され、認可されたプリンシパルを保持するようになりました。 |

Spring Boot / Spring Securityは、適切な依存関係を追加すると自動的にこのチェーンを配線するので、多くのセキュリティ上の懸念が即座にカバーされます。しかし、必要に応じてパーツを拡張したり、交換したり、並べ替えたりする完全なコントロールが可能です。

認証メカニズム:フォームログインからJWT、OAuth2まで

Spring Securityの核となる強みの1つはその柔軟性である。様々な認証戦略をサポートしており、従来のWebアプリ、モバイルバックエンド、シングルページアプリ(SPA)、マイクロサービスに適している。

従来のセッションベースのログイン

ウェブアプリケーションの場合、フォームベースのログイン(またはHTTPベーシック)は依然として有効なデフォルトである:

ジャワ

http .authorizeHttpRequests(auth -> auth .requestMatchers("/public/**").permitAll() .anyRequest().authenticated() ) .formLogin(Customizer.withDefaults());

ログインに成功すると、Spring Securityは認証をHTTPセッションに保存し、それ以降のリクエストを セキュリティコンテキスト を自動的に実行する。この方法は、クッキーやセッションが許容されるサーバーレンダリングされたアプリには効果的です。

APIのためのステートレスJWT認証

最新のアーキテクチャ、特にREST API、SPA、マイクロサービスでは、多くの場合、次のような要件が求められます。 ステートレストークンベースの認証です。Spring Securityは OAuth2リソースサーバー モジュールと組み込みのJWTバリデーションがあります。 ホーム+1

最小限の構成はこんな感じだ:

ジャワ

設定 @EnableWebSecurity public class JwtSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sess -> sess.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); }.}

Spring Bootは自動的に JwtDecoderJWT署名を検証する、 iss (発行体)、 経験値 / エヌビーエフ (タイムスタンプ)、スコープをオーソリティにマッピングする。 docs.enterprise.spring.io+1

そのため、セキュリティのベストプラクティスを維持しながら、セキュアなAPI保護を最小限の定型文だけで迅速に導入することができる。

SSOとサードパーティログインのためのOAuth2 / OpenID Connect

アプリケーションがシングルサインオン(SSO)、ソーシャルログイン(Google、GitHubなど)、外部認証サーバー経由の委任IDを必要とする場合、Spring SecurityのOAuth2 Clientサポートは統合を簡単にします。OIDC経由でアクセストークン、リフレッシュトークン、ユーザーIDを取得し、バックエンドAPIのResource Server動作に依存することができます。

この柔軟性により、ウェブ、モバイル、サードパーティの認証プロバイダ間でユーザーIDを統一することができ、大規模な分散型アプリに最適です。

権限とアクセス制御誰が何をできるか

認証は身元を証明する。認可はパーミッションを決定する。Spring SecurityはURLレベルとメソッドレベルの両方できめ細かい制御をサポートします。

- URLベースのアクセス制御エンドポイントに対する単純な役割ベースの制限。

- メソッドレベルのセキュリティのような注釈を有効にする。

プレオーソライズ,セキュア,ポストオーソライズサービスやコントローラのメソッドで直接パーミッションを強制することができます。 - 属性ベースまたはクレームベースのアクセス制御特にJWTを使用する場合、クレーム(テナント、ユーザー属性、スコープなど)を検査し、動的なパーミッションを強制することができます。

このレイヤーアプローチ(URL → メソッド → ビジネスロジック)により、誰がどの条件で何にアクセスできるかを完全にコントロールすることができる。

内蔵の保護機能とセキュリティ強化機能

Spring Securityが提供するのは認証と認可だけではありません。一般的なWeb攻撃や設定ミスを防御するための多くのメカニズムが含まれています。その中には

- CSRF保護 - セッションベースのフローではデフォルトで有効。クライアントを完全に制御する場合のみ無効にしてください(JWTを使用したSPAなど)。

- CORSの設定 - APIとやりとりする最新のフロントエンドには欠かせない。

- 安全なパスワード保管 - は、BCrypt、PBKDF2、Argon2のような強力なハッシュアルゴリズムをサポートしています。弱いハッシュ(MD5、SHA-1)は避けてください。研究によると、ハッシュの誤用は一般的なセキュリティのアンチパターンである。 arXiv+1

- セッション管理とセッション固定化保護 - セッションの乗っ取りを防ぎ、同時実行数の制限を強制する。

- HTTPセキュリティ・ヘッダ - HSTS、フレームオプション、XSS保護、コンテンツセキュリティなど。

しかし、デフォルトは魔法ではありません。セキュリティは、どのように設定し、どのようにテストするかに大きく依存します。経験的な研究によって、実際のSpringアプリケーションでは、深刻な脆弱性につながる、複数の設定ミスのアンチパターン(CSRFを無効にする、弱いパスワードハッシュを使うなど)があることが明らかになっています。 arXiv

したがって、厳密なセキュリティ監査、コードレビュー、依存関係の更新、自動化されたテストが重要である。

よくある落とし穴と回避方法

Spring Securityのような成熟したフレームワークでさえ、悪用される可能性があります。特に、開発者が異なる認証モードを混ぜたり、デフォルトの設定を上書きしたり、エッジケースを見落としたりした場合です。特に、開発者が異なる認証モードを混在させたり、デフォルトの設定を上書きしたり、エッジケースを見落としたりする場合です:

| 問題/過ち | 結果 | 軽減する方法 |

|---|---|---|

| セッション・ベースのログインとステートレスJWTを別々のフィルター・チェーンなしで混在させる | コンフリクト、予期せぬ動作、セキュリティホール | 異なる認証スキームに対して、個別のリクエストマッチャーを持つ別々のSecurityFilterChainビーンズを使用する(レッドディット) |

| 適切な代替保護(フォームなど)なしにCSRFを無効にする。 | CSRF攻撃に弱い | ステートレスAPIに対してのみCSRFを無効にし、ステートフルなシナリオに対してはトークンやその他の保護を確実にする。 |

| 弱いパスワードハッシュ(MD5、SHA-1)の使用、または平文のパスワードの保存 | データ流出時の破損が容易 | 常にBCryptPasswordEncoder、Argon2、または同様の強力なハッシュ+ソルトを使用する。 |

| 不適切なJWT設定(issの欠落、audバリデーション、間違ったキーローテーション) | トークンは偽造される可能性があり、また意図された有効期間を超えても有効であり続ける可能性がある。 | OAuth2 リソースサーバーの公式設定を使用し、署名、発行者、オーディエンス検証、キーローテーション (ホーム) |

| 不十分なテスト(ユニットテスト、統合テスト、トークンの有効期限、失効、エラーパス) | バグやセキュリティホールが本番環境に紛れ込む | 認証、失敗パス、トークン処理、ログアウト、リフレッシュ・ロジックをカバーする自動テストを書く。調査によると、多くの実世界のアプリにはこれらのテストが欠けている。(arXiv) |

ある開発者はこう言っている(コミュニティでのディスカッションで):「すべてのSpring Securityチュートリアルは、非推奨のコードにつながる......更新されたメソッドでさえ、すでに削除のマークがついている"Reddit

つまり、Spring Securityのバージョンを常に最新に保ち、それに応じて設定を移行しなければならないということだ。

例JWT + リソースサーバーによるセキュアなREST API

以下はステートレスモードでJWT経由でセキュア化されたSpring Boot REST APIの最小例です。

ジャワ

設定 @EnableWebSecurity public class ApiSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sm -> sm.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); }.}

の物件もある。 application.yml:

ジャワ

spring: security: oauth2: resourceserver: jwt: issuer-uri: オーディエンス<https://your-api.example.com>

この設定により、以下のことが保証される:

- JWT署名、発行者(

iss)、観客(監査)、期限切れ(経験値)は、トークンベースのセキュリティのベストプラクティスに従って、すべて自動的に検証されます。 ホーム+1 - HTTPセッションが生成されない(ステートレス)ため、APIはスケーラブルになる。

- 標準モジュールに依存するため、カスタム・フィルター・クラスや定型的な認証コードは必要ありません。

を定義することでさらにカスタマイズできます。 JwtAuthenticationConverter を使用して、クレーム→ロールまたはオーソリティをマッピングしたり、追加のチェック(スコープ、テナントなど)をラップしたりすることができます。

生産準備のための推奨事項とベストプラクティス

実世界のアプリケーション、特に公開API、マイクロサービス、侵入テストや脆弱性監査が必要なサービスを構築しているなら、Spring Securityを ベースラインそして上に重ねる ハードニング、ロギング、モニタリング、テスト.

- 強力なパスワード・ハッシュを使用するBCryptかArgon2がいい。

- API用のステートレスJWT / OAuth2リソース・サーバーを好む - マイクロサービスや分散システムでは、セッションベースの認証を避ける。

- 常にJWTを適切に検証する - 署名検証を実施する、

issそして監査クレーム、期限切れ、鍵のローテーションを検討する。 - 認証方法を混在させる場合、フィルター・チェーンを分離する。 - 例えば、1つはセッションベースのウェブ用、もう1つはJWTベースのAPI用である。

- 従来のフォームに対してはCSRFを有効にし、SPAと外部クライアントに対してはCORSを設定する。

- ロギング、モニタリング、レート制限、アラートの実装 - 予期せぬ認証失敗や、複数のログイン失敗があった場合は、アラートを発するべきである。

- 認証、認可、トークン失効、エラーパス、リフレッシュ、ログアウトフローの自動テスト(ユニット+統合)を作成する。 - 現実のアプリの多くはこれを省いており、リスクを高めている。 arXiv+1

- スプリングセキュリティの最新バージョン - コミュニティからのフィードバックによると、チュートリアルはしばしば古くなり、誤用や非推奨のAPIは苦痛のままだ。 Reddit+1

JavaエコシステムでSpring Securityが選ばれ続ける理由

JavaのセキュリティにおいてSpring Securityが優位に立つには、いくつかの要因がある:

- それは フィーチャー・コンプリート認証、認可、CSRF、セッション管理、トークンのサポート、OAuth2など。

- 高いコンフィギュラビリティと拡張性 - は、カスタム・フィルター、認証プロバイダー、ユーザー・ストア、セキュリティ・ポリシーをプラグインすることができる。

- 幅広い統合 Spring BootとSpringエコシステム - 既存のアプリにセキュリティを追加するための最小限の摩擦。

- コミュニティは成熟し、戦いに慣れている - コミュニティ・ガイド、オープンソース・プロジェクト、業界を超えた実際の使用例など多数。

- 標準化されたセキュリティ・ベースラインこれは、自動テスト、脆弱性スキャン、侵入テストツールに利益をもたらす。

に取り組むチームのために 侵入テスト、自動脆弱性スキャン、APIセキュリティツール、またはAI主導のセキュリティプラットフォーム - Spring Securityを使うということは、分析、テスト、監査するための予測可能なセキュリティのベースラインがあるということです。この予測可能性は、セキュリティツールを構築したり、CI/CDパイプラインにセキュリティを組み込んだりするときに価値がある。

結論

Spring Securityは魔法ではありませんが、JavaのWebアプリケーション、API、マイクロサービスを保護するための、強力で実証済みの基盤です。デフォルトでは、多くの一般的なWebセキュリティのニーズをカバーしています。適切に設定すると、CSRFから保護し、認証と認可を強制し、安全なパスワードの保存を保証し、JWTを検証し、OAuth2 / OpenID Connectのような最新のIDプロトコルをサポートします。

しかし、本当の強さは 開発者がどのようにそれを設定し、強化するか強力なパスワード・ハッシュの採用、API用のステートレスJWT、正確な認可ルール、安全なトークン検証、包括的なテストとモニタリング。

開発者やセキュリティエンジニア、特に実世界のシステムを構築したり、テストしたり、セキュリティツールを構築したりする人には、Spring Securityを基本的なセキュリティレイヤーとして扱い、厳格な設定、セキュアなデフォルト、自動テスト、定期的な監査など、さらなるセキュリティレイヤーを構築することを強く勧める。

このアプローチでは、堅牢で、柔軟で、保守性が高く、安全な基盤を得ることができ、多くのSpringベースのアプリケーションが陥りがちな落とし穴を避けることができます。