ペリメーターのパーフェクト・ストーム

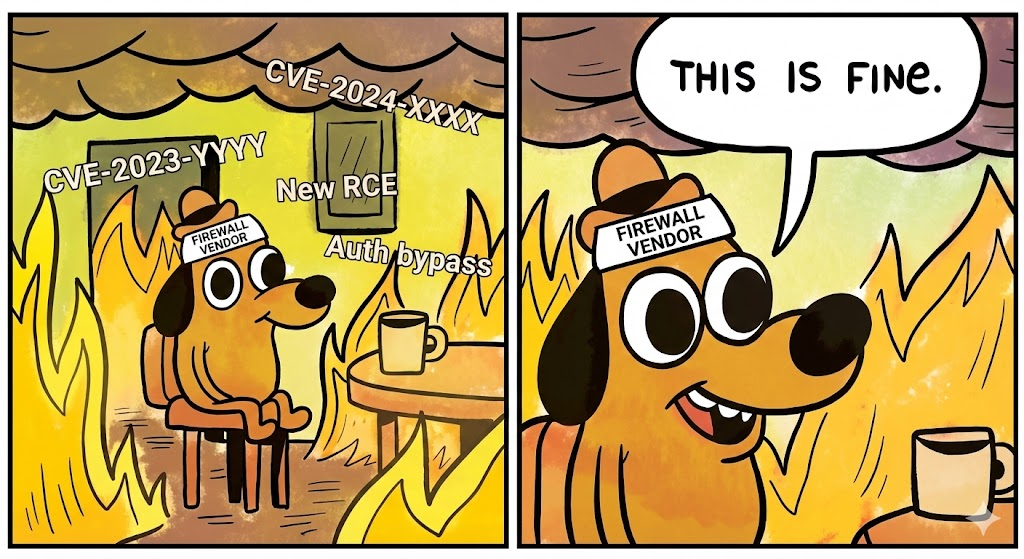

2025年12月のパッチ・チューズデーは、運用セキュリティの分水嶺として記憶されるだろう。による重大な脆弱性の同時公開は、運用セキュリティの分水嶺として記憶されるだろう。 フォーティネット社、Ivanti社、SAP社という、企業インフラの根幹をなす3つのベンダーが、前例のない危機を生み出している。経験豊富なセキュリティ・エンジニアや侵入テスト担当者にとって、これは日常的なパッチ・サイクルではなく、境界防御の教義のストレス・テストなのだ。

について フォーティネット 認証バイパスの欠陥(CVE-2025-59718/59719)は、CVSSスコアが9.8であり、些細な悪用が可能であるため、最も直接的で深刻な脅威となる。この記事では、ベンダーの勧告にとどまらず、根本的な原因を技術的に深く掘り下げ、悪用後の壊滅的な状況を調査し、以下のようなプラットフォームを使用したAI主導のアクティブ検証の必要性を主張する。 寡黙重要な "パッチギャップ "の間に。

Fortinet Auth Bypassの解体:SAMLトラストチェーンの崩壊

高度な脅威行為者やレッドチーマーにとって、リモート・コード実行(RCE)が重要視される一方 認証バイパス 境界セキュリティ・アプライアンスの方が戦略的に優れていることが多い。メモリ破壊を悪用するようなノイズや不安定さを伴わずに、「ゲートキーパー」への即時で自由なアクセスが可能になる。

フォーティネットによる CVE-2025-59718 そして CVE-2025-59719 FortiCloudのSSOフロー中に、FortiOS、FortiWeb、およびFortiProxy内の基礎となるXML暗号署名検証メカニズムに致命的な障害が発生することが明らかになりました。

技術的な根本原因:CWE-347とSAMLの脆弱性

SAML(Security Assertion Markup Language)プロトコルは、厳格な信頼モデルに依存している。サービスプロバイダ(SP、フォーティネットデバイス)は、 ID プロバイダ(IdP、FortiCloud)によって署名されたアサーションを暗黙的に信頼する必要があります。この信頼は、XML デジタル署名を介して数学的に強制される。

安全なSAMLの実装には、複雑な複数ステップの検証プロセスが必要である。 <ds:署名 ブロックを作成する:

- XMLの正規化 (C14n):空白や属性の並び順による攻撃を防ぐため、ハッシュの前にXML文書が標準化された形式であることを確認する。

- ダイジェスト計算:のような)重要な要素をハッシュ化する。

<saml:アサーション)と比較し、署名ブロックに格納されているダイジェストと比較する。 - 署名検証:IdPの信頼できる公開鍵を使って署名値そのものを検証する。

脆弱性のメカニズム

これは、CWE-347「暗号署名の不適切な検証」の典型的な症状です。

致命的なのは、脆弱なコードは、次のような表面的なチェックを実行している可能性が高いことだ。 プレゼンス または XML DOM 操作テクニックの犠牲になる。信頼できるルート証明書に対して、アサーション・コンテンツの完全性と出所を実質的に暗号 的に検証することに失敗する。その結果、デバイスは、どのような攻撃者でも作成可能な偽造されたアサーションを受諾する。 スーパー管理者 有効な認証情報なしに

概念的コード解析:壊れた論理

次の擬似コードは、この深刻な脆弱性につながる論理的誤謬のタイプを示している:

パイソン

# 擬似コード:フォーティネットの脆弱なSAMLロジックと安全なSAMLロジックの比較

def process_saml_sso_login(saml_xml_payload):# ----------------- # VULNERABLE PATH (欠陥の概念的表現) # ----------------- # FLAW 1: 表面的なチェック。タグを探すだけで、計算を検証していない。ds:Signature"です:# FLAW 2: 検証の前に、信頼できない XML からロールデータを解析する user_role = extract_role_from_assertion(saml_xml_payload)

# THE CATASTROPHE:検証されていない入力に基づいて最高の権力を与える。

if user_role == 'super_admin':

grant_full_access_no_password()

log_audit("SSO Login Successful via FortiCloud")

リターン

# -------------------------------------------------

# SECURE PATH (動作方法)

# -------------------------------------------------

# 1.設定済みの信頼できる IdP 公開鍵/証明書をロードする。

trusted_cert = load_root_ca_cert_from_secure_storage()

# 2.厳格な XML 署名検証を最初に実施する。

を試す:

# このステップでは、ダイジェストと署名値を暗号的に検証しなければならない(MUST)。

# ここでの失敗は即座に例外を発生させなければならない。

verifier = XMLSignatureVerifier(trusted_cert)

verifier.verify_strict(saml_xml_payload)

# バリデーションが成功した後にのみ、内容を信頼する。

user_role = extract_role_from_assertion(saml_xml_payload)

grant_access_based_on_role(ユーザーロール)

except SignatureValidationError as e:

deny_access_immediately()

log_security_alert(f "SAML Signature Forgery Detected: {e}")`

搾取後の悪夢のシナリオ

このバイパスによってFortiGateエッジファイアウォールへのスーパー管理者アクセスを獲得することは、境界セキュリティの「最終ゲーム」シナリオです。内部ネットワークへの影響は深刻です:

- トラフィックの復号化とミラーリング:攻撃者は、ポートミラーリングを設定したり、ファイアウォール自体にインラインでパケットキャプチャを実行し、組織に出入りする機密データを採取することができる。

- 秘密のバックドアを設置する:ファイアウォールのネイティブVPN機能を利用し、他のセキュリティ・コントロールをバイパスして、C2インフラに戻る持続的な暗号化トンネルを作成する。

- ラテラル・ムーブメント・ローンチパッド:ファイアウォールのIPを信頼する内部ACLをバイパスして、内部サーバーをスキャンし攻撃する。

- 監査証跡の破棄:ローカルのログを消去し、シスログフィードを中断することで、インシデントレスポンスとフォレンジックを複雑にする。

連鎖反応:IvantiとSAPによる重要インフラの脅威

フォーティネットが見出しを飾る一方で、IvantiとSAPの同時多発的な脆弱性は、現代の企業ソフトウェアのサプライチェーンの脆弱性を浮き彫りにしている。

Ivanti EPM:保存された XSS を武器にする (CVE-2025-10573)

熟練した侵入テスト者にとって、ストアドXSS(CVSS 9.6)は当初、過大評価されているように見えるかもしれない。しかし、文脈がすべてなのだ。

Ivanti Endpoint Manager (EPM) は、何千ものエンタープライズエンドポイントのコマンドおよびコントロールセンターです。CVE-2025-10573 により、認証されていない攻撃者が API 経由で EPM コアサーバーに偽造されたデバイスインベントリレポートを送信することが可能になります。高権限のEPM管理者がウェブコンソールでこのデバイスを閲覧すると、悪意のあるJavaScriptペイロードがブラウザセッション内で実行されます。

攻撃の連鎖:認証されていないAPIコール→悪意のあるJSを保存→管理者ビューのダッシュボード→セッションハイジャック/CSRF→。 EPMサーバーを乗っ取り、すべての管理対象エンドポイントにマルウェア(ランサムウェアなど)を展開する。 これは、XSSが大規模でシステマティックなRCEにエスカレートする方法の教科書的な例である。

SAP Solution Manager:ERP コアの侵害 (CVE-2025-42880)

SAP Solution Manager ("SolMan") は、組織全体の SAP ランドスケープを管理する中枢神経系です。この CVSS 9.9 コードインジェクションの脆弱性は、入力サニタイズの欠落により、攻撃者がリモートで有効化されたファンクションモジュールを介して任意の ABAP コードまたは OS コマンドを注入することを可能にします。SolManを制御することは、ビジネスデータの流れを制御することに等しく、財務上および運用上、計り知れない結果をもたらします。

静的スキャンを超える:パッチギャップ」におけるAI主導の検証

脆弱性の公表とパッチ展開の間の重要な時間-「パッチギャップ」-において、企業は非常に脆弱である。従来の脆弱性スキャナ(NessusやOpenVASなど)に頼っていても、高度なロジック欠陥に対しては不十分なことが多い。

バージョン・ベースのスキャンが失敗する理由

のようなロジックの脆弱性については フォーティネットSAMLバイパス従来の「バナー・グラビング」(ソフトウェアのバージョン文字列のみに基づいて脆弱性を特定すること)には根本的な欠陥がある:

- 高い偽陽性:デバイスが脆弱なバージョンに合致していても、コンフィギュレーションによって特定の機能(SSO)が無効になっている可能性がある。

- 高い偽陰性:管理者が目に見えるバージョン文字列を変更しないHotfixを適用した場合、スキャナがシステムを誤って脆弱であると判定してしまいます。

- 構成コンテキストの欠如:スキャナは、重要な「FortiCloud SSOを使用した管理者ログインを許可する」トグルが実際にアクティブかどうかを判断できません。

アクティブ・ディフェンスの検証 ペンリジェント

ハードコアな警備活動には 確認だけでなく 疑念.AIを活用した次世代ペネトレーションテストプラットフォームの登場です。 寡黙 が不可欠であることを証明する。

静的なスクリプトとは異なり、Penligentは脆弱性のコンテキストと悪用のメカニズムを理解するAIエージェントを利用しています。フォーティネットのCVE-2025-59718に対するPenligentのワークフローは、この機能を実証しています:

- インテリジェントな偵察:AIは単純なポートスキャンにとどまらず、サービスレスポンスのフィンガープリントを分析し、インターネットに面したフォーティネットの管理インターフェイスを正確に特定します。

- コンテキストを考慮したペイロード生成:AI モデルは SAML プロトコル構造を理解している。サービスをクラッシュさせる可能性のあるファジングされたデータを送信する代わりに、特別に細工された署名されていない SAML 認証リクエスト(安全な PoC ペイロード)を動的に構築する。

- 安全な搾取の検証:AIエージェントはこのリクエストの再生を試みる。重要なことは、サーバーの 行動反応バージョン番号だけではありません。サーバが有効なセッション・クッキーを返すか、アクセスを拒否する(HTTP 403/401)代わりに管理ダッシュボードにリダイレクトする(HTTP 200 OK)場合、AI は 100% に近い信頼度で、脆弱性が存在し、コンフィギュレーションが公開されていることを確認します。

- 動的修復ロジック:検証の結果、Penligent は直ちに悪用の試みを中止し、検出されたファームウェアとコンフィギュレーション の正確な状態に基づき、特定の CLI 改善コマンドを生成する(例えば、以下のようなもの)、

config system global; set admin-forticloud-sso-login disable; end一般的なアドバイスではなく)。

この機能により、セキュリティ・チームは、脅威行為者が出動する数日前ではなく数分前に、攻撃対象領域全体にわたる実際のリスク・エクスポージャーを正確に評価できるようになる。

結論

2025年12月のセキュリティ危機は、境界デバイスが防御の第一線であると同時に、重大な単一障害点であることを思い知らされた。フォーティネットのケースは、暗号の実装における基本的な誤りが、高価なハードウェア・ファイアウォールを決意の固い攻撃者に対していかに無力にするかを痛切に物語っている。

セキュリティ・エンジニアにとっては、早急な対応が求められる:

- 直ちに監査:フォーティネット、Ivanti、SAPの全資産の棚卸し。

- 緊急パッチまたは緩和策:直ちにパッチを適用できない場合は、公式の一時的な緩和策(Fortinet SSOの無効化など)を適用してください。

- 積極的に検証する:パッチが成功しました」というメッセージを盲信してはいけません。次のような高度なツールを使うこと。 寡黙 積極的に防御を調査し、攻撃ベクトルが真に閉じられていることを確認する。

- ディープ・フォレンジック監査:過去 30 日間のログをレビューして、異常な SAML ログイン・イベントまたは管理インタフェースへの不審な API 呼び出しを確認する。

AIによる攻撃と防御の時代には、偏執的な姿勢を維持し、あらゆる仮定を検証することが唯一の生存戦略である。

参考文献と権威リンク: