単なる「データ漏洩」でもなく、「ランサムウェア事件」でもなく、医療を維持するための管理および財務のワークフローを中断させるシステム的な機能停止である。

2024年初頭、チェンジ・ヘルスケア(ユナイテッドヘルス・グループの子会社)はランサムウェア攻撃を受け、全国規模で保険請求やその他の医療取引が中断された。米国病院協会(AHA)は、直接的な患者ケアへの影響や大きな財政的混乱など、病院への広範な下流への影響を記録した。(米国病院協会)

この話が2025年まで語り継がれたのは、業務上の混乱だけではなかった。違反の範囲である。HHSの市民権局(OCR)は、Change HealthcareがOCRに次のように通知したと述べている。 2025年7月31日 その 約1億9,270万人 が影響を受けた。ロイター通信は後に、HHSのデータによる最新の合計と同じ数字を報じた。(保健省)

この記事では、確認された事実と実践的な防御の教訓に焦点を当て、1つのベンダーの障害がいかにして全国的な混乱となったか、最も重要なセキュリティ・シグナルは何か、そして医療機関が次のインシデントの爆発半径をいかに小さくできるかについて説明する。

何が起こったのかをわかりやすく

2024年2月、Change Healthcareはランサムウェアの侵入を受け、システムをオフラインにせざるを得なくなり、米国全土で請求処理と関連する医療取引が中断されました。2024年3月に発表されたAHAの調査結果では、この混乱に対応した病院全体で、財務および患者ケアに広範な影響が及んだと報告されています。(米国病院協会)

このインシデントはその後、過去最大規模の医療データ流出に拡大しました。OCRのChange HealthcareインシデントFAQによると、Change Healthcareは2025年7月31日、約1億9,270万人が影響を受けたとOCRに通知しました。(保健省)

ボードデッキに使えるタイムライン

2024年2月 - 情報開示と業務妨害

主要な取引ワークフローを停止させ、プロバイダーと患者に大きな混乱をもたらしたランサムウェア攻撃について、一般報道が記述している。ロイターの報道では、ALPHV/BlackCatランサムウェア・グループによるものであるとし、請求処理への業務上の影響について述べている。(ロイター)

2024年3月9日~12日 病院への影響を測定

AHAは米国の病院を対象にアンケート調査を実施し、その結果を発表した。AHAは次のように報告している。 病院の94% 経済的な影響を受け、その混乱が高価で労働集約的な回避策を生み出した。(米国病院協会)

2024年5月~6月 アイデンティティとリモートアクセスの詳細が明らかになる

上院財政委員会の公聴会のための準備された証言によれば、以下の通りである。 2024年2月12日犯罪者は、漏洩した認証情報を使用して、リモートアクセスに使用される Change Healthcare Citrix ポータルにアクセスしました。(上院財政委員会)

これとは別に、下院のエネルギー・商務委員会の投稿では、ある重要なシステムで多要素認証が有効になっていなかったことが証言の要約で強調されている。(下院エネルギー・商業委員会)

2025年1月24日、1億9000万人が被災(ロイター)

ロイター通信によると、ユナイテッドヘルスは、個人情報流出により、約8,000万人分の個人情報が流出したことを確認した。 1億9000万ドル 最終的な数字は正式に確認され、HHSに提出される。(ロイター)

2025年7月31日 - 1億9,270万ドルをOCR(HHS)に通知

OCRの公式FAQによると、チェンジ・ヘルスケアはOCRに対し、次のことを通知した。 1億9270万ドル が影響を受けた。(保健省)

2025年8月-HHSのデータにより更新された合計が報告される(ロイター)

ロイター通信は、更新された数字を次のように報じた。 1億9270万ドル HHS OCRのデータを引用している。(ロイター)

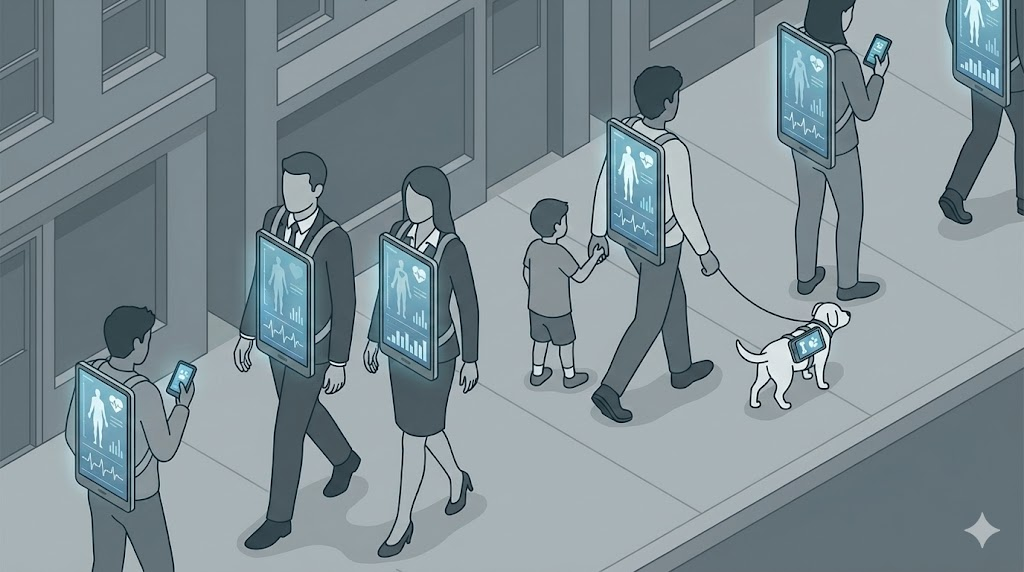

なぜこの事件はこれほどまでに混乱を招いたのか:「ハブ依存」は今や患者ケアのリスクである

ランサムウェアのインシデントの多くは局所的なもので、ある病院がダウンしたり、あるクリニックが迂回したり、ある事業部門が暗号化されたりします。Change Healthcareは、何千もの医療提供者が依存する管理ワークフローの真ん中に位置しているため、それとは異なります。中央のクリアリングハウスのような仲介機関に障害が発生すると、病院や薬局は単にツールを失うだけでなく、スループットを失うことになります。

AHAの報告は、現実の結果について異例なほど鈍い。調査結果とフォローアップの解説の中で、AHAはこの事故が患者ケアと病院の財政に大きな混乱を引き起こしたと述べ、クリアリングハウスの切り替えや取引パイプラインの迅速な複製がいかに困難であるかを文書化している。(米国病院協会)

サードパーティ・リスクは、アンケートの問題ではない。サードパーティ・リスクは、アンケートの問題ではない。事業継続と患者の安全に関わる問題である。コンティンジェンシープランでは、重要なベンダーをユーティリティのように扱う必要がある。

実際には何が問題だったのか:キャッシュフロー、認可、業務上の摩擦

AHAが2024年3月に実施した調査結果は、川下での被害を数値化したものであり、重要なデータポイントである:

- 94% 回答した病院のうち 経済的影響. (米国病院協会)

- 74% 報告済み 直接的な患者ケアへの影響. (米国病院協会)

- 病院側は回避策を次のように説明している。 労働集約的でコストがかかるまた、クリアリングハウスの切り替えが困難であるとの報告も多い。(米国病院協会)

これらの詳細が重要なのは、「技術的な復旧」がイベントの終わりでない理由を説明するからである。一部のサービスが復旧した後も、バックログ、手作業による処理、財政的な負担は続く。

もしあなたが医療機関のセキュリティ・リーダーで、投資を正当化しようとしているのであれば、これがその論拠となる。ベンダーを中心とした機能停止は、即座に治療の遅れ、スタッフの燃え尽き症候群、そして日々の収益における数百万ドルの損失につながる可能性がある。

違反の規模:その数が時間とともに増加した理由

大規模なヘルスケア・インシデントでは、「影響を受けた個人」の数が数カ月にわたって増加することがよくあるが、これは、どのデータセットが関与しているのか、どのファイルに規制対象情報が含まれているのか、複数のシステムにわたる個人の重複をどのように排除するのかを特定するのに時間がかかるためである。

現在では、2つの権威ある公的アンカーが規模を定義している:

- HHS OCRによると、Change Healthcareは2025年7月31日にOCRに次のように通知した。 約1億9,270万人 が影響を受けた。(保健省)

- ロイター通信は、先に確定した推定値として次のように報じている。 1億9000万ドル (2025年1月)を発表し、その後更新された。 1億9270万ドル 図はHHSのデータによる(ロイター)

インシデント対応計画に関する教訓は単純である。業務上のインシデントは第1段階であり、違反の通知と規制の段階は、1年以上続く第2段階になりうる。

どのようなデータが関与した可能性があるか(リスクベースの見解)

ロイターの報道では、健康保険の識別子、診断名、治療内容、請求内容、社会保障番号など、漏洩した可能性のあるカテゴリーについて記述している。(ロイター)

データセットが請求や管理情報「だけ」であったとしても、ID とヘルスケア・コンテキストが組み合わさっているため、リスクは依然として深刻である。この組み合わせは以下を可能にする:

- 医療詐欺と保険金詐欺

- 標的型ソーシャル・エンジニアリング(詐欺師は、あなたの保険会社が誰か、どの保険会社にいつ加入したかを知っている。)

- デリケートな症状や治療が請求コードによって暗示される場合の強要リスク

- 医療識別情報と履歴はパスワードのように "回転 "しないため、長期にわたる害がある。

このことを社内に伝える正しい方法は、"誤用の可能性 "であって、"完全なカルテが含まれていたかどうか "ではない。クレームや請求データは、深刻な被害を引き起こすのに十分なものである。

予算を変えるべき根本原因のシグナル:アイデンティティとリモート・アクセス制御

議会資料や関連報告書に繰り返し見られるのは、アイデンティティの失敗である。リモート・アクセス・インフラに対して使用される漏洩した認証情報、侵入経路に関与する重要なシステム上の多要素認証のギャップなどである。

2024年2月12日、シトリックスのポータルへのアクセスに使用された漏洩した認証情報について、上院財務委員会のために準備された証言。(上院財政委員会)

下院のエネルギー・商務委員会のサマリーには、最も重要なシステムのひとつで多要素認証が有効になっていなかったと明記されている。(下院エネルギー・商業委員会)

ここで多くの組織が間違った教訓を得ることになる。見出し」はランサムウェアかもしれないが、侵入経路は典型的なIDの問題だった。もしあなたのプログラムがまだMFAの適用を「ほぼ完了した」プロジェクトとして扱っているなら、この事件を警告として扱うべきである。

2025年の「良い」とはどのようなものか:

- すべてのリモート・アクセス・パスとすべての特権ワークフローにMFAを適用し、継続的な検証を行う。

- 条件付きアクセス(デバイスの姿勢、地理的異常、不可能な移動、リスクベースの課題)

- 短いセッション寿命と特権セッションの積極的な破棄

- 特権アクセス管理(PAM)で常駐の管理者アクセスを削除する

- ID異常を最も早い信頼性の高いシグナルとして扱うモニタリング

ほとんどのランサムウェア・インシデントは、アイデンティティの漏洩が横の動きや広範なアクセスにつながるようになったときに壊滅的な被害をもたらす。この変換を減らすことが仕事です。

政策が転換する理由HIPAAセキュリティ規則の近代化

Change Healthcareだけが推進力ではなかったが、医療サイバーセキュリティ要件強化の推進における主要な参照点となった。2024年後半、HHS OCRは、電子的な保護された医療情報をより良く保護するためにHIPAAセキュリティ・ルールを修正する規則案を発表し、ロイターは、大規模な医療事故を受けて新たなサイバーセキュリティ規則を推進する政権の動きについて報じた。(保健省)

最終的な規制の結果を予測したくないとしても、方向性は明らかである。より具体的に、より多くのコントロールを要求し、「対処可能な」セキュリティの基本がオプションとして扱われることを許容しないことである。

医療機関が次にすべきこと:実践的な90日計画

読み終わった後に重要なのはこの部分である。

0~30日目:本当の "システミック・ディペンデンシー "をマッピングする

2~3週間利用できない場合、クレーム提出、適格性チェック、事前承認、薬局クレームルーティング、EDIフロー、患者請求に支障をきたすサードパーティをリストアップする。

それから、依存関係ごとに「デグレード・モード」のプレイブックを書く。それを完璧なものにしないでください。どのような手動手順が存在し、どのような代替チャネルが存在し、誰が例外を承認し、どのようにケアの流れを維持するのか。

AHAの調査結果は、厳しい真実を示している。回避策は、設計によって、あるいは緊急時の即興によって起こる。設計する方が安上がりである。(米国病院協会)

31~60日目:ランサムウェアが利益を上げるよりも、ID障害を難しくする

チェンジ・ヘルスケアのアイデンティティ・シグナルを強制関数として使用する:

- MFA ギャップを埋める(まずリモートアクセス、次に管理者パス、次にベンダーアクセス)

- 常設の管理者権限を削除し、ジャスト・イン・タイム・アクセスを導入する。

- サービスアカウントのスプロールを強化し、秘密をローテーションする

- リモートアクセスインベントリの監査(Citrix、VPN、VDI、RDPゲートウェイ、SSOアプリ、パートナーポータル)

これが、エントリー確率とエスカレーションのスピードを下げる最短の方法である。

61~90日目爆風半径の縮小と復旧可能性の証明

セグメンテーションは、ワークフローとクラウンジュエリーを反映すべきである。目標は、「1つの足場」が「全社的な暗号化と流出」になるのを防ぐことだ。

次に、現実的な制約のもとで復旧と継続性をテストする:ベンダーが数週間ダウンしたと仮定する。財務、オペレーション、臨床指導者、法務、広報と合同で実施する。拘束時間と回復時間を測定する。

測定できなければ改善もできない。

Penligentの適合性(手垢のついた約束ではなく、証拠第一のセキュリティ)

Change Healthcareの事件は、リモートアクセスの暴露、IDコントロールのギャップ、過信された統合、認可の弱点、横方向への広範な移動を可能にするアーキテクチャなどの組み合わせから、しばしば壊滅的な結果がもたらされることを補強している。

Penligent.aiは、エビデンスファーストのセキュリティテストを中心に構築されています。Webアプリ、API、統合ワークフローにおける現実的な攻撃経路を特定し、エンジニアリングチームが修正でき、リーダーシップチームが優先順位を付けられるような実用的なエビデンスを作成します。パートナーポータル、クレーム関連API、IDを多用するワークフローを持つヘルスケア環境では、継続的な検証により、影響が大きい弱点を早期に発見することができます。

よくあるご質問

Change Healthcareの情報漏えいによって、どれくらいの人々が影響を受けたのでしょうか?

HHS OCRによれば、チェンジ・ヘルスケアは2025年7月31日にOCRに対し、以下のことを通知した。 1億9270万人 が影響を受けた。(保健省)

病院は患者ケアへの影響を報告したか?

はい。AHA調査結果報告 74% の病院が患者ケアに直接的な影響を受け 94% は財務上の影響を経験した。(米国病院協会)

守備陣が覚えておくべき最初のアクセスシグナルは何だったのか?

準備された証言では、リモート・アクセス・ポータルで使用された漏洩した認証情報が記述されており、議会の要約では、重要なシステムでMFAが有効になっていなかったことが強調されている。(上院財政委員会)

今回のような事件をきっかけに、医療サイバーセキュリティ規制は変化するのだろうか?

HHS OCRは、HIPAAセキュリティ・ルールの要件を近代化し、強化するための変更を提案し、報告書は、主要なヘルスケア・インシデントとその推進を関連付けている。(保健省)