2025年はブラウザ・セキュリティ研究者にとって激動の年となった。グーグルがV8サンドボックスを筆頭にChromeの防御を強化し続ける中、攻撃者たち、とりわけ 国家アクター や商用スパイウェアベンダーは進化を余儀なくされている。単純なレンダラーRCE(リモート・コード・エグゼキューション)の時代は消えつつある。

2025年の一般的なトレンドは フルチェーン・エクスプロイトレバレッジ V8タイプの混乱 レンダラー内での最初のコード実行を獲得し、次にロジックベースの モジョIPCの脆弱性 達成するために サンドボックス・エスケープ最終的にはホストシステムを掌握する。

この記事では、2025年の最も壊滅的なクロームのゼロデイについて、技術的な事後分析を行う。 CVE-2025-14174 (ANGLE Out-of-Bounds Access)と CVE-2025-13223 (V8タイプ・コンフュージョン)と題し、AIがこれらの高度な脅威の検知にどのような革命をもたらすかを探る。

致命的なグラフィックレイヤーCVE-2025-14174を解剖する

開示済み2025年12月11日

コンポーネントANGLE(ほぼネイティブのグラフィックスレイヤーエンジン)

CVSSスコア:8.8(高)

2025年後半にシーンに登場、 CVE-2025-14174 JavaScriptエンジンの欠陥ではないことが特徴だ。代わりに アングルWebGLの呼び出しをOpenGL、Direct3D、MetalなどのネイティブグラフィックスAPIに変換するChromeの抽象化レイヤーです。

そのメカニズムWebGLからメタルへの翻訳の失敗

Google Project ZeroとApple SEARの共同分析によると、脆弱性はANGLEのMetalバックエンド実装にあるという。具体的には、このエンジンは ピクセル深度ピッチ パラメーターに対して gl_unpack_image_height 値である。

エクスプロイト・プリミティブ

攻撃者は、細工したテクスチャパラメータで悪意のあるWebGLコンテキストを初期化することで、境界外(OOB)書き込みをトリガーすることができます。

- トリガー: 被害者は、悪意のあるWebGLコンテンツを読み込む細工されたHTMLページにアクセスする。

- 汚職だ: 境界チェックが欠落しているため、悪意のあるテクスチャデータが隣接するヒープ構造を上書きしてしまう。

- ハイジャックだ: C++オブジェクトのvtableポインタを上書きすることで、攻撃者は制御フローをROPチェーンにリダイレクトし、GPUプロセス内でコードを実行する。

GPUプロセスはレンダラーよりも高い特権を持つことが多いため(例えば、ドライバへの直接アクセス)、CVE-2025-14174は攻撃者にとって非常に効果的な橋頭堡となり、しばしば「一発」のドライブバイダウンロードキャンペーンで使用される。

V8の悪夢:CVE-2025-13223とタイプ混乱の進化

グラフィックス・スタックの脆弱性が増加する一方で、V8エンジンは依然として主要な戦場となっている。 CVE-2025-13223 はクラシックである。 V8タイプの混乱 グーグルの脅威分析グループ(TAG)によって、この脆弱性が悪用されていることが確認された。

JITにおける型推論の失敗

最近のJavaScriptエンジンは、コードを最適化するためにTurboFanのようなJIT(Just-In-Time)コンパイラに依存している。CVE-2025-13223の根本的な原因は、JITコンパイラの "CheckMaps "ノードが、以下のようなコードを正しく処理できないことだった。 地図遷移 最適化中に

エクスプロイト・ロジック(概念的):

ジャバスクリプト

JIT は 'arr' が整数だけを含むと仮定する (SMI) arr[0] = 1.1; // マップ遷移をトリガし、配列は Double になる // 脆弱性:最適化されたコードは、最適化を解除したり、新しいマップをチェックしない return arr[1]; // 間違ったオフセット計算でメモリにアクセスする }.

// 攻撃者はこれを用いてプリミティブを構築する let leaker = new Array(10); trigger(leaker);`

この混乱を悪用し、攻撃者は2つの本質的なプリミティブを構築する:

- addrOf: JavaScriptオブジェクトのメモリアドレスをリークする。

- fakeObj: 特定のメモリー・アドレスに偽のJavaScriptオブジェクトを作成する。

これらのプリミティブにより、攻撃者は次のことを達成する。 任意の読み書き V8ヒープ内でASLRをバイパスし、シェルコードを実行することができる。

檻を破る:CVE-2025-2783とMojo IPCサンドボックスからの脱出

レンダラーで RCE を獲得することは、最初のステップに過ぎません。真にシステムを侵害するには、攻撃者は Chrome サンドボックスから脱出する必要があります。 CVE-2025-2783 の論理バグの危険性を浮き彫りにしている。 モジョIPC (プロセス間通信)。

メモリ破壊をめぐるロジックのバグ

カーネルエクスプロイトとは異なり、CVE-2025-2783はロジックの欠陥である。MojoはChromeの分離されたプロセス間のブリッジとして機能する。この脆弱性は、ブラウザプロセスがレンダラから渡されたハンドルのパーミッションの検証に失敗したことに起因する。

攻撃者(すでにV8エクスプロイトによってレンダラを制御している)は、特定のIPCメッセージを偽造し、特権を持つブラウザプロセスに制限されたアクション(ファイルシステムへの書き込みや外部実行ファイルの起動など)を実行させることができる。このタイプの ロジックのバグ なぜなら制御フローは有効であり、悪意があるのは意図だけだからである。

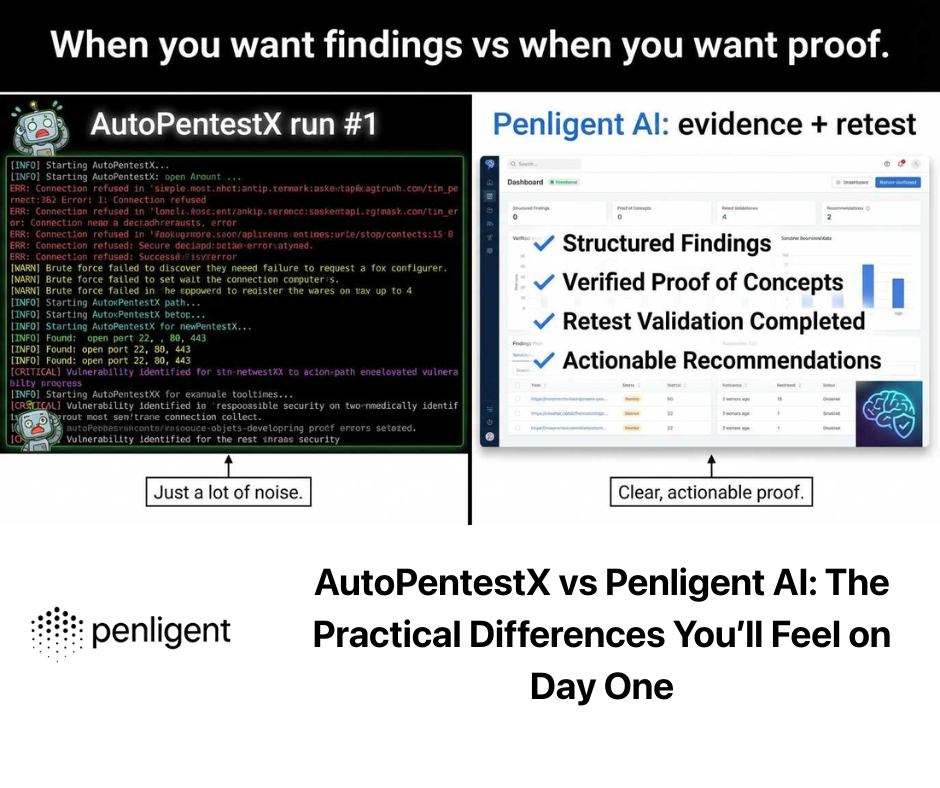

AIによるエクスプロイトチェーンの検知:ペンリゲントのブレークスルー

CVE-2025-14174やCVE-2025-13223のような脆弱性の検出は、従来のバージョン・ベースのスキャナーや単純なファザーの能力を超えている。複雑なメモリ・レイアウトやクロス・プロセスでのエクスプロイト・チェーンを理解するためのコンテキストが不足しているのだ。

そこで ペンリジェント がその重要な価値を証明しています。Penligentは単なるスキャナーではなく、AIを活用した自動ペネトレーションテストプラットフォームです。ブラウザエンジンの脆弱性については、Penligentはユニークな機能を提供します:

- プリミティブ・シンセシス PenligentのAIエージェントは、クラッシュダンプを分析し、不安定なOOBリードを信頼性の高いOOBリードに変換する方法を自動的に推測します。

アドレスプリミティブです。V8のオブジェクト・レイアウトを理解し、エクスプロイト・コードを動的に生成する。 - クロスプロセス論理推論: Mojo IPCの欠陥について、PenligentはChromeの

モジョムインターフェイスの定義。エッジケースロジックをテストするIPCメッセージシーケンスを自動的に生成し、サンドボックスから脱出しようとする危険なレンダラーをシミュレートする。

Penligentは、高度な脆弱性リサーチャーの思考をシミュレートすることで、情報公開からパッチ適用までの間の重要な時間において、自社のセキュリティ対策がこれらのキルチェーンを断ち切ることができるかどうかを検証します。

防衛戦略パッチを超える

2025年の脅威の状況に直面したとき、単に「クロームをアップデートし続ける」ことは、解決策ではなくベースラインである。

- V8サンドボックスを強制する: V8サンドボックス機能が厳密に有効になっていることを確認してください。これは、アドレス空間の限られた領域内でヒープ破壊エクスプロイトをトラップし、プロセスメモリ全体を破壊することを防ぎます。

- 攻撃面の減少: 企業環境では、不要なWebGLやWebGPU機能をグループポリシーで無効にし、CVE-2025-14174のような攻撃ベクトルをブロックする。

- 行動モニタリング(EDR): レンダラプロセスが異常な IPC 接続を作成しようとしたり、実行可能メモリページ(RWX)を割り当てたりするなど、レンダラの異常な動作を検出できる EDR ソリューションを導入する。

結論

2025年のChromeのゼロデイ状況は、ブラウザのセキュリティが深海に突入したことを証明している。ANGLEのメモリ破壊からMojoの論理エスケープまで、攻撃者はブラウザのアーキテクチャの微細な亀裂を悪用している。筋金入りのセキュリティ・エンジニアにとって、このような低レベルの脆弱性を使いこなすことは、ブラウザ・セキュリティを向上させる上で非常に重要です。 エクスプロイト・メカニクス そして、AIによる自動検証を採用することが、このラインを維持する唯一の方法である。