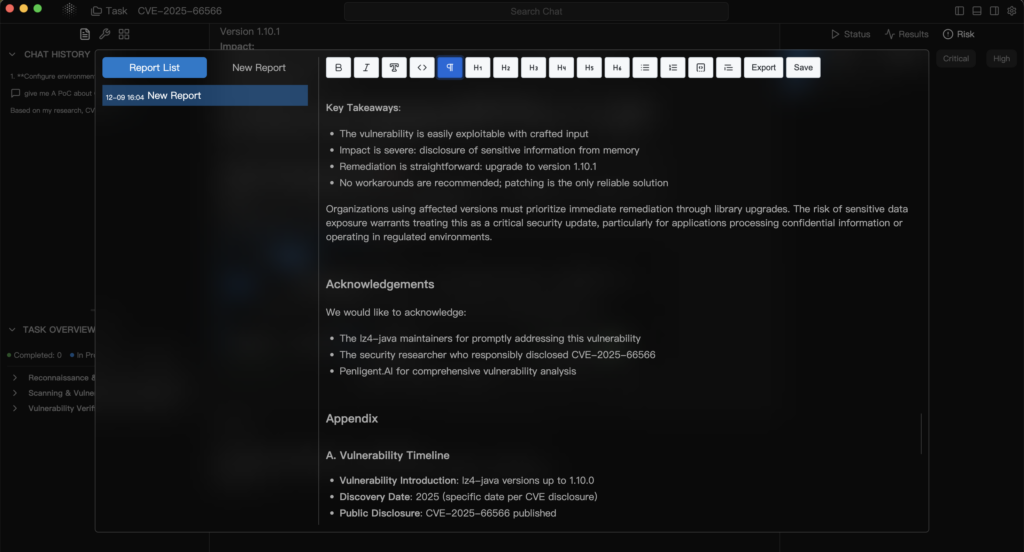

AIインフラのガラスの床:CVE-2025-66566のディープ・フォレンジック分析

ジェネレーティブAIの急速な台頭の中で、セキュリティ・コミュニティはトンネル・ビジョンの一種を開発した。私たちは、AIの "頭脳 "をターゲットにした攻撃であるプロンプト・インジェクション、モデル・インバージョン、ウェイト・ポイズニングにこだわることに3年の大半を費やしてきた。しかし CVE-2025-66566今四半期に公表された重大な脆弱性は、我々のAIインフラの "本体"、つまり退屈で高スループットのデータパイプが内側から腐っていることを激しく思い出させる。

筋金入りのAIセキュリティ・エンジニア向け、 CVE-2025-66566 この脆弱性は単なるライブラリパッチではなく、ハイパフォーマンス・コンピューティング(HPC)がメモリの安全性よりもレイテンシを優先させるというシステム的な失敗を表している。この記事では、脆弱性の包括的な技術的内訳、RAG(Retrieval-Augmented Generation)アーキテクチャにおけるその具体的な惨状、そして以下のようなインテリジェントな自動防御システムがどのように機能するかについて説明する。 ペンリジェント は生き残るために必須となりつつある。

情報漏えいの解剖学CVE-2025-66566の解体

その重さを理解するために CVE-2025-66566PythonやPyTorchの抽象化レイヤーの下にある、ビッグデータエンジンを動かすJVMやC++のインターオプ・レイヤーのバイトシャッフル・メカニズムにまで目を向ける必要がある。

この脆弱性は、高性能圧縮ライブラリ(特に以下のライブラリに影響する)に存在する。 lz4-java ネットワーク・トラフィックとディスクI/Oを最適化するために使用される、データ・エコシステム・ツールに広くバンドルされている実装)。ガベージコレクション(GC)とメモリ割り当てのCPUオーバーヘッドを回避するために、これらのライブラリは積極的に バッファー・リサイクル そして オフヒープ・メモリ (DirectByteBuffers)。

ダーティ・バッファー」のメカニズム

この欠陥は、データの有効性とバッファ再利用ロジックの間の競合状態である。KafkaブローカーやVector Databaseインジェスト・ノードなどの高スループット・システムが圧縮レコードのストリームを処理するとき、メモリの再利用可能な「スラブ」が割り当てられる。

安全な実装では、このスラブはゼロになる (0x00)に書き込まれる。しかし CVE-2025-66566 のロジックエラーを悪用している。 セーフデコンプレッサー メソッドで 出力長 チェックは 残部 バッファーの

脆弱なロジックの単純化した内訳を考えてみよう:

ジャワ

`// CVE-2025-66566脆弱性の概念的表現 public class VulnerableDecompressor { // GCプレッシャーを軽減するために再利用される永続的なスレッドローカルバッファ private byte[] sharedBuffer = new byte[1024 * 1024]; // 1MBバッファ

public byte[] decompress(byte[] compressedInput) { // データを共有バッファに解凍する。

// ステップ1:データを共有バッファに解凍する。

脆弱性:ライブラリは、呼び出し元が // 'bytesWritten'までしか読み込まないと想定しており、 // 'bytesWritten'に残っているダーティデータは無視される。

// バッファに残っているダーティデータは無視されます。

int bytesWritten = nativeDecompress(compressedInput, sharedBuffer);

// ステップ2:システムはバッファのビューを返す

下流のアプリケーション(例えば、検索インデクサ)が、 // 「bytesWritten」を超えて読み込んだ場合、 // 「bytesWritten」は、「bytesWritten」を超える。

// 'bytesWritten' を超えて読み込まれた場合、

// バッファが完全にシリアライズされた場合、LEAKが発生します。

return Arrays.copyOfRange(sharedBuffer, 0, bytesWritten);

// 注:多くのゼロコピーフレームワーク(Netty/Spark)では、コピーはスキップされます、

// 生の'sharedBuffer'参照を下流に渡す。

}

}`

もし 取引A ユーザーのSSNを含むセンシティブなプロンプト(0-500バイトを占める)を解凍し、その後 取引B (攻撃者)は、バッファの0-10バイト目、11-500バイト目だけを占める小さなペイロードを送信する。 トランザクションAのSSNを含む.

攻撃者は、「マイクロペイロード」(非常に小さなサイズに拡張される圧縮パケット)を送信することで、これを悪用することができる。

ベクター・データベースの危機:なぜAIが第一ターゲットなのか

なぜなのか? CVE-2025-66566 は、一般的なバックエンドの問題ではなく、AIのセキュリティ危機なのだろうか?その答えは、現代のAIスタックのアーキテクチャにある。 RAG(リトリーバル・アグメンテッド・ジェネレーション).

RAGシステムはベクターデータベース(Milvus、Weaviate、Elasticsearchなど)とフィーチャーストアに大きく依存している。これらのシステムはある目的のために設計されている: エクストリーム・スピード.ミリ秒以下の埋め込み検索を実現するために、彼らはほとんどメモリマップファイルと積極的な圧縮のみに頼っている。

ゴースト・イン・ザ・エンベディング」のシナリオ

企業のナレッジベースをホストするマルチテナントSaaSプラットフォームのシナリオを想像してみてください:

- 被害者 医療提供者が患者の診断PDFをアップロードする。埋め込みモデルはこれをベクトルに変換し、生のテキストメタデータをLZ4で圧縮してベクトルDBに格納します。

- 脆弱性: ベクターDBはインジェストにスレッドプールを使用する。ヘルスケアデータを扱うワーカースレッドは4MBのバッファを再利用する。

- アタッカー 同じ共有クラスタ上の悪意のあるテナントが、圧縮エラーや部分的な書き込みを誘発するように設計された「nop」(操作なし)挿入リクエストや不正なクエリのストリームを高頻度で送信する。

- 流出: によるものである。 CVE-2025-66566この場合、攻撃者に対するベクターDBのレスポンス(おそらくエラーログかクエリー確認)が、実際のレスポンスの後ろに「メモリーダンプ」を不注意にも含んでしまう。

- インパクト 攻撃者は16進文字列を受け取るが、この16進文字列を解読すると、被害者が以前に受けた手術の患者診断の断片が含まれている。

表:危険にさらされているインフラ

| コンポーネント | AIスタックにおける役割 | CVE-2025-66566 悪用リスク | インパクト・レベル |

|---|---|---|---|

| アパッチ・スパーク | データ処理 / ETL | シャッフルファイル(中間データ)はPIIを含むことが多く、圧縮されている。 | クリティカル (大量データダンプ) |

| カフカ/パルサー | リアルタイム・コンテキスト・ストリーミング | トピックログはLZ4を活用し、コンシューマーはブローカーからダーティバイトを読むことができる。 | 高い (ストリーム・ハイジャック) |

| ベクターDB | LLMの長期記憶 | インデックス構築プロセスはバッファを積極的に再利用する。 | クリティカル (クロス・テナント・リーク) |

| モデル・サービング | 推論API | HTTPペイロード圧縮(リクエスト/レスポンス)。 | ミディアム (セッション・ブリード) |

静的解析(SAST)の失敗

の最もフラストレーションのたまる側面の1つである。 CVE-2025-66566 セキュリティ・エンジニアにとって、従来のツールでは欠陥が見えないことである。

標準的なSAST(静的アプリケーション・セキュリティ・テスト)ツールは、既知の悪いパターン(例えば、SQLインジェクション、ハードコードされたキー)についてソースコードをスキャンします。しかし CVE-2025-66566 は構文エラーではない。これは、推移的依存関係(あなたのフレームワークが使用するライブラリーが使用するライブラリー)に深く埋もれた状態管理エラーなのだ。

さらに、ソフトウェア構成分析(SCA)ツールは、ライブラリのバージョンにフラグを立てるかもしれないが 脆弱なコードパス が実際に到達可能であるかどうかを確認する必要がある。ライブラリにパッチを当てたとしても、JVMのコンフィギュレーションが異なるメモリ・アロケータを強制する場合、あなたはまだ暴露されているかもしれない。 セーフデコンプレッサー メソッドを使用する。

コードのスキャン」から「行動のテスト」へのパラダイムシフトが必要だ。

インテリジェントな侵入テスト新しいスタンダード

というコンセプトがある。 インテリジェントな侵入テスト は単なる贅沢品ではなく、MLOpsのセキュリティにとって必要条件となる。もはや、分散クラスタ内のすべてのバッファ境界を手作業でチェックする人間のペンテスターに頼ることはできないし、APIにランダムなゴミを投げつけるだけの間抜けなファザーに頼ることもできない。

を理解するエージェントが必要だ。 セマンティクス アプリケーションの

ギャップを埋める ペンリジェント

のような複雑なロジックの欠陥に関連している。 CVE-2025-66566などのプラットフォームがある。 ペンリジェント は、攻撃型セキュリティの次の進化を象徴している。Penligentは単なる「スキャン」ではなく、自律的なAIレッドティーマーとして機能する。

知的エージェントはどのようにアプローチするのだろうか? CVE-2025-66566 違う?

- コンテキストを考慮したファジング: Penligentのエンジンは、ランダムバイトを送信する代わりに、LZ4フレームプロトコルを理解します。ダーティバッファ」読み取り機能をトリガーするように数学的に計算された特定の長さに解凍される有効なフレームを意図的に構築することができます。これは ロジック パーサーだけでなく、圧縮の。

- 差動反応分析: 人間のアナリストは、500バイトのエラー応答の最後に50バイトのランダムなノイズが含まれていることを見逃すかもしれません。PenligentのAIはレスポンスのエントロピーを分析します。ノイズ」が英語のテキストやJSONの統計的構造を持っていることを認識し、潜在的なメモリリーク(メモリスクレイピング)として即座にフラグを立てます。

- サプライチェーンのグラフ化: Penligentは、AIスタックのランタイム実行をマッピングします。実行中に

My-AIアプリ v1.0には、その基礎となるカフカ・クライアントライブラリは、脆弱なネイティブコードのパスであるlz4-java優先順位をつけた改善策を作成する。

統合によって ペンリジェント をCI/CDパイプラインに組み込むことで、組織は "火曜日にパッチを当てる "ことから "継続的検証 "に移行する。プラットフォームは、エクスプロイトが可能かどうかを証明する。 特定の環境でトリアージの時間を何百時間も節約できる。

修復とハード化戦略

自社のインフラが以下のような脆弱性を抱えていることが判明している場合。 CVE-2025-66566の場合、早急な対処が必要である。しかし、複雑で陰影のあるJAR環境では、単に「バージョンを上げる」だけでは不十分なことが多い。

パッチ(そして検証)

主な修正は、影響を受けるLZ4ライブラリをアップグレードすることである(通常、以下のバージョンにアップグレードされる)。 1.10.x ベンダーのリリースによってはそれ以上)。

- アクション 走る

mvn dependency:tree -Dverboseまたはgradle dependencyInsight見つけるために すべて インスタンスだ。 - 警告だ: 多くのビッグデータ・フレームワークは依存関係を "シェード"(バンドル/リネーム)している。脆弱なLZ4が

spark-core.jar標準的なスキャナーは見逃してしまう。

ランタイムの緩和:ゼロフィリング

すぐにパッチを当てられない場合(レガシーなHadoopクラスタを運用している場合など)は、アプリケーション層でメモリ・ハイジーンを実施する必要がある。

- コード変更: 解凍ロジックをラップする。デコンプレッサーにバッファを渡す前に、強制的に

Arrays.fill(buffer, (byte)0). - パフォーマンス・コスト: これにより、インジェスト・ノードに5-15%のCPUオーバーヘッドが発生するが、データ漏洩のリスクは完全に排除される。

ネットワーク・セグメンテーション(ゼロ・トラスト・アプローチ)

メモリがリークしていると仮定する。リークが爆発半径を出ないようにする。

- を持つVPC内でベクターDBを分離する。 立ち入り禁止 を公衆インターネットに接続する。

- サービス間で厳格なmTLS(Mutual TLS)を実装する。たとえ攻撃者がウェブ・フロントエンドを侵害したとしても、内部のストレージ・レイヤーに任意のロー・バイトを送ることはできないはずだ。

eBPFによる継続的モニタリング

先進的なセキュリティ・チームは、eBPF(Extended Berkeley Packet Filter)プローブを導入して、メモリ・アクセス・パターンを監視すべきである。カーネル・レベルで「境界外」の読み取りを探すツールは、多くの場合、次のようなエクスプロイトの動作を検出することができます。 CVE-2025-66566 データが実際にサーバーを離れる前に。

結論脆弱な巨人の時代

を開示した。 CVE-2025-66566 はAIのセキュリティにとって極めて重要な瞬間である。ラージ・ランゲージ・モデルの華やかさを取り去り、それを支える数十年来の脆弱な足場が明らかになる。何兆ものトークンを処理し、何ペタバイトものベクトルを保存するシステムを構築するにつれ、ひとつの「バッファ・オーバーフロー」や「メモリー・リーク」の影響は比例して大きくなる。

セキュリティ・エンジニアにとって、教訓は明確である。我々は、厳格なコード署名、メモリ・セーフな言語(可能な限り、C++/Java JNIからRustに移行する)、そして最も重要なことは、以下のようなインテリジェントな自動検証ツールを要求しなければならない。 寡黙 攻撃者よりも速く考えることができる。

インフラを保護する。依存関係を確認する。そして、自分でゼロにしなかったバッファは決して信用しないこと。

関連する高官資料