2025年のデータ主導の状況において、リレーショナル・データベース管理システム(RDBMS)は依然として企業インフラの基盤となっている。ソフトウェア・エンジニアとセキュリティ専門家にとって、SQLは諸刃の剣です。SQLはデータ分析の主要ツールであると同時に、データ侵害の最も重要な攻撃対象でもあります。

これは SQLチートシート は単なる構文リファレンスではありません。効率的なクエリを作成し、パフォーマンスのボトルネックを診断し、今日流行している巧妙なインジェクション攻撃からアプリケーションを守るための戦略的ガイドです。

エンジニアのための高度なSQLパターン

一方 SELECT * FROM 現代のエンジニアリングでは、複雑なデータ操作をマスターする必要がある。

共通テーブル式(CTE)

CTEは可読性を向上させ、再帰的なロジックを可能にする。これは(組織図やファイルシステムのような)階層的なデータをトラバースするのに不可欠である。

SQL

- カテゴリ階層を走査する再帰的CTEWITH RECURSIVE CategoryPath AS ( SELECT id, name, parent_id, name AS path FROM categories WHERE parent_id IS NULLUNION ALLSELECT c.id, c.name, c.parent_id, CONCAT(cp.path, ' > ', c.name) FROM categories c JOIN CategoryPath cp ON c.parent_id = cp.id ) SELECT FROM CategoryPath;

ウィンドウ機能

ウィンドウ関数を使用すると、現在の行に何らかの形で関連しているテーブル行のセット全体で計算を実行することができます。 GROUP BY.

SQL

- ランニング・トータルを計算し、spendによってユーザーをランク付けするSELECT user_id, order_date, amount, SUM(amount) OVER (PARTITION BY user_id ORDER BY order_date) as running_total, RANK() OVER (ORDER BY amount DESC) as spend_rank FROM orders;

効率的なジョイン

データセットの結合方法を理解することは非常に重要である。結合を誤用することは、レポーティングクエリが遅くなる#1の原因です。

セキュリティ・エンジニアのための究極のSQLチートシート:クエリ、最適化、インジェクション防御

SQL

- インナージョイン:一致するレコードのみSELECT u.email, o.total FROM users u INNER JOIN orders o ON u.id = o.user_id WHERE o.status = 'completed';

パフォーマンス最適化チートシート

効率的なSQLとは、スピードだけではありません。スケーラビリティと、リソースの枯渇によるサービス拒否(DoS)を防ぐことです。

| テクニック | インプリメンテーション | インパクト |

|---|---|---|

| インデックス作成 | CREATE INDEX idx_user_login ON users(last_login); | O(N)のフルテーブルスキャンをO(log N)のルックアップに削減。次のような場合に不可欠です。 どこ そして ジョイン コラム |

| プランの説明 | を分析し、選択する... | クエリの実行経路(Seq ScanとIndex Scan)を明らかにする。 |

| **セレクトを避ける | SELECT id, name の代わりに セレクト | 特にTEXT/BLOBカラムでは、ネットワークI/Oとメモリ使用量が削減される。 |

| ページネーション | リミット100 (大規模なデータセットにはキーセット・ページ分割を使用する) | 数百万行をアプリケーション・メモリにロードすることを防ぐ。 |

SQLインジェクション(SQLi)チートシート - 攻撃の表面

セキュリティ・エンジニアにとって、攻撃の構文を理解することは予防の第一歩です。以下は、最近の本番環境で観測されるペイロードの内訳です。

1.認証バイパスとロジックエラー

攻撃者はブーリアンロジックを使って認証チェックを回避する。

| ゴール | ペイロードの例 | 脆弱なコンテクスト |

|---|---|---|

| ログインバイパス | OR '1'='1 | SELECT * FROM users WHERE user='$u' AND pass='$p' |

| 役割のエスカレーション | OR role='admin'--」。 | レガシーの管理パネルでハードコードされたフィルタを上書きする。 |

| コメントの切り捨て | admin' --。 (SQL)または admin' # (MySQL) | クエリの残りの部分(パスワードチェックなど)は無視する。 |

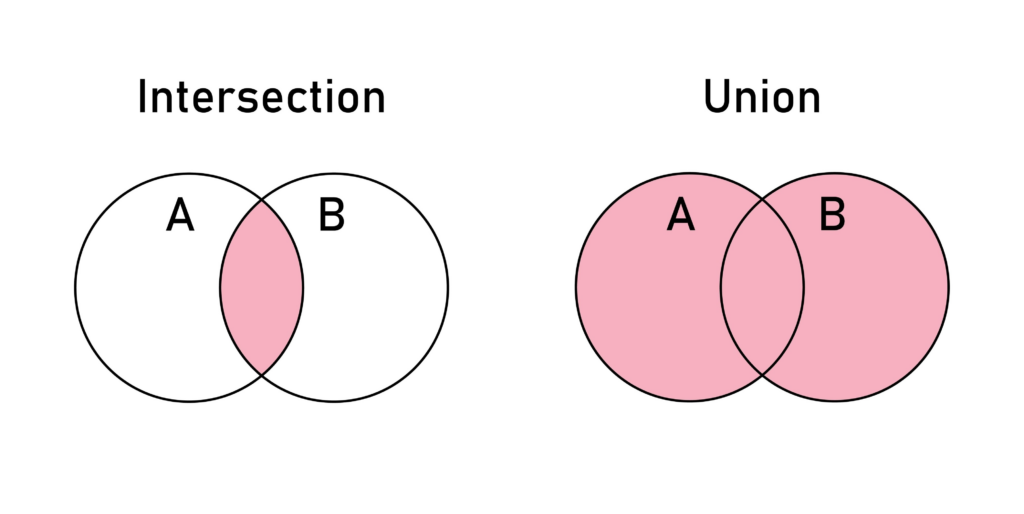

2.ユニオンベースのインジェクション

クエリの結果がフロントエンドに表示されているときに、他のテーブルからデータを抽出するために使用します。

- ペイロード:

' UNION SELECT ユーザー名, パスワード, null FROM users-- - リスクだ: フロントエンドのUIからデータベースをフルダンプ。

3.ブラインド SQL インジェクション (時間とブール値)

アプリケーションがエラーを抑制すると、攻撃者はデータベースに真偽を問う質問をします。

- ブールベース:

'と(セレクト1)=1--」。(ページは正常に読み込まれる) vs'と(セレクト1)=0--」。(ページ内容がありません)。 - 時間ベース:

そしてsleep(5)--」。(MySQL)または'; waitfor delay '0:0:5'--.(MSSQL)。- 注: 時間ベースの攻撃は、エラーメッセージをフィルタリングするWAFを回避するためにますます使用されるようになっている。

4.実社会への影響CVEのケーススタディ

CVE-2024-12345 (仮想的な高インパクトの例):

広く配備されている CMS では、認証されていないユーザが API の sort_order パラメータを介して SQL を注入することが可能でした。この入力は ORDER BY 句に直接連結されるため、攻撃者はスタッククエリを実行し、データベース拡張を経由してリモートコード実行 (RCE) を引き起こす可能性がありました。

- レッスン: であっても、決して入力を信用してはならない。

ORDER BYまたはGROUP BY節がある。

ディフェンス&ハードニング戦略

SQLインジェクションに対する唯一の強固な防御策は、コードからデータを構造的に分離することである。

1.パラメータ化クエリ (プリペアド・ステートメント)

これがゴールドスタンダードである。データベースはユーザーの入力をデータとして厳密に扱い、決して実行可能なコマンドとして扱わない。

脆弱(パイソン):

パイソン

# DANGEROUS: 直接連結 query = f "SELECT * FROM users WHERE email = '{user_input}'" cursor.execute(query)

セキュア(Python):

パイソン

# SAFE:パラメータ化 cursor.execute("SELECT * FROM users WHERE email = %s", (user_input,))

2.最小特権

ウェブアプリケーションに接続するデータベースユーザーが セレクト, インサート, アップデイト, 削除 の許可が必要です。それは 決して へのアクセス権がある。 DROP TABLE, グラントまたはシステム・ファイル (xp_cmdshell).

ペンライジェントによるAI主導のセキュリティ

迅速なCI/CDデプロイの時代には、手作業によるコードレビューでは、動的なSQLの構築やロジックの欠陥をすべて発見することはできない。

ペンリジェント は、単純な正規表現マッチングを越えて、SQL セキュリティ分析を変革します。

- コンテキストを考慮したAST分析: 従来のリンターとは異なり、Penligentはコードの抽象構文木(AST)を解析します。Penligentはデータフローを理解し、ユーザが制御する変数が複数の関数を通過しても、生のSQL実行シンクに到達するかどうかを識別します。

- ロジックの欠陥検出: Penligentは、複雑なロジックの認証チェック漏れなどの微妙なロジックの脆弱性を検出します。

ジョインクエリーや、最適化されていない再帰的CTEにおける潜在的なDoSベクトル。 - 自動修復: 単にエラーにフラグを立てるだけでなく、特定の言語フレームワークに対して正しいParameterized Query構文やORMメソッドを提案します。

Penligentをパイプラインに統合することで、以下のことが保証されます。 SQLチートシート ベストプラクティスが自動的に適用され、コードが本番稼動する前にデータレイヤーを保護します。

結論

SQLを使いこなすには、エンジニアリングの精度とセキュリティへの警戒心のバランスが必要です。分析ダッシュボードのウィンドウ関数を最適化する場合も、ブラインドSQLインジェクションの脆弱性にパッチを当てる場合も、このチートシートが参考になります。クエリのパフォーマンスを維持し、入力をパラメータ化し、テストを自動化しましょう。