現代のサイバーセキュリティにおいて、 悪意のある定義 とは システム、ネットワーク、データ、またはユーザーに危害を加えることを意図した行為、コード、または意図。-完全性、機密性、または可用性を意図的に侵害すること。この定義は、脅威のモデル化から自動検知、レスポンスエンジニアリング、侵入テストにおける敵対的なプレイブックに至るまで、あらゆるものの基礎となるものです。簡単に言えば、悪意のある行為とは、偶発的な不具合ではなく、セキュリティ目標を損なうように意図的に仕組まれた操作なのです。 N2Kサイバーワイヤー

この記事では、「悪意ある」が技術的な文脈でどのように理解されるのか、実際の攻撃でどのように作用するのか、防御者は悪意あるパターンをどのように分類し、軽減することができるのか、そして、以下のようなAI主導のセキュリティツールがどのように機能するのかを探る。 寡黙 は、エンジニアが悪意のある活動を検知し、大規模に対応するのに役立ちます。

サイバーセキュリティにおける「悪意ある」の本当の意味

悪意ある」という言葉は、平易な英語では次のような意味である。 悪意しかし、サイバーセキュリティにおいては、特に次のような行動を指す。 システムの期待される機能や信頼モデルを損なう.広く受け入れられている業界用語集によると、悪意のある行動とは、危害、損失、不正アクセスを引き起こす、システム、データ、ネットワークに対する敵対的な行為に関するものである。 N2Kサイバーワイヤー

この定義では、悪意のある活動を、偶発的な障害や良性のエラーと区別している。例えば、誤ってログを削除してしまうソフトウェアのバグは、有害ではあるが悪意はない。この区別は、正確な脅威モデルを構築し、実際の脅威を捕捉するための効果的な自動化を展開するために非常に重要である。

悪意のある失敗とそうでない失敗

| カテゴリー | 説明 | 例 |

|---|---|---|

| 悪意がある | 危害または搾取の意図 | マルウェアのインストール、データの流出 |

| 意図しないエラー | バグまたは設定ミス | ロジックエラーによる偶発的なデータ損失 |

| 不明な異常 | 調査が必要な行動 | CPU使用率の予期せぬ急上昇 |

悪意のある行動を明確に定義することで、セキュリティ・チームは検出ルールを洗練させ、誤検出を減らすことができる。

悪意のある行動の一般的な兆候

デジタル環境における悪意の主な表現は以下の通りである。 マルウェア悪意のあるソフトウェア」の短縮形で、システムを混乱させたり、データを盗んだり、不正アクセスを提供したりするように設計されている。マルウェアは、敵対的な意図を具現化する脅威の一種として機能し、単純なウイルスから高度な持続的脅威まで多岐にわたる。 ユーネティックドットコム

悪意のあるソフトウェアの種類と攻撃

| 脅威の種類 | 悪意のある機能 | 例 |

|---|---|---|

| ウイルス | 自己複製し、ホストのファイルに感染する。 | 古典的なファイルインフェクター |

| ワーム | 自律的にネットワークに広がる | コンフィッカー |

| トロイの木馬 | 良性のソフトウェアに見せかける | ラット・デリバリー |

| ランサムウェア | データを暗号化し、身代金を要求 | ワナクライ |

| スパイウェア | 静かにデータを盗む | キーログのスパイウェア |

| ボットネット・エージェント | リモートコントロールが可能 | DDoSボットネット |

悪意ある行動は、次のようなものにも現れる。 ソフトウェア以外の脅威 フィッシング(ユーザーを欺くソーシャル・エンジニアリング)、悪意のあるURL(マルウェアのホストや配信を目的としたもの)、インサイダーによる不正使用、システムを圧倒することを目的とした分散型サービス拒否攻撃などである。

悪意のある行動はどのように展開するか:意図から悪用まで

悪意を理解することは抽象的であり、それが実際の攻撃でどのように展開されるかを見ることは具体的である。脅威行為者は、脆弱性の悪用、ソーシャル・エンジニアリング、密かな持続性など、さまざまな戦術を組み合わせて悪意のある活動を設計します。現代のマルウェアは、多くの場合 難読化、ポリモーフィズム、サンドボックス対策テクニック 検知を回避するため、従来の防御だけでは不十分である。 テックターゲットドットコム

CVE ケーススタディCVE-2024-3670 (例)

最近、ある大手企業向けウェブアプリケーションに深刻度の高い脆弱性 (CVE-2024-3670) が存在し、攻撃者は適切なサニタイズ処理を施さずに任意のファイルアップロード機能を展開することができました。攻撃者は、悪意のあるスクリプトであるウェブシェルをアップロードし、リモートでコードを実行させることが可能でした。この悪意のあるペイロードは、被害者環境内での横方向の移動と永続的なアクセスを可能にしました。

php

// 安全でないファイルアップロード (悪意のある悪用リスク) if ($_FILES['upload']) {move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" .$_FILES['upload']['name']); }.

守備の軽減: 常にファイルタイプを検証し、ファイルスキャンを実施し、アップロードパスを制限する。

悪意のあるパターンと正常な活動を区別する

悪意は、単一のシグナルではなく、パターンによって捉えるのが最も効果的です。セキュリティチームは、複数のインジケータ(予期せぬネットワーク接続、不正なファイル変更、異常なプロセス・スポーンなど)を組み合わせて、真の悪意ある活動を検知する。

行動指標

- 既知の悪意のあるドメインへの予期せぬアウトバウンド接続

- ファイルシステムの異常な変更(暗号化されたファイル、不正な実行可能ファイル)

- 特権昇格のパターン

- 永続化メカニズム(レジストリのランキー、cronジョブ、サービスのインストール)

行動分析ツールは、統計的またはMLベースの手法を用いて、良性の異常と真に悪意のあるパターンを分離します。

攻撃と防御のコードサンプル悪意のあるパターン

以下に、悪意のある活動と安全な防御的コーディングを示す実践的な例を示す。

- SQLインジェクションの悪用

悪意のあるパターン:

sql

SELECT * FROM users WHERE username = '".+ userInput + "';";

これにより、次のような攻撃ベクトルが可能になる。 OR '1'='1 認証をバイパスする。

安全な防御(パラメータ化されたクエリー):

パイソン

cur.execute("SELECT * FROM users WHERE username = %s", (userInput,) )

- コマンド・インジェクション

悪意のあるパターン:

パイソン

インポート os os.system("cat " + filename) # ユーザによって細工されたファイル名の場合は危険

防御パターン(ホワイトリスト):

パイソン

allowed_files = {"readme.txt", "config.json"}if filename in allowed_files: os.system(f "cat {filename}")

- クロスサイト・スクリプティング (XSS)

悪意がある:

html

。

ディフェンス(逃げる):

ジャバスクリプト

res.send(escapeHtml(userInput));

- 任意のファイル書き込み

悪意ある試み:

ジャバスクリプト

fs.writeFileSync("/etc/passwd", userControlledContent);

ディフェンス

ジャバスクリプト

const safePath = path.join("/data/safe", path.basename(filename));

悪意ある活動の検出戦略

現代的な検知は、レイヤーアプローチを使用している:

- 署名ベース 検出:既知の悪意のあるパターンを認識します。

- ビヘイビア 検出:ランタイムの異常を監視する。

- サンドボックス分析:疑わしいコードを単独で実行し、悪意のある動作を観察する。

- 脅威インテリジェンスの統合:既知のIOCを検出するために更新されたフィードを使用する。

これらの方法は、既知の悪意ある手口と新しい手口の両方を捕らえるのに役立つ。

悪意あるパターンの検出における自動化とAIの役割

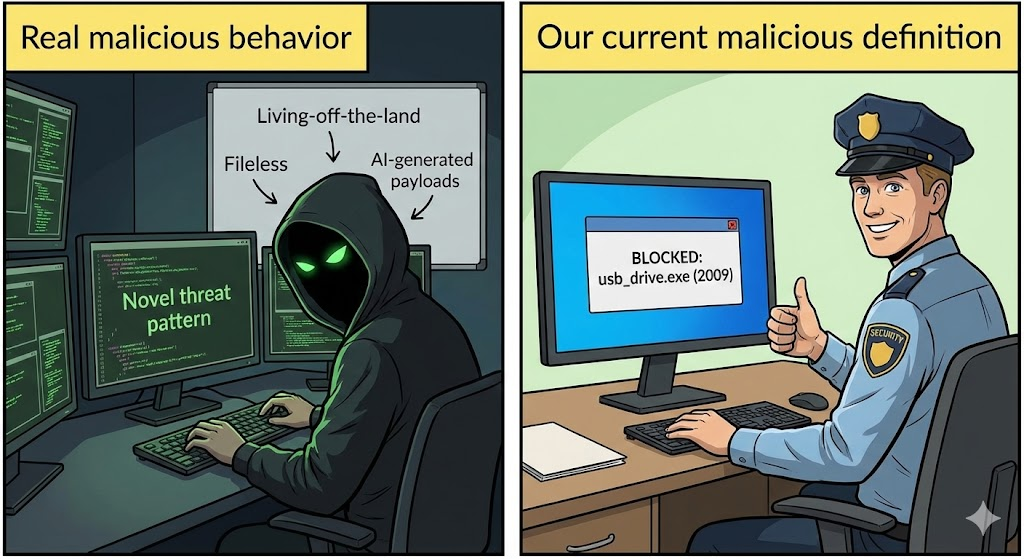

脅威の適応力が高まるにつれ、静的なシグネチャだけに頼ることはもはや通用しなくなっている。AIと機械学習は ゼロデイと難読化された悪意のあるパターン テレメトリ・ソース間で異常な行動を相関させ、典型的な良性と悪性のプロファイルを学習することによって。

例えば、高度なMalware-as-Serviceのキャンペーンでは、暗号化されたチャネルにペイロードを隠したり、AIが生成したフィッシングの誘い文句を使ってユーザーを騙すケースが増えており、プロアクティブな検知が不可欠となっている。

ペンリジェントAIによる悪意のある検知と対応

悪意のある脅威が大量かつダイナミックに存在する環境では、手作業による分析だけでは追いつかない。 寡黙 AIを活用することで、悪意のあるアクティビティの検出と修復のワークフローを自動化し、拡張することができます:

- 悪意のあるパターンが埋め込まれたコードパスの自動解析。

- 悪意と一致する逸脱を発見するための行動プロファイリング。

- リスクスコアと潜在的な影響に基づき、アラートの優先順位を決定。

- CI/CDおよびDevSecOpsパイプラインに統合し、悪意のあるパターンを早期に発見する。

Penligentは、分野の専門知識とAIによるヒューリスティックを組み合わせることで、セキュリティチームが脅威要因の先手を打ち、検知と対応までの平均時間を短縮できるよう支援します。

実際的には、セキュリティ・エンジニアが価値の高い調査に集中する一方で、システムが何十億ものイベントをふるいにかけ、文脈分析を用いて真の脅威を検出できることを意味する。

悪意ある脅威に対する防御態勢の構築

悪意のある活動に対する防御は、特定のツールだけの問題ではない:

- ネットワーク・セグメンテーション 横方向の動きを制限する。

- 最低限の特権 破堤の爆発半径を小さくする。

- 連続モニタリング 早期発見を確実にする。

- インシデント対応プレイブック 回復時間を短縮する。

これらの対策は、自動検知と連携して、日和見的な悪意ある活動と標的を絞った悪意ある活動の両方を防御する。

結論セキュリティのコア知識としての悪意のある定義

を理解する 悪意のある定義 サイバーセキュリティは単なる学術的なものではなく、実践的で実行可能なものです。脅威のモデリング、検知のヒューリスティック、防御コーディング、インシデント対応のワークフローを導きます。悪意とエラーを区別することで、チームはリソースを効率的に割り当て、本物の脅威に優先順位を付け、強固な緩和戦略を構築することができます。このような概念的な基礎と、以下のような最新の自動化プラットフォームを組み合わせることで、チームはより効率的にリソースを割り当てられるようになります。 寡黙 セキュリティ・エンジニアは、進化する悪意のある脅威に対する防御において、幅と深さの両方を身につけることができます。