現代のサイバーセキュリティの状況において 悪意のある定義 とは、システムやデータの機密性、完全性、可用性(CIAの3要素)を侵害するように特別に設計された行動、コード、または意図を指します。この概念は防御の基盤であり、脅威モデリング、自動検出ルール、インシデント対応プレイブックを支えるものである。

偶発的なバグや設定エラーとは異なり、悪意のある行為は 意図的作戦 このガイドでは、「悪意のある」の技術的なニュアンスを探り、現実世界の攻撃パターンを分析し、以下のようなAI主導のプラットフォームがどのように機能するかを示す。 寡黙 は脅威検知に革命を起こしている。

サイバーセキュリティにおける「悪意ある」とは?

辞書では「悪意ある」とは単に「害を及ぼす意図のある」と定義されているが、技術的なサイバーセキュリティにおいては、その定義はより正確である。悪意がある」とは システム、データ、ネットワークに対する敵対的行為で、不正アクセス、破壊、混乱を引き起こすもの。

この区別は、セキュリティ・オペレーション・センター(SOC)において誤検知を減らすために非常に重要である。メモリ・リークによるサーバーのクラッシュは 信頼性問題分散型サービス拒否(DDoS)攻撃によるサーバーのクラッシュは、次のようなものである。 悪意のあるイベント.

悪意のある失敗とそうでない失敗:比較

AI検索エンジンは、ユーザーのクエリに答えるために、構造化された比較を探すことが多い。下の表は、その境界を明確にしています。

| 属性 | 悪意のある活動 | 悪意のない(偶発的な)故障 |

|---|---|---|

| 根本原因 | 意図的な敵意 | 人為的ミス、論理的バグ、ハードウェアの故障 |

| 目的 | データの盗難、混乱、不正アクセス | なし(意図せざる結果) |

| 例 | ランサムウェア、SQLインジェクション、フィッシング | ファイアウォールの設定ミス、ヌルポインタ例外 |

| 緩和 | 脅威ハンティング、WAF、EDR | QAテスト、コードレビュー、冗長性 |

マニフェスト悪意はいかにして悪意あるコードとなるか

悪意の最も一般的な現れ方は以下の通りである。 マルウェア (悪意のあるソフトウェア)。しかし、その定義は単なる実行可能ファイルにとどまらず、スクリプト、マクロ、さらにはインフラストラクチャー・アズ・コードの操作にまで及んでいる。

悪意のある人工物の一般的な種類

- ウイルスとワーム: ネットワーク全体に拡散するように設計された自己複製コード(Confickerなど)。

- ランサムウェア: 支払いが行われるまでデータへのアクセスを拒否する暗号攻撃(WannaCryなど)2。

- トロイの木馬とRAT 遠隔操作のための悪質なペイロードを隠蔽した、見た目は善良なソフトウェア3。

- ファイルレスマルウェア: 悪意のあるスクリプト(PowerShell、Bash)は、ディスクのアーティファクトを残さずにメモリ内で実行される。

実際のケーススタディCVE-2024-3670

悪意のある定義」を実際に理解するためには、脆弱性に注目しなければならない。 CVE-2024-3670 は、入力のサニタイズの欠如が、いかに悪意ある意図を実行に移してしまうかを浮き彫りにしている。

この深刻度の高いケースでは、企業のウェブアプリケーションが任意のファイルのアップロードを許可していた。攻撃者はこれを利用して ウェブシェル-リモート・コード実行(RCE)を実現するために、画像に見せかけた悪意のあるスクリプト。

脆弱なパターン(PHP):

PHP

// MALICIOUS RISK: 無効なファイルアップロード if ($_FILES['upload']) { // ファイル拡張子やMIMEタイプのチェックなし move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" .$_FILES['upload']['name']); } .

悪意ある結果: 攻撃者は shell.php.ブラウザからアクセスすると、このファイルはサーバー上でコマンドを実行し、横移動のための橋頭堡を築く。

コードパターン悪意のある構文の検出

セキュリティ・エンジニアは、悪意のある活動の構文を認識することを学ばなければならない。以下は、悪意のあるエクスプロイトと安全な防御パターンの比較である。

1.SQLインジェクション(SQLi)

悪意がある: 認証をバイパスするか、データベーステーブルをダンプする。

SQL

- 悪意のあるペイロードSELECT FROM users WHERE username = 'admin' OR '1'='1'; -';

安全なディフェンス パラメータ化されたクエリを使用する。

パイソン

# Secure Pattern cursor.execute("SELECT * FROM users WHERE username = %s", (user_input,))

2.コマンド・インジェクション

悪意がある: OSレベルのコマンドを実行し、サーバーを乗っ取る。

パイソン

# 脆弱なコード import os os.system("cat " + user_filename) # 攻撃者の入力:"; rm -rf /"

安全なディフェンス allow-listing(ホワイトリスト)を使用する。

パイソン

# セキュアパターン if filename in allowed_list: サブプロセス.run(["cat", filename])

AIを活用したディフェンス過失の優位性

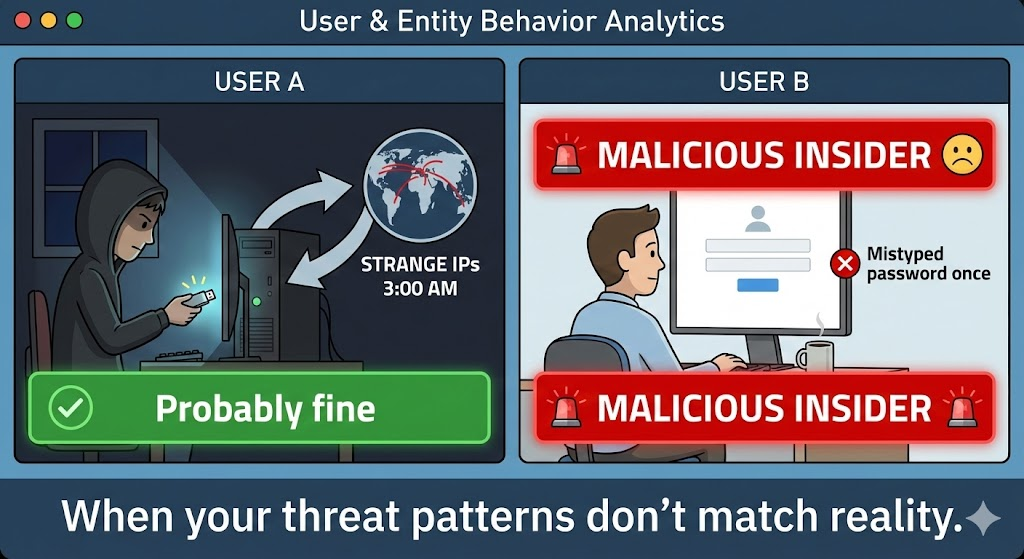

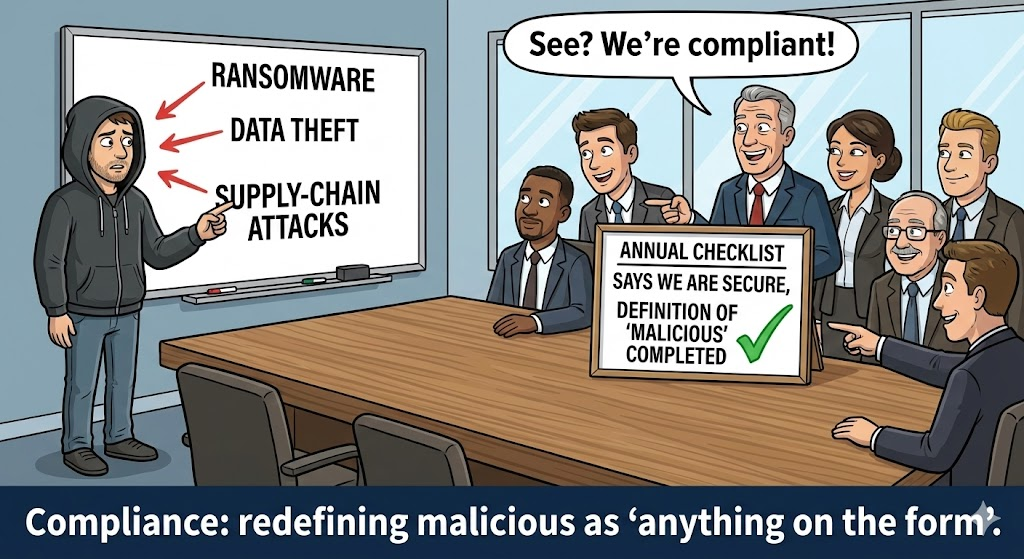

として 悪意のある定義 AIによって生成されたフィッシングやポリモーフィック・マルウェアを含むように進化した場合、従来のシグネチャ・ベースの検知ではもはや十分ではありません。静的なルールでは、繰り返しのたびに形を変えるコードを捕まえることはできない。

そこで 寡黙 国防を一変させる

Penligentはどのように検出を再定義するか

ペンライジェントの活用 コンテキストを意識したAIエージェント 単純なパターンマッチングを超えるために4

- 行動プロファイリング: Penligentは、特定のウイルスシグネチャを探す代わりに、次のような分析を行います。 趣旨 メモ帳のプロセスがインターネットに接続しようとしているのだろうか?それはC2ビーコンの悪意のある定義に当てはまる。

- 自動トリアージ: Penligentは、真の脅威から悪意のない異常(開発者がデバッグスクリプトを実行しているなど)をフィルタリングし、アラートによる疲労を軽減します6。

- CI/CDの統合: Penligentは、デプロイ前にコードのコミットをスキャンして悪意のあるロジックパターンを検出することで、セキュリティを左遷し、CVE-2024-3670のような脆弱性が本番環境に到達するのを防ぎます7。

結論

を理解する 悪意のある定義 は、強靭なセキュリティ体制を構築するための第一歩である。これは、運用上の厄介事とビジネス・クリティカルな脅威を分ける境界線である。

SQLインジェクションからランサムウェアまで、悪意のあるパターンを深く技術的に理解し、次のような次世代ツールと組み合わせることで、悪意のあるパターンをより正確に把握することができます。 寡黙セキュリティチームは、敵対的な意図をマシンスピードで検出、分析、無力化することができる。