見出しを飾るAIモデルの悪用の影で、より根本的なインフラの脅威が出現し、現代のウェブサービスの脆弱性を思い起こさせている。 CVE-2025-59304 これは単なるバグではない。 スウェトリックス ウェブ解析APIプライバシー重視のデータ遠隔測定に採用されつつあるオープンソースのプラットフォームである。

この脆弱性には CVSSスコア9.8(クリティカル)これは、認証されていないリモートの攻撃者が、システム全体の侵害を達成するために、低い複雑さでこれを悪用できることを示している。ベクターは?古典的な ディレクトリトラバーサル (CWE-22) APIの設計が不十分なために、直接、次のような問題に発展する。 リモートコード実行(RCE).

セキュリティ・エンジニアやDevSecOpsアーキテクトにとって、CVE-2025-59304は「シンク汚染」の教科書的な事例である。これは、高レベルのAPIでファイルパスを正規化することに失敗すると、日常的なファイル操作がサーバ乗っ取りのゲートウェイに変わってしまうことを示している。この記事では、この欠陥を深く掘り下げたフォレンジック分析を行い、最初のHTTPリクエストから最終的なシェルの実行までのキルチェーンを再構築します。

脆弱性インテリジェンス・カード

| メートル | インテリジェンス詳細 |

|---|---|

| CVE識別子 | CVE-2025-59304 |

| ターゲット・コンポーネント | Swetrix WebアナリティクスAPI(v3.1.1以前) |

| 脆弱性クラス | RCEにつながるディレクトリトラバーサル(CWE-22) |

| CVSS v3.1スコア | 9.8 (av:n/ac:l/pr:n/ui:n/s:u/c:h/i:h/a:h) |

| 修復 | コミット後のバージョンへのアップグレード 7d8b972 |

テクニカル・ディープ・ダイブトラバーサルからシェルへ

Swetrix API は、アナリティクス・プラットフォームのデータ取り込みと設定管理を処理します。この脆弱性は、アプリケーションが、ファイルシステムのパスを指示するユーザーからの入力を適切にサニタイズしていないために存在します。

1.壊れた論理パスの正規化の失敗

セキュアコーディングでは、ファイルパスを構築するために使用される入力はすべて「正規化」されなければならない。 .. セグメント) を作成し、ディレクトリの許可リストと照合する。CVE-2025-59304 は、API エンドポイントがユーザ入力をファイルパス操作に盲目的に連結するために発生します。

仮想的な脆弱なバックエンド(Node.js/Express Logic):

ジャバスクリプト

`// THE VULNERABLE PATTERN // カスタム設定や一時的なデータを保存するためのエンドポイント app.post('/api/v1/save-preference', async (req, res) => { const { filename, content } = req body.= req.body;

// FATAL FLAW: 'filename' のサニタイズが行われていない。

// 攻撃者が送信する{ファイル名":"../../../../etc/cron.d/pwn", "content":"* * * * root /tmp/shell.sh" } }.

const targetPath = path.join(__dirname, 'data', filename);

try{。

// アプリケーションは、トラバースされたパスにコンテンツを書き込む。

await fs.writeFile(targetPath, content);

res.json({ success: true });

} catch (e) {

res.status(500).json({ error: e.message });

}

});`

2.キル・チェーンRCEへのエスカレーション

ディレクトリトラバーサルは、しばしば 読書 ファイル(情報開示)のRCE化は、次のことを意味する。 任意のファイル書き込み の能力です。攻撃者がこれをどのように武器化するかを紹介しよう:

- フェーズ 1: 偵察 攻撃者は Swagger ドキュメントやトラフィック解析によって、ファイル関連のパラメータ(例:ファイル名、パス、キー)を受け付ける API エンドポイントを特定する。

- Phase 2: The Traversal (The Breakout) The attacker crafts a JSON payload containing directory traversal sequences (../ or encoded %2e%2e%2f). They verify write access by attempting to drop a benign file outside the intended directory.

- フェーズ3:武器化(実行) コードを実行するには、攻撃者はシステムが自動的に実行または解釈する場所に書き込まなければならない。一般的なターゲットは以下の通り:

- クーロン・ジョブズ へのファイルの書き込み

/etc/cron.d/または/var/spool/cron/crontabs/という逆シェルスクリプトを1分ごとに実行する。 - ウェブ・シェル APIがウェブサーバー(PHPを提供するNginxやNode.jsのダイナミックローダーなど)と一緒に実行される場合、シェルスクリプト(

shell.js,cmd.php)をパブリック・ウェブルートに移す。 - コンフィギュレーション・ポイズニング: 設定ファイル(例えば

config.jsまたは環境)を使ってアプリケーションをリロードし、スタートアップ・ルーチンに悪意のあるコードを注入する。

- クーロン・ジョブズ へのファイルの書き込み

- フェーズ4:永続性 シェルが接続を回復すると、攻撃者は正当なユーザーアカウントかsystemdサービスを追加することで永続性を確立する。

影響分析インフラの崩壊

スウェトリックスAPIサーバーの侵害は、データの完全性とネットワーク・セキュリティにとって壊滅的な出来事です:

- データレイクの流出: 攻撃者は、基礎となるデータベースの認証情報(多くの場合、トラバーサルを介してアクセス可能なenvファイルに格納されている)に直接アクセスできるようになり、機密性の高いユーザー行動ログを含む分析データセット全体をダンプできるようになります。

- サプライチェーンの毒 侵害されたインスタンスがより大規模なSaaSサービスの一部である場合、攻撃者はクライアントのウェブサイトに提供されるアナリティクスのJavaScriptスニペットを変更し、アナリティクス・プラットフォームをマルウェア(クリプト・ドレイナーなど)のディストリビューターに変えることができます。

- 横の動き: サーバーは事実上、攻撃者にとっての要塞ホストとなり、これまでインターネットから遮断されていた内部サービスをスキャンして攻撃できるようになる。

AIを活用したディフェンス過失の優位性

従来のDAST(ダイナミック・アプリケーション・セキュリティ・テスト)スキャナーは、最新のAPIにおけるロジックベースのトラバーサル脆弱性を検出する効率が悪いことで有名です。

- 文脈の盲目: レガシー・スキャナーは一般的なペイロード(例えば

../../win.ini(例えば、APIがJSONオブジェクトを期待している場合、生の文字列ペイロードは処理前に拒否される)。 - ブラインド・ロジック: を決めることはできない。 どこ ファイルが書き込まれ、偽陰性につながる。

そこで ペンリジェント はパラダイムシフトを象徴している。ペンリジェントは コンテキストを考慮したAPIファジング AIエージェントによって支えられている:

- スキーマ解釈: PenligentのエージェントはAPI定義(OpenAPI/Swagger)を解析し、期待されるデータ構造を理解する。有効なJSONペイロードを構築し、トラバーサルシーケンスを埋め込む。 内部 正規のパラメータ・フィールド。

- インテリジェントなペイロード生成: AIはランダムなノイズの代わりに、ターゲットOSに合わせたペイロードを作成します(LinuxとWindowsを検出)。CVE-2025-59304については、「マーカーファイル」ペイロードを生成します。

- クローズドループの検証: システムは単にペイロードを送信するだけでなく、ファイルが正常に書き込まれ、アクセス可能かどうかを能動的にチェックする。これにより 任意のファイル書き込み 100%の確実性を持つ脆弱性であり、サービスをクラッシュさせるリスクはゼロであるため、重大な欠陥と一般的なエラーは区別される。

修復と硬化ハンドブック

Swetrixや同様のセルフホスト型分析ツールを使用している場合は、早急な対応が必要です。

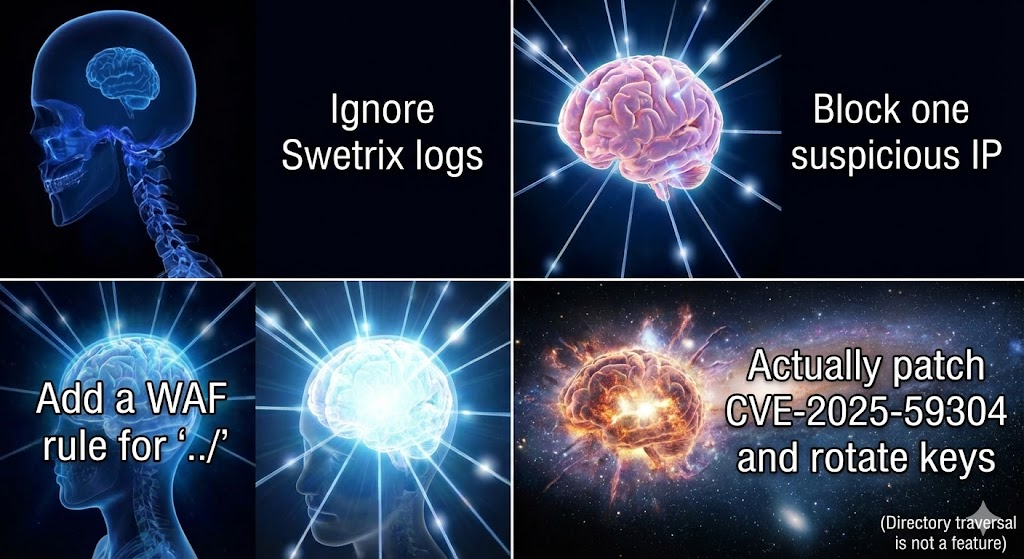

1.即時パッチング

Swetrix Web Analytics API インスタンスを直ちにアップグレードしてください。ビルドに コミット 7d8b972 またはバージョン v3.1.2+.このパッチは、トラバーサル文字を防ぐ厳密なパス検証ロジックを導入している。

2.監獄」ロジックの実装(Chroot)

開発者は、ファイル操作が特定のディレクトリに厳密に限定されるようにすべきである。

- 安全なコードパターン: 用途

path.resolve()を実行し、結果のパスが許可されたディレクトリ接頭辞で始まっているかどうかをチェックする。const resolvedPath = path.resolve(baseDir, userInput); if (!resolvedPath.startsWith(baseDir)) { throw new Error("Path Traversal Detected"); }.

3.WAFとランタイム・プロテクション

- WAFのルール を含むリクエストをブロックするようにWebアプリケーションファイアウォール(Cloudflare、AWS WAF)を設定します。

../,..%2fあるいは%2e%2eをJSONボディまたはURLパラメータに含める。 - 容器の硬化: 非 root ユーザーとして API サービスを実行する。コンテナのファイルシステムを 読み取り専用 (

readOnlyRootFilesystem: trueKubernetesの場合)、特定の一時ディレクトリのみを書き込み可能としてマウントする。これにより、攻撃者が以下のようなシステムパスに書き込むことを防ぐことができる。/etc/cron.d/.

結論

CVE-2025-59304 は、複雑なマイクロサービスの時代には、単純なパス処理エラーがインフラ全体の危険につながる可能性があることを、はっきりと思い起こさせるものだ。セキュリティとは認証だけでなく、スタックの各レイヤーで厳格な入力検証を行うことだ。

エリート・セキュリティ・エンジニアにとって、この教訓は明確だ: 入力は信頼できない。 パスを検証し、ファイルシステムのパーミッションを制限し、AI主導のテストを活用することで、敵よりも先にこうしたロジックの欠陥を見つけることができる。