2026年初頭の超高速化したAIの状況において、セキュリティ・エンジニアリングは大きく二分化している。一方では、プロンプトインジェクションに対してエンタープライズRAGパイプラインを強化している。もう一方では、クラウドVPCをロックダウンしている。しかし、プロトタイプ・モデルが生まれるエッジ・ノードやホーム・ラボといった「影のインフラ」には、大きな盲点が残されている。

を開示した。 CVE-2025-64113 (CVSSスコア 9.8クリティカル)の致命的な脆弱性が露呈した。 エンビー・サーバーメディア・ホスティング・ソリューションとして人気がある。Embyはコンシューマー向けソフトウェアだが、その展開範囲は "Local LLM "コミュニティと大きく重なっている。エンジニアは頻繁にEmbyを オーラマ, ブイエルエルエムあるいは 安定した拡散 ワークロードをハイスペックなベアメタルサーバー(RTX 4090またはA6000を搭載)上で実行し、ハードウェアの利用率を最大化する。

AIセキュリティ・エンジニアにとって、CVE-2025-64113はメディア・サーバーのバグではない。 パスワードレスルートブリッジ を GPU コンピュート・クラスターに感染させる可能性があります。この記事では、コンシューマー・テクノロジーの物語を捨てて、重要なインフラの脅威としてこの脆弱性を分析し、C#ロジックの障害、リモート・コード実行(RCE)へのエスカレーション、そしてシリコンを防御する方法について詳しく説明します。

脆弱性インテリジェンス・カード

| メートル | インテリジェンス詳細 |

|---|---|

| CVE識別子 | CVE-2025-64113 |

| ターゲット・コンポーネント | エンビーサーバー(MediaBrowser.Server.Core / ユーザーサービス) |

| 影響を受けるバージョン | 4.9.1.81以前 (ベータ版 & 安定版) |

| 脆弱性クラス | 認証バイパス(CWE-287)/ロジックエラー |

| CVSS v3.1スコア | 9.8(クリティカル) (av:n/ac:l/pr:n/ui:n/s:u/c:h/i:h/a:h) |

| 攻撃ベクトル | ネットワーク(リモート)、ゼロ・インタラクション |

テクニカル・ディープ・ダイブスケルトン・キー」の論理

エンビーサーバーは .NET (C#) スタック。この脆弱性は、"Password Reset Provider "ロジックの根本的な不具合に起因しており、特にサーバーがAPIリクエストに対して物理ファイルシステムトークンを検証する方法に関するものである。

1.建築上の欠陥

エンビーのパスワードリセット機構は、「アクセス証明」モデルに依存している。

- 意図するワークフロー ユーザがリセットを要求する。サーバーは

パスワードリセット.txtをコンフィギュレーション・ディレクトリに追加する。ユーザーは理論上、このファイルを読まなければならない(SSH/RDPアクセス権を持っていることが前提)。 - 脆弱性: を扱うAPIエンドポイントは 確認 リセットの

/ユーザー/パスワード忘れ/ピン)は、ユーザー 知っている ファイルのコンテン ツ、あるいはリクエストを開始したセッションとリクエストを確定したセッ ションが一致すること。

脆弱なバージョンでは、ファイルの存在がグローバルなブーリアン・フラグとして機能する: IsResetMode = True.認証されていないユーザーがこのウィンドウの間にAPIにアクセスすると(あるいは自分自身でウィンドウをトリガーすると)、管理者アカウントを奪取することができる。

2.フォレンジックコードの再構築(仮説C#)

パッチの差分と動作に基づき、脆弱なロジックの流れを再構築することができる。 コネクトサービス または ユーザーサービス.

C#

`// VULNERABLE LOGIC PATTERN public async Task

// 致命的な欠陥: このコードはファイルが存在するかどうかをチェックする、

// しかし、リクエスト内のセキュアトークンペイロードを検証することなく、信頼を暗示しています。

if (_fileSystem.FileExists(tokenPath))

{

var user = _userManager.GetUserByName(request.UserName);

攻撃者は新しいパスワードを提供し、ファイルが存在するため、 // サーバは上書きを許可します、

// サーバーは上書きを許可します。

await _userManager.ChangePassword(user, request.NewPassword);

// クリーンアップ

_fileSystem.DeleteFile(tokenPath);

return new { Success = true };

}

throw new ResourceNotFoundException("Reset token not found on disk.");

}`

これは古典的なものだ。 チェックから使用までの時間(TOCTOU) ロジックエラーと不十分な認証の深さの組み合わせ。

3.エクスプロイト・キル・チェーン

- トリガー: アタッカーが送信

POST /Users/ForgotPasswordをターゲットのユーザー名(例えば "admin")に置き換えてください。エンビーが作成するパスワードリセット.txt. - レース/バイパス 攻撃者は直ちに新しいパスワードで確認要求を送信する。ファイルはディスク上に存在するので、条件

ファイルエクジストが真を返す。 - 買収だ: サーバーが管理者パスワードを更新する。攻撃者がログインする。

- エスカレーション(RCE):

- プラグインのインストール: Embyでは、管理者はプラグイン(DLL)をインストールできる。

- FFmpegフック: 管理者は、メディア・トランスコード用のカスタム前/後処理スクリプトを定義できます。

- 結果 攻撃者はEmbyプロセス(DockerではRoot、WindowsではSYSTEMとして実行されることが多い)を介してリバースシェルコマンドを実行する。

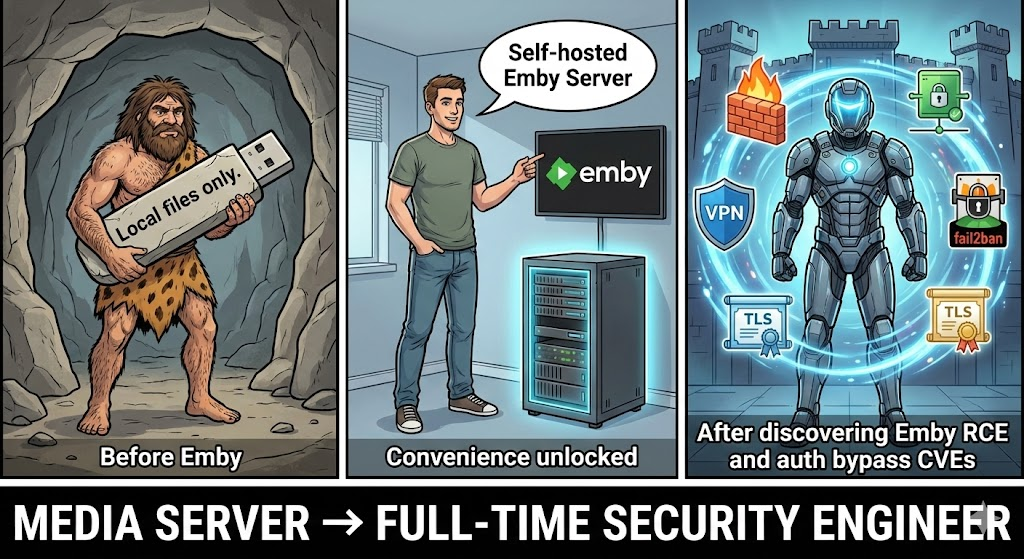

AIインフラへの脅威:なぜコンテキストが重要なのか

セキュリティ・エンジニアは、メディア・サーバーを "低優先度 "としてトリアージすることが多い。AI開発の文脈では、これは致命的な間違いである。

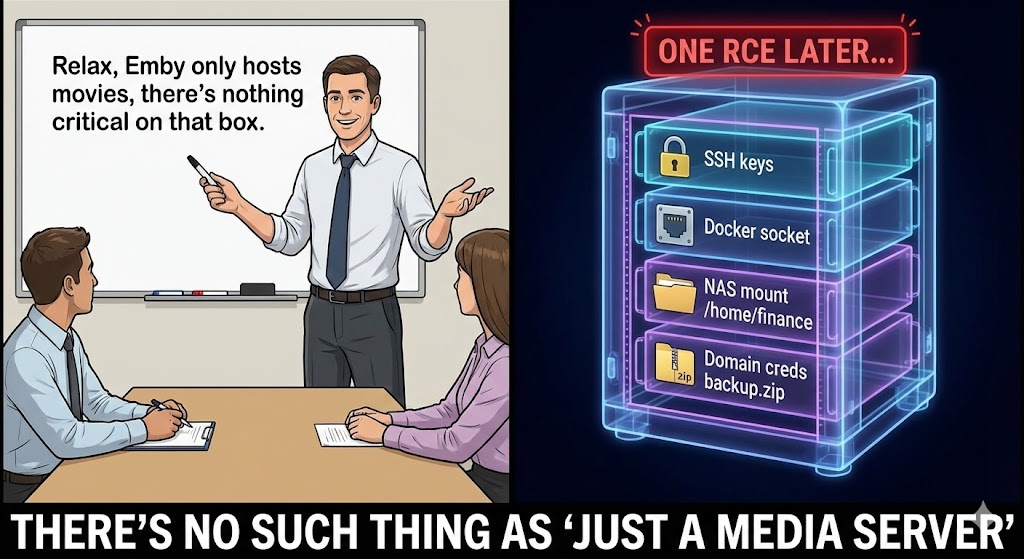

1.同位置」攻撃ベクトル

AIエンジニアは通常、「All-in-One」ヘビーコンピュートサーバーを構築する。デュアルRTX 4090を搭載した1台のUbuntuボックスでホストすることが多い:

- ポート11434 オーラマ(LLM推論)

- ポート6333 Qdrant(ベクトルDB)

- ポート8888 ジュピターラボ

- ポート8096: エンビー(メディア/個人使用)

これらのサービスは同じカーネル上で実行され、同じファイルシステムのマウントを共有しているからだ(たとえば、以下のように)、 /mnt/データ)、CVE-2025-64113経由でEmbyを侵害すると、攻撃者はローカルでピボット(ローカルホスト).

2.高額資産の流出

Embyコンテナ/プロセス内に入ると、攻撃者はボリューム・マウントを利用してアクセスすることができる:

- モデルの重さ 独自のLoRAアダプターまたは微調整

セーフセンサーファイルには何千時間もの計算時間の価値がある。 - RAGデータセット: 非公開の企業知識ベースを含む暗号化されていないベクトル・ストア。

- 環境変数:

環境OpenAI API キーや HuggingFace トークンを含む docker コンテナ間でよく共有されるファイルです。

3.コンピュート・ハイジャック(クリプトジャッキング)

最も直接的な影響は、リソース拒否であることが多い。攻撃者は サイレント・マイナーズ (XMRigなど)を特定のCUDAコアに固定し、GPU容量の30~50%を吸い上げる。これは、正当なAIワークロードの推論レイテンシーを低下させ、ハードウェアのオーバーヒートを引き起こします。

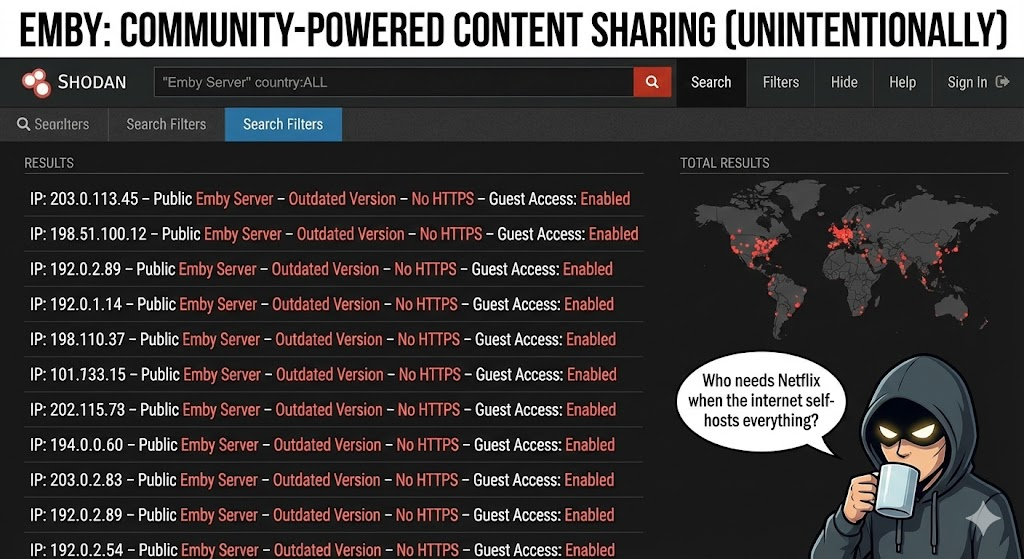

AIを活用したディフェンス過失の優位性

分散したアドホックなAI環境でCVE-2025-64113を検出するのは難しい。従来のスキャナー(Nessus/Qualys)は、ファイルシステムを見るために認証スキャンを必要とし、しばしば非標準ポートを見逃す。

そこで ペンリジェント は攻撃的な安全保障態勢を再定義する。

- 影の資産発見(「知られざる未知数)

PenligentのAIエージェントは、パッシブ・トラフィック解析とアクティブ・プロービングを利用して "シャドーサービス "を特定します。高価値のGPUノードがポート8096を公開していることを検出し、そのサービスをEmbyとしてフィンガープリントし、重要なCVE-2025-64113インテリジェンスと自動的に関連付けます。これはリスクを文脈化します:「クリティカルなAIノードでメディアサーバーが公開されている。

- 非破壊ロジック検証

Penligentは、管理者パスワードのリセットを試みる(サービス拒否を引き起こす)代わりに、セーフロジックプローブを実行する。

- をトリガーするハンドシェイクを開始する。

パスワードリセット.txt作成メカニズム(安全な場合)。 - APIレスポンスのタイミングとエラーコードを分析し、バイパスベクターがアクティブかどうかを判断する。

- エンジニアの土曜の夜の映画やLLMのトレーニングを中断させることなく、ほぼ誤検出ゼロで脆弱性を確認し、検証済みの「クリティカル」アラートを提供する。

修復と硬化ハンドブック

エンビーを含むAIインフラを管理しているのであれば、早急な対応が必要だ。

1.パッチを当てる(唯一の解決策)

へのアップグレード エンビーサーバー 4.9.1.81 即座にこのバージョンでは、パスワードリセットロジックを根本的に書き換え、APIインタラクションで推測できないトークンを要求するようにしました。

2.ファイルシステム不変ロック(「キルスイッチ)

依存関係がフリーズするなどして)すぐにパッチを当てることができない場合は、リセットトークンの生成を阻止することでエクスプロイトを無効化することができます。

Linux(Docker/ベアメタル)用:

バッシュ

# Embyの設定ディレクトリに移動する cd /var/lib/emby/config

ダミーファイルの作成

touch passwordreset.txt

イミュータブルにする(rootでも書き込み/削除ができないようにする)

sudo chattr +i passwordreset.txt`.

効果 攻撃者のAPIリクエストは パスワード忘れ はサーバーがファイルに書き込めないため失敗し、ロジックチェーンが断ち切られる。

Windows用:

設定フォルダを右クリック -> プロパティ -> セキュリティ -> 詳細設定。Embyサービスを実行しているユーザーアカウントに「書き込み拒否」ルールを追加します。

3.ネットワーク・セグメンテーション(ゼロ・トラスト)

- 管理ポートの分離: 決して8096/8920番ポートを公共のインターネットにさらさないこと。

- トンネルを使う: サービスへのアクセス テールスケール, クラウドフレア・トンネルまたはVPN。

- コンテナの隔離: EmbyのDockerコンテナが、以下のように実行されていないことを確認してください。

-特権をマウントし、必要な特定のメディア・ディレクトリのみを(可能であれば読み取り専用で)マウントします。/mnt/ルートだ。

結論

CVE-2025-64113 は、AIシステムの攻撃対象がモデルそのものをはるかに超えて広がっていることを思い起こさせる。コンバージド・インフラストラクチャの時代には、レクリエーション・メディア・アプリケーションの脆弱性が、最先端の人工知能ワークロードを危険にさらす可能性がある。

セキュリティ・エンジニアリングとは 全体 スタック。厳格なパッチ適用、ネットワーク・セグメンテーション、そしてPenligentのようなAI主導の資産発見ツールを活用することで、組織はこれらのバックドアを、コンピュートや知的財産の壊滅的な損失につながる前に閉鎖することができる。