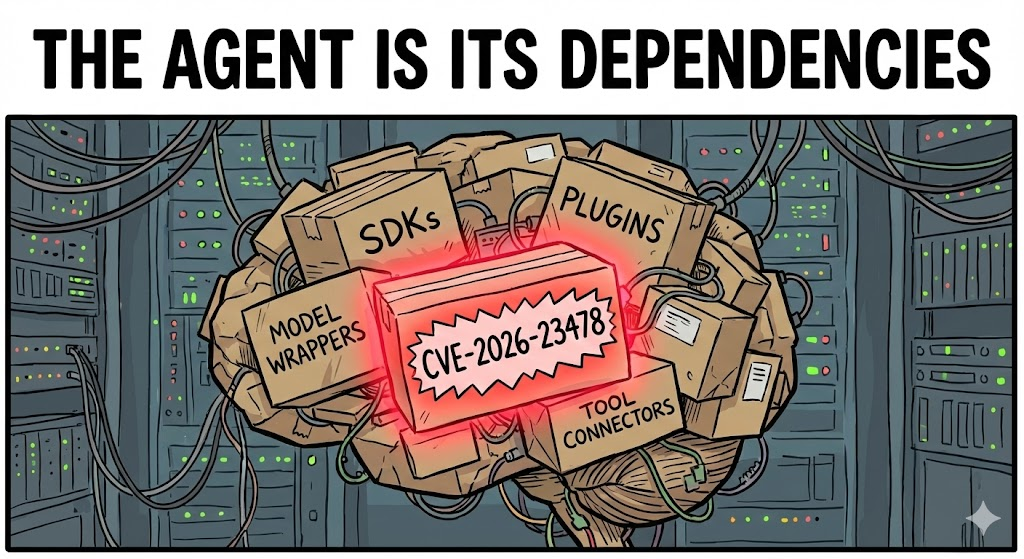

伝統的なウェブの脆弱性とエージェント型AIインフラストラクチャの融合により、新たな危険な攻撃対象が生まれた。より広範なサイバーセキュリティ・コミュニティが次のようなことを議論している。 CVE-2026-23478 における重要な認証バイパスとして カル・ドットコムしかし、AIセキュリティ・エンジニアは、異なるレンズを通してこれを見なければならない: ツールの完全性リスク.

自律型エージェント、特にカレンダーへのアクセスやスケジュール機能を持つエージェントを管理するセキュリティチームにとって、この脆弱性は、人間のユーザーだけでなく、AIエージェント自体のガードレールをバイパスするリモートアカウント乗っ取り(ATO)ベクトルを意味する。

以下は、CVE-2026-23478の技術的な内訳と、NextAuthフロー内での具体的な仕組み、そしてなぜそれが企業のAI導入に壊滅的なリスクをもたらすのかについてです。

CVE-2026-23478の解剖学

深刻度クリティカル(CVSS v4.0: 10.0)

影響を受けるバージョン カル・ドットコム v3.1.6 から < 6.0.7

ベクターsession.update() による認証バイパス

この脆弱性の核心は、以下のカスタム実装にある。 NextAuth.js JWTコールバック。 カル・ドットコム何千ものAIエージェントやSaaS統合のスケジューリング「ツール」の基礎として広く使用されている「SaaS」は、セッション更新の呼び出し中にユーザー入力を適切に検証することができなかった。

安全な実装では session.update() は、ユーザが非機密セッションメタデータを変更することのみを許可する必要があります。しかし、影響を受けるバージョンでは、アプリケーションによって 電子メール フィールドは、再認証なしで変更される。

脆弱なコードパターン

この欠陥が存在するのは、バックエンドがクライアントサイドのペイロードを盲目的に受け入れるからである。 更新() 関数を呼び、それをセッション・トークンにマージする。

ジャバスクリプト

脆弱性のある NextAuth コールバックロジックの疑似コード。

コールバック:{ async jwt({ token, user, trigger, session }) { if (trigger === "update" && session) { //脆弱性: セッションデータをトークンにブラインドでマージする // 攻撃者は、'email'フィールドのオーバーライドを許可する。}`

攻撃者(あるいは侵害されたAIエージェント)は、細工したリクエストをエンドポイントに送信することで、これを悪用することができる。AIエージェントが カル・ドットコム ユーザーの代わりにAPIを使用し、そのエージェントが信頼できない入力(例えば、エージェントに "update preference "を要求する悪意のあるプロンプト)を処理する場合、エージェントは理論上、このフローをトリガーするように騙される可能性がある。

エクスプロイト・ペイロードの例:

JSON

POST /api/auth/session Content-Type: application/json

{ "csrfToken":"valid_token_here", "data":{ "email":"[email protected]", "ユーザー名":"admin" }.}`

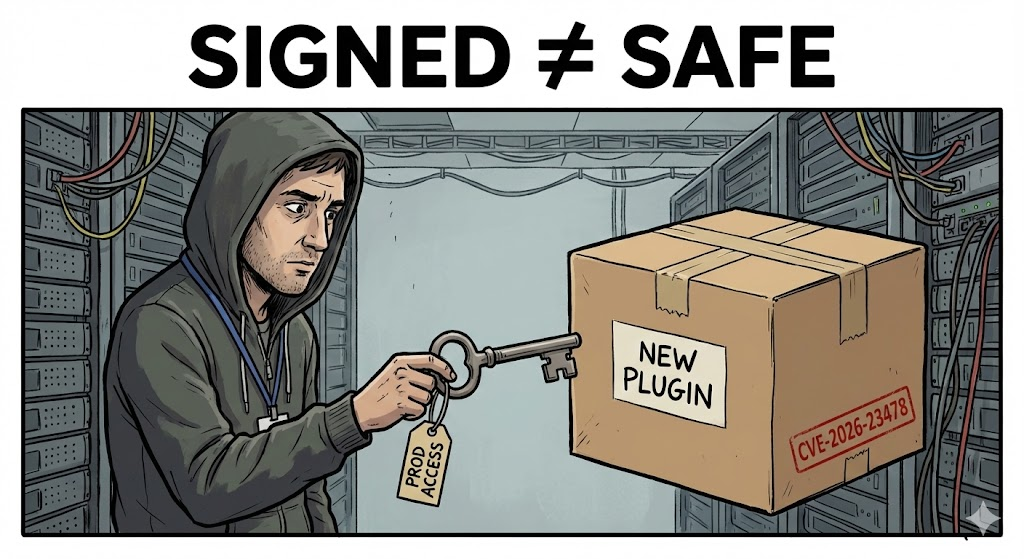

サーバーがこれを処理すると、JWTは次のように再署名される。 ターゲットの 電子メール攻撃者(または不正なエージェント)は効果的に になる。 管理者は、パスワードを知ることも、2FAチャレンジを回避することもない。

AIセキュリティ・エンジニアにとって重要な理由

私たちはしばしば「ツール」(LLMが呼び出せるAPI)を信頼できるブラックボックスとして扱う。CVE-2026-23478はこの思い込みを打ち砕いた。

2026年、AIの主要なアーキテクチャパターンは次のようになる。 エージェント型ワークフロー:

ユーザプロンプト $rightarrow$ LLM $rightarrow$ ツール実行(カル・ドットコムアクション

のセルフホストインスタンスに依存するAIスケジューリングアシスタント(HRや営業など)を導入している場合、次のような問題が発生する。 カル・ドットコムバレている。

| 攻撃ベクトル | 従来のウェブ・シナリオ | AIエージェントのシナリオ |

|---|---|---|

| トリガー | 攻撃者は手動でCURLリクエストを送信する。 | 攻撃者はプロンプト・インジェクションを使用して、エージェントに更新エンドポイントを呼び出させます。 |

| インパクト | 攻撃者が被害者としてログインする。 | 攻撃者は エージェントの身元エージェントが管理するすべてのカレンダーへのアクセスを許可します。 |

| 検出 | WAFログ、IPの異常検知。 | 非常に難しい。 リクエストは信頼されたエージェントの内部IPから来る。 |

これは古典的なものだ。 混乱する副保安官 根本的な脆弱性のクリティカリティによってエスカレートする問題。エージェントは 許可 APIを呼び出すために、そのAPIには特権の昇格を可能にするロジックの欠陥がある。

Penligentによる自動検出

このような脆弱性の連鎖(依存関係におけるロジックの欠陥がエージェントのワークフローと出会うこと)を検出することこそ、私たちが次のようなものを構築した理由です。 寡黙.

静的解析(SAST)ツールは、NextAuthの実装のようなサードパーティライブラリのロジックの欠陥を見逃してしまうことがよくあります。また、標準的なDASTスキャナは、AIエージェントのセッションの複雑な状態を理解できないことがあります。

CVE-2026-23478に対するPenligentの取り組み:

- 依存の自覚: Penligentのエンジンは、お客様のAIエージェントが以下のものとインターフェイスしていることを識別します。

カル・ドットコム(v5.x)。 - コンテキストを考慮したファジング: Penligentは、単にXSSをチェックするのではなく、攻撃者がエージェントの利用可能なツールを使って権限の昇格を試みていることをシミュレートします。

- エクスプロイトの証明: このプラットフォームは、以下のことを安全に再現しようとするものである。

セッション更新をサンドボックス環境内でバイパスし、特定のAgentコンフィギュレーションがこの状態変更を許可しているかどうかを証明する。

PenligentをCI/CDパイプラインに統合することで、以下のことが保証されます。 用具 あなたのAIが依存しているのは、セキュリティ・チェーンの最も弱いリンクではない。

修復と緩和

現在 カル・ドットコム 自社のAIインフラ内で、早急な対策が必要である。

- すぐにパッチを当てる: すべてのアップグレード カル・ドットコム インスタンス v6.0.7 またはそれ以上。このバージョンでは

jwtコールバックは電子メールフィールドが上書きされるのを防ぐ。 - エージェントのスコープを制限する: AIエージェントの動作は、以下のようになります。 最小特権の原則.ミーティングをスケジューリングできるエージェントは ない には、セッション管理またはユーザープロファイル更新エンドポイントを呼び出す権限があります。

- モニター

セッション更新電話だ: ペイロードに以下のような機密フィールドが含まれるセッション更新エンドポイントへの呼び出しがないか、ログを監査してください。電子メール,サブあるいは役割.