ディレクトリ攻撃は、今日の相互接続されたデジタル環境において、永続的かつ進化する脅威となっています。ウェブアプリケーションが ファイルパスとディレクトリアクセス悪意のある行為者は、従来の防御を迂回し、機密データを暴露する可能性があります。ディレクトリ攻撃とは何か、どのように機能し、どのように阻止できるかを理解することは、セキュリティの専門家にとっても、インフラを守ろうとする組織にとっても不可欠です。以下の各セクションでは、この脅威の核となる仕組みから実践的な防止策までを解説し、リスクと利用可能な対策について包括的な見解を提供します。

ディレクトリアタックとは?

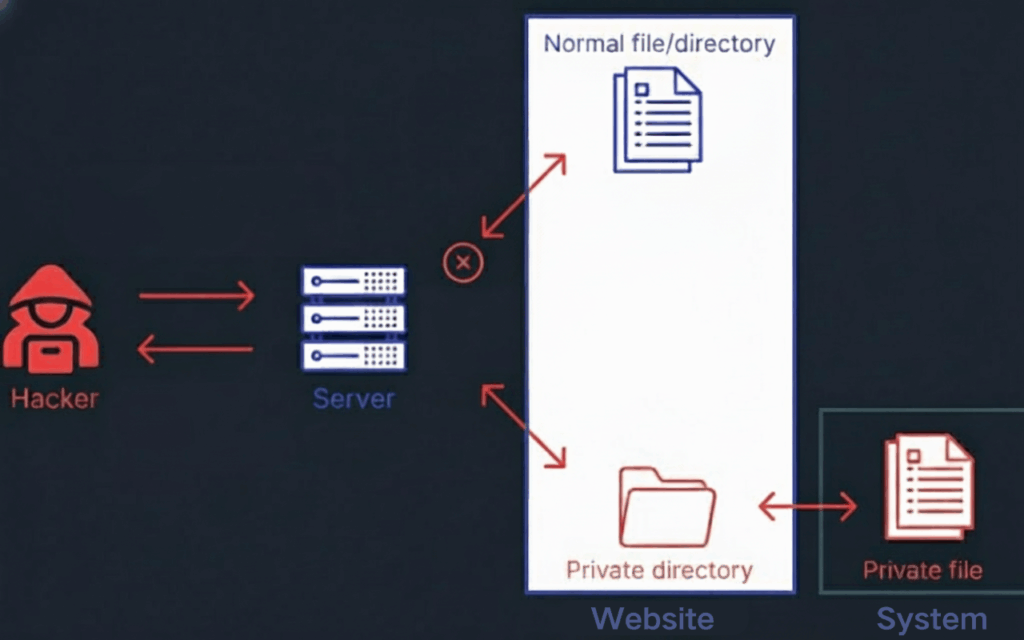

サイバーセキュリティの領域では ディレクトリアタック とは、攻撃者が意図的にファイルリクエストのパスを操作したり、隠しフォルダを組織的に探ったりして、サーバーに存在する重要なリソースへの不正アクセスを試みる手法のカテゴリーを指す。これらの攻撃はしばしば ディレクトリトラバーサルのような悪意のある入力がある。 ../ は、ウェブアプリケーションの意図した範囲を超えて、ファイル構造を上へ上へと登っていくために使われる。 ディレクトリ列挙この場合、隠された管理パネル、バックアップ・アーカイブ、設定ファイルなどを明らかにするために、さまざまなディレクトリ名を推測し、テストする。シナリオによっては、攻撃者が安全でないディレクトリ・エンドポイントを直接悪用し、認証対策をバイパスして、ほとんど抵抗することなく機密データを抜き取ることもあります。

ディレクトリ攻撃の例

次のような標準的なリクエストフォーマットでユーザーのプロフィール画像を提供するウェブアプリケーションを考えてみよう:

<https://example.com/profile.php?img=avatar.png>

アプリケーションが受信リクエスト・パラメーターの適切な浄化に失敗した場合、悪意のある行為者は次のような改ざんされたURLを送信するかもしれない:

<https://example.com/profile.php?img=../../../../etc/passwd>

脆弱な環境では、サーバーはこの調整されたパスを画像ファイルとしてではなく、システムの /etc/passwd ファイルこの典型的な例は パストラバーサル ユーザー名を明らかにするだけでなく、システムの設定に関する貴重な情報も提供する。

ディレクトリ攻撃のリスクとシステムへの影響

ディレクトリ攻撃の深刻さは、単に意図しないファイルを読み取れることにあるのではなく、むしろそのような不正アクセスに続く一連の結果にあります。攻撃者が公開されたファイルから認証情報、APIトークン、データベース接続文字列を取得できた場合、これらの資産は急速にシステム全体を危険にさらす足がかりとなる可能性があります。専有的なソースコードが取得されると、組織の競争力や知的財産が暴露され、複製や悪用に対して脆弱な状態になる可能性がある。技術的な損害だけでなく、特定の種類のファイルにアクセスすることは、GDPR、HIPAA、CCPAなどのデータ保護規制の違反を引き起こす可能性があり、潜在的な法的影響や風評被害につながる。さらに、かなりの数のレッドチーム作戦において、ディレクトリ攻撃は、特権の昇格、ネットワークを介した横方向への移動、またはより洗練された多段攻撃への連鎖への道を開く最初の偵察ステップとして機能します。

セキュリティ・テスターがディレクトリ攻撃に使用するツールとは?

| 工具 | 主要用途 | 主な特徴 |

|---|---|---|

| 寡黙 | AIを活用したペンテストとディレクトリ攻撃の防御 | 200を超えるセキュリティ・ツールをサポートする統合ステーションで、自然言語操作、自動脆弱性検証、ワンクリック・レポート生成を特徴としています。 |

| ゴバスター | ディレクトリとファイルのブルートフォース | 高速CLIツール、カスタムワードリスト、DNSサブドメインスキャン。 |

| ダーバスター | HTTP ディレクトリの列挙 | GUI、再帰スキャン、マルチスレッド。 |

| 財団 | 高速ファジング | 正規表現フィルタリング、再帰、コンテンツマッチング。 |

| バープ・スイート | 手動+自動テスト | クロール、パラメータ・ファジング、レポート。 |

| WFuzz | HTTPファジング | パラメータをまたいだペイロード注入。 |

Penligentは上記のツールを統合し、AIを活用したセキュリティフレームワークの中で、Gobuster、DirBuster、FFUF、Burp Suite、WFuzzをシームレスに使用できるようにします。

ディレクトリ攻撃を防ぐには?

ディレクトリ攻撃を防ぐには、穴をふさぐだけでなく、そのような悪用に本質的に抵抗するシステムを設計することが必要です。ウェブアプリケーションは、トラバーサルの試みを示唆するパスセグメントやエンコードされた文字を拒否する厳格な検証ルーチンを通してユーザ入力を処理する必要があります。ファイルへのアクセスはホワイトリスト方式を採用し、あらかじめ定義され検証されたディレクトリにのみ公開リクエストでアクセスできるようにする。サーバーは、すべてのリクエストパスを絶対形式に正規化し、セキュアゾーンに限定されたままであることを保証する必要があります。また、最小特権の原則に基づいて運用することで、たとえ欠陥が悪用されたとしても、攻撃者が到達できる範囲は著しく制限されます。最後に、エラーメッセージとデバッグ情報は、ディレクトリ構造の不用意な開示を避けるために、注意深く作成されなければならない。 定期的な侵入テスト 敵に先を越される前に、新たな弱点を発見するためのスケジュールを立てるべきである。