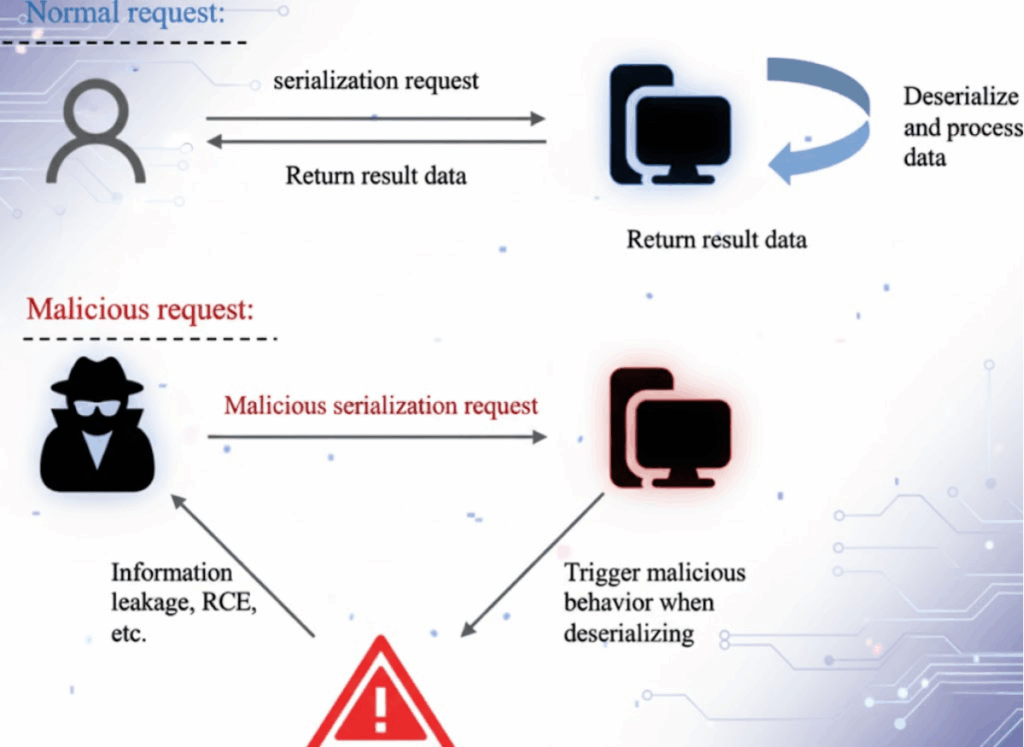

サイバーセキュリティにおいて、デシリアライゼーションは日常的なプログラミング作業以上の意味を持ちます。デシリアライズの主な目的はデータをオブジェクトに復元することですが、厳密な入力検証とフィルタリングを行わないと、攻撃者は慎重に細工したペイロードを活用してリモートでコードを実行したり、認証を回避したり、あるいはシステムを完全に制御したりすることさえできます。

このようなリスクは、従来の手作業による侵入テストで発見されるだけでなく、自動スキャンツール、脆弱性調査プラットフォーム、AIを活用した脅威分析システムでも頻繁に出現するため、このプロセスは現代のセキュリティチームにとって最優先事項となっている。

コード例 - 安全でないデシリアライズ

// ⚠️ 安全でないデシリアライズの例ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Object obj = in.readObject();// これは、ペイロードから悪意のあるコードを実行する可能性があります。

in.close();

デシリアライゼーションはシステムでどのように機能するのか?

シリアライゼーションは、複雑なオブジェクトをJSON、XML、バイナリ・ストリームなどのフォーマットに変換し、保存や転送を容易にします。デシリアライズは、このプロセスを逆転させ、データを再構築してプログラムで使用可能なオブジェクトに戻します。

分散コンピューティング、APIインタラクション、データ永続化において、デシリアライゼーションはユビキタスである。このユビキタス性は攻撃者を引き付けます。データ・ソースが信頼されていない場合、悪意のあるロジックが再構築中に導入される可能性があり、深刻なセキュリティ脅威につながります。

デシリアライズ脆弱性はなぜ発生するのか?

このような欠陥は、通常、複数の弱点が組み合わさって生じます。例えば、アプリケーションは、検証を行わずに、ユーザ入力からバイナリストリームを直接デシリアライズするかもしれません。デフォルトの言語やフレームワークのメカニズムが、無制限のクラスロードを許すかもしれません。これらの弱点が組み合わさることで、攻撃者が利用できる隙が生まれます。

攻撃者はペネトレーションテストでどのようにデシリアライゼーションの脆弱性を悪用し、コントロールを獲得するのか?

侵入テストの間、攻撃者はしばしば悪意のあるオブジェクトのペイロードを細工し、システムがそれをデシリアライズしたときに埋め込まれたコードが実行されるようにする。

彼らはYSoSerialのようなツールを使ってこれらのペイロードを生成し、リモートでコードを実行できるようにしたり、認証メカニズムをバイパスして高特権のユーザーオブジェクトを再構築したりする。

コマンドの例 - 悪意のあるペイロードの生成

java -jar ysoserial.jar CommonsCollections1 "calc.exe" > payload.bin

Java実行例

ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Object obj = in.readObject();//calc.exeを実行する。

デシリアライズ脆弱性は、セキュリティ・テストにおいてどのように特定され、検証されるのか?

セキュリティ専門家は、疑わしい入力を作成し、システムの動作を観察する手動テストと、次のような自動化ツールを組み合わせることが多い。 バープ・スイート プラグインと YSoSerial 潜在的な弱点を素早く見つけることができる。

高度なセットアップでは、AIベースのモデルを採用してデシリアライズのトラフィックパターンを分析し、攻撃シグネチャの可能性を検出することができる。

Pythonの例 - AIベースのトラフィック解析

インポートjoblib

npとしてnumpyをインポートする

model = joblib.load("deserialize_detector.pkl")

sample_data = np.array([feature_vector])

prediction = model.predict(sample_data)

if prediction == 1:

print("⚠️ 疑わしいデシリアライズを検出")

デシリアライズ攻撃に対する防御のために、開発者とセキュリティ・チームはどのような対策を取るべきか?

デシリアライズ攻撃を効果的に防御するためには、開発者とセキュリティチームは、まず、次のようなセキュリティの考え方を採用しなければならない。 すべての入力データが信頼できない可能性があるこの認識は非常に重要です。信頼されていない、あるいはサニタイズが不十分なデータは、デシリアライズの過程で悪意のあるロジックを含むオブジェクトに再構築される可能性があり、アプリケーションをリモートコード実行や権限昇格などの深刻な脅威に直接さらす可能性があるため、この認識は非常に重要です。

強固な防御戦略は、厳密な入力検証から始めるべきで、デシリアライズの対象となるデータが、構造的な一貫性、許容される値の範囲、期待されるフォーマットへの準拠を完全にチェックされるようにします。開発チームは、ネイティブ言語やフレームワークのデフォルトのデシリアライゼーション機構に依存することは避けるべきです、 安全なシリアライゼーション・ライブラリまたはフレームワーク を明示的に安全制御することが望ましい。さらに、厳密なクラス・ホワイトリスト・ポリシーを実施することは、あらかじめ定義された安全なオブジェクト・タイプのセットにデシリアライズ処理を制限することで、悪意のあるクラスや未知のクラスを意図せずロードしてしまうリスクを大幅に減らすことができるため、非常に推奨されます。

コード・レベルで実装される保護だけでなく、デシリアライゼーション・セキュリティ・チェックを、より広範な DevSecOps ワークフローは、本番リリース前に後付けで導入されるのではなく、継続的インテグレーションとデプロイサイクルの一部を確実に形成する。この統合により、開発ライフサイクルの早い段階で脆弱性を検出して対処することが可能になり、修復コストと影響を最小限に抑えることができる。さらに、すべてのデシリアライズ操作に詳細なログ記録と異常検知を付随させ、許可されな いクラスのインスタンス化の試行や予期しない実行パスなどの異常な活動があれば、即座に警告を発 してセキュリティ調査を促すことができるようにする。

これらの対策が一貫して適用され、セキュアコーディングの実践に関する継続的な開発者トレーニングによってサポートされる場合、組織はデシリアライゼーションに関連するリスクを大幅に削減することができ、これまで頻繁に発生し、大きな影響を及ぼしてきた攻撃ベクトルを、セキュアなアプリケーション設計の管理可能な側面に変えることができます。

Javaの例 - 安全なデシリアライズ

ObjectMapper mapper = new ObjectMapper();

Class allowedType = MySafeClass.class;

FileInputStream fis = new FileInputStream("safeData.json");

オブジェクト obj = mapper.readValue(fis, allowedType);

fis.close();

デシリアライゼーション・セキュリティは今後どのように進化し、AIはどのような役割を果たすのか?

デシリアライゼーション・セキュリティの将来は、次のような能力を持つインテリジェント・エージェントを中心にますます展開することになるだろう。 理解し、決定し、実行する セキュリティタスク。

寡黙 これは世界初のエージェント型AIハッカーで、自然言語のプロンプトからデシリアライゼーション脆弱性の侵入テストプロセス全体を処理できる。

200以上の統合ツール(Nmap、Burp、Nuclei、YSoSerialなど)を活用することで、Penligentはスキャンを実行するだけでなく、セキュリティのプロフェッショナルのように考え、脆弱性を検証し、偽陽性をフィルタリングします。