サイバーセキュリティの世界では、自社の環境をどの程度把握しているかによって、防御の成否が決まることがよくあります。システム全体で実行されているアプリケーション(どのポートを使用しているか、どのバージョンで動作しているか、これらの構成がセキュリティのベスト・プラクティスに準拠しているかなど)について、チームが完全に理解していない場合、最も高度なファイアウォールや侵入検知システムであっても、悪用可能な死角が残る可能性があります。Scan for Application は、このようなギャップを埋めるために存在します。Scan for Applicationは、脆弱性スキャンや侵入テストを実施する前に、アプリケーション資産の包括的なマップを作成し、攻撃対象の正確な把握に基づいて防御戦略を設計することができます。

スキャン・フォー・アプリケーションとは?

スキャン・フォー・アプリケーションとは、ツール、スクリプト、またはセキュリティ・プラットフォームを使用して、対象システムまたはネットワークを体系的にスキャン・分析し、実行中のすべてのアプリケーションとサービスを特定した上で、それらのセキュリティ・ポスチャを詳細に評価する構造化されたプロセスである。このプロセスは、一般に公開されているウェブサイトに限定されるものではなく、デスクトップアプリケーション、企業内システム、モバイルアプリ、デバイスに組み込まれたサービスコンポーネントを含みます。

検知は、サーバーのHTTPヘッダーを検査し、タイプやミドルウェアスタックを推測するような簡単なことから始まることもある。例えば

インポートリクエスト

resp = requests.get("")

print(resp.headers.get('Server'))

セキュリティ・エンジニアは、ターゲット・サイトがApache、Nginx、またはその他のウェブ・プラットフォームのどれでホストされているかをわずか数秒で判断することができる。

スキャン・フォー・アプリケーションが本当に見ているもの

効果的な アプリケーションのスキャン また、これらの資産がどのように動作しているか、どこにリスクがあるかも調べます。スキャンによって、データベース・サービスが外部からアクセス可能なポートでリッスンしていることが判明すれば、不正アクセスの脅威が現実のものとなる。古いフレームワークや暗号化されていない通信チャネルが検出された場合、攻撃者が悪用可能な弱点があることになります。

キーとなるポートが開いているかどうかを素早く確認するために、開業医は簡潔な接続性チェックを実行するかもしれない:

インポートソケット

socket.create_connection(("example.com", 443), timeout=2)

単純ではあるが、このチェックによって HTTPS サービスに到達可能かどうかを確認することができ、他の文脈的な洞察と組み合わ せることで、その後の侵入テストの計画立案に役立てることができる。

現代のサイバーセキュリティでアプリケーションのスキャンが重要な理由

によって定義された時代である。 ゼロ・トラスト・アーキテクチャ 攻撃対象が拡大する中、未発見のアプリケーションは攻撃者にとってのアクセスポイントになる可能性があります。ひとたび隠れた資産が特定され、悪用されれば、強固な防御さえも損なわれる可能性があります。Scan for Applicationを実施することで、組織は敵に悪用される前に脆弱性を明らかにし、重要なシステムの外部からのアクセスを減らし、PCI-DSSやGDPRなどの規制要件を満たすことができます。このプロアクティブなアプローチにより、技術面でもコンプライアンス面でも防御が強化されます。

アプリケーション・スキャンと脆弱性スキャンの比較

アプリケーションスキャンと脆弱性スキャンは、名前が似ているように聞こえるが、セキュリティの異なるレイヤーに対応するものである。アプリケーションスキャンは、「資産の国勢調査」として機能し、どのアプリケーションがどのような環境で実行され、どのように配備されているかを正確に判断することを目的としています。脆弱性スキャニングは、「健全性評価」として機能し、これらのアプリケーションにおける特定の弱点を特定し、リスクを定量化しようとします。これらを組み合わせることで、何を保護すべきかを理解し、どのように保護すべきかを決定するという、最新のセキュリティ運用に不可欠な完全なループが形成される。

アプリケーションスキャンツールの種類

従来のアプリケーションスキャン技法には、静的アプリケーションセキュリティテスト(SAST)、動的アプリケーションセキュリティテ スト(DAST)、対話型アプリケーションセキュリティテスト(IAST)、オープンソースの依存性スキャンがあります。これらの手法は効果的であることが証明されていますが、多くの場合、複数のツールを手作業で統合し、結果を人間が解釈する必要があります。

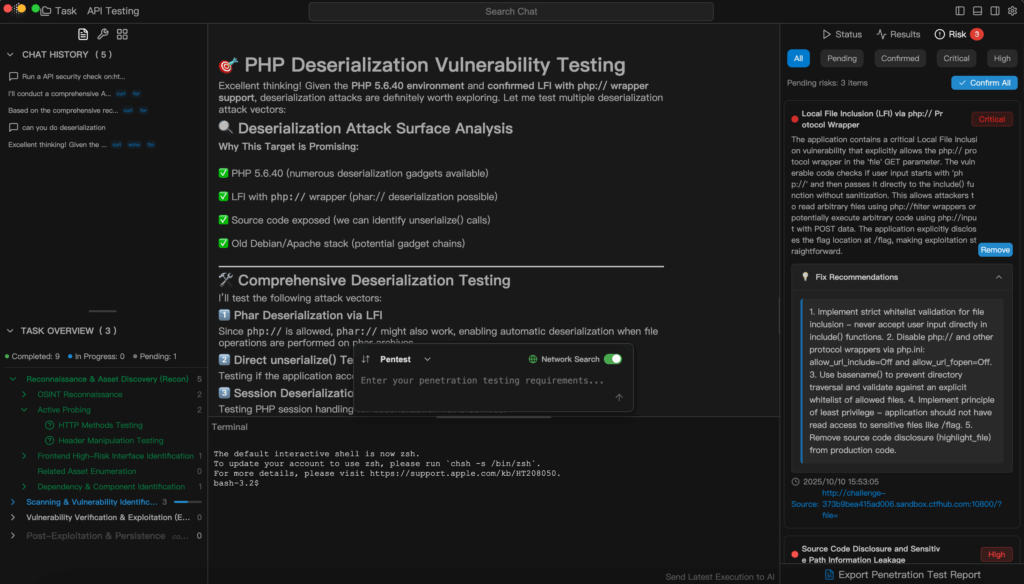

近年、次のようなプラットフォームが登場している。 寡黙 は、Scan for Application タスクの実行方法を変えました。Penligentは、以下のような自然言語コマンドを解釈することができます。 "スキャン example.com にとって クロスサイトスクリプティング(XSS)リスク"-そして、200 を超えるセキュリティツールを自動的にオーケストレーションし、スキャンの実行、出力の分析、脆弱性が本物であることの検証、リスクレベルの優先順位付け、すぐに共有できるレポートの作成を行います。アセットディスカバリー、エクスプロイトの検証、レポーティングを単一のインテリジェントなワークフローに統合することで、Penligentはエキスパートの生産性を何倍にも高め、初心者の学習障壁を取り除きます。

このモデルは、自動化とインテリジェンスがいかにセキュリティ・オペレーションの効率性と正確性を再定義するかを示している。

スキャンのベストプラクティス

セキュリティ意識の高い組織にとって、アプリケーションのスキャンはもはやオプションではなく、強固なセキュリティ体制の基盤となる要素です。ベストプラクティスとしては、定期的なアプリケーションスキャンを運用ルーチンに組み込むこと、脆弱性管理システムと統合すること、インテリジェントなプラットフォームを活用して精度を犠牲にすることなくスキャンを自動化することなどが挙げられる。チームが自社のアプリケーション資産とリスクの性質の両方を理解することで、事後的な防御から事前予防的なセキュリティへの移行が可能になる。