2025年になっても、WPA2パスワードの概念は、ワイヤレスネットワークを不正アクセスから守る基本的な障壁として機能し続けている。

ネットワーク・セキュリティ、侵入テスト、AIによる脆弱性調査に携わる専門家にとって、このパスフレーズは単純な文字の組み合わせ以上のものであり、暗号化されたデータ送信の主要なゲートキーパーを意味する。

WPA2は、現在使用されているデバイスの大半を支えており、家庭と企業の両方でネットワーク・インフラを保護するために尽力している人にとって、依然として不可欠な焦点であることを意味する。

WPA2パスワードとは?

WPA2パスワードは、ワイヤレスネットワークへのアクセスを制限するWPA2(Wi-Fi Protected Access 2)プロトコルで使用されるセキュリティキーです。

WPA2 は、以前の WPA2 をベースとし、それに取って代わるものです。 WPA およびWEP規格に準拠し、より強力な暗号化、より優れたデータ保護、より堅牢なネットワーク・アクセス制御を提供します。その主な役割は、許可されたユーザーだけがWi-Fiネットワークに接続でき、そのネットワーク上で送信されるすべてのデータが暗号化され、傍受に対して安全であることを保証することです。

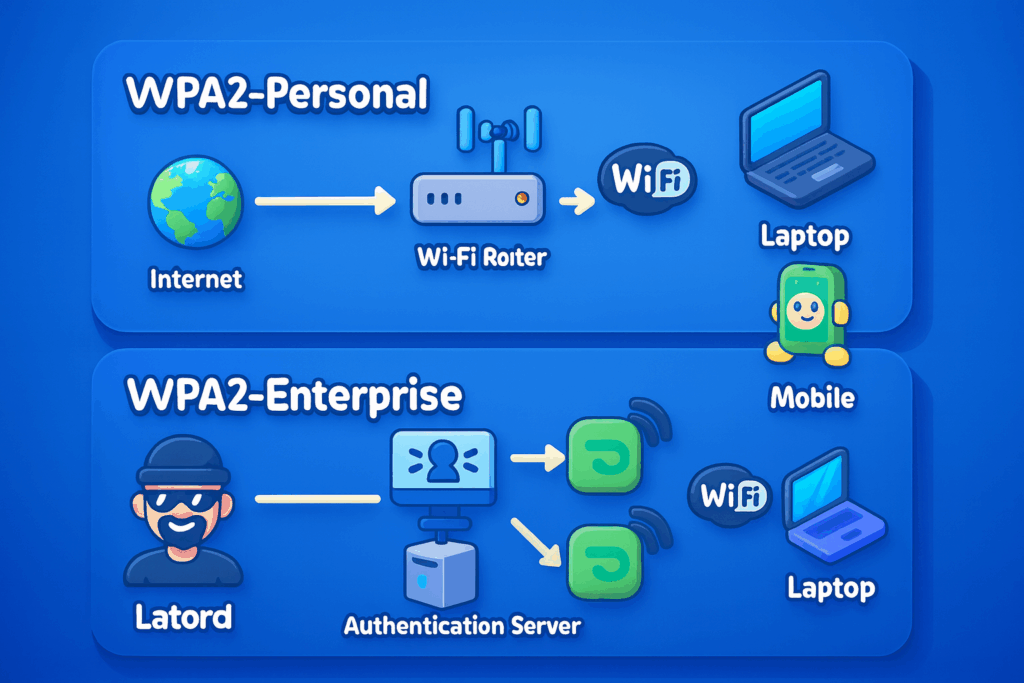

WPA2は主に2つのモードで動作し、それぞれ認証方法が異なる:

- WPA2-パーソナル(WPA2-PSK):ホームネットワークや小規模企業で一般的なこのモードでは 事前共有キー (通常、ルーターのセットアップ中にネットワーク管理者が作成したパスフレーズが使用されます。ネットワークに参加するすべてのデバイスは、アクセスするために同じキーを提供する必要があります。

- WPA2エンタープライズ:このモードでは、認証サーバ(多くの場合RADIUSサーバ)を使用してアクセスを検証する。単一の共有パスワードに依存する代わりに、各ユーザーには、ユーザー名/パスワードのペア、デジタル証明書、その他のIDトークンなど、固有の認証情報が割り当てられる。このアーキテクチャにより、ユーザーごとのアクセス制御、アクティビティ・ロギング、大規模なユーザー・ベースの厳重な管理が可能になり、ネットワーク・セキュリティ全体が大幅に強化される。

WPA2の仕組みと安全な理由

WPA2プロトコルはAES-CCMPを使用し、強力な暗号化と送信中にデータが改ざんされないことを保証する完全性チェックを組み合わせています。

正しい鍵なしで傍受されたパケットは、攻撃者にとっては読めず、役に立たない。しかし、パスワードの強度は実用的なセキュリティーに大きく影響する。弱いパスフレーズや予測可能なパスフレーズは、ブルートフォース(総当たり攻撃)や暗号解読にネットワークを脆弱にすることで、最も強固な暗号防御を台無しにする可能性がある。 辞書攻撃.

例 - 接続されているネットワークの暗号化タイプを確認する:

# ワイヤレスインターフェースの詳細を表示する

iwconfig wlan0

# nmcli を使って暗号化タイプをリストアップする

nmcli デバイス wifi リスト | grep MySecureWiFi

セキュリティ研究者は、ターゲットがWPA2-PSKを使用しているかWPA2-Enterpriseを使用しているかを判断し、正確な暗号化モードを確認するために、テスト前にこのチェックを実行することがよくあります。

侵入テスト WPA2ネットワークの方法論

WPA2ネットワークの認可された侵入テストでは、セキュリティ研究者は、法律と倫理の境界を厳格に遵守しながら、現実世界の敵の戦略的アプローチを反映する構造化されたワークフローに従います。

以下の表は、このワークフローを明確に示したもので、偵察から報告までを完全にカバーしている。

| ステップ | 説明 |

|---|---|

| 1.情報収集(偵察) | パッシブ監視により、SSID、BSSID、動作チャネル、接続クライアントを特定。 |

| 2.脆弱性分析 | 暗号化タイプ(AES-CCMP、WPA2-PSK)をチェックし、TKIPフォールバック、古いファームウェア、設定ミスがないかを確認する。 |

| 3.脅威のモデリング | 脆弱なパスフレーズのクラッキング、KRACKの悪用、不正AP、MITMインジェクションなど、可能性のある攻撃ベクトルをマッピングし、可能性と影響に基づいて優先順位をつける。 |

| 4.パスワードクラッキング(認可済み) | WPA2ハンドシェイクパケットをキャプチャし、ディクショナリ/ブルートフォース攻撃を試みる。 |

| 5.搾取と横の動き | 割れた鍵を使って内部サービスにアクセスし、データの傍受や改ざんの可能性を検証する。 |

| 6.報告と提言 | すべての手順、ツール、調査結果を文書化し、より強力なパスワード、WPSの無効化、WPA3へのアップグレードなど、実行可能な改善策を提示する。 |

このワークフローは、現在もWPA2侵入テストの基礎となっている。ステップ 1 と 4 は特に重要です。ハンドシェイクをキャプチャするために正確な偵察を行い、次にパスワードの強度と回復力を評価するために認可されたクラッキング・テストを使用します。

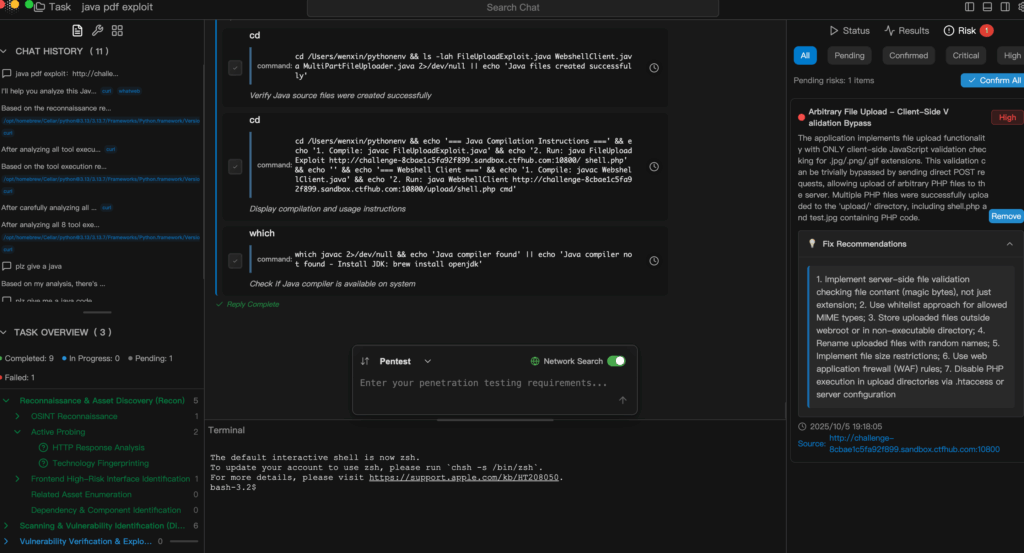

PenligentによるAI主導のWPA2テストの自動化

上記の構造化手法は実績があり効果的であるが、非常に手作業が多く、複数のコマンドラインツール、ノイズの多いデータの慎重なフィルタリング、複雑なテストのスクリプト作成、最終レポートの手作業が必要である。

寡黙 テスターは、「このWPA2ネットワークのハンドシェイクの脆弱性を分析し、認証されたパスワードのクラックを試みる」といった自然言語による指示を出すだけで、AIエージェントが自律的に適切なツールを選択し、必要な操作を順番に行い、発見されたリスクを検証し、改善ガイダンスを含む詳細で優先順位付けされたレポートをまとめることができるため、このプロセスを根本的に効率化することができます。

結論

WPA2パスワードは、暗号化プロトコルの研究とネットワークセキュリティ評価の中心的存在であり続けています。従来の構造化された侵入手法をPenligentのようなインテリジェントな自動化プラットフォームと組み合わせることで、研究者は、脆弱性の分析と効果的な対策の開発に専門知識をより多く割く一方で、より迅速、正確、かつ効率的なテストを実施することができます。