Scalable Vector Graphics(SVG)は、デバイスや画面解像度にシームレスに適応する、クリーンで無限にスケーラブルな画像をレンダリングする能力で、長い間高く評価されてきた。しかし、現代のサイバーセキュリティの状況では、この汎用性が諸刃の剣となっている。攻撃者は、SVGが単に静的なビジュアル資産としてだけでなく、悪意のあるコードのための非常に柔軟なコンテナとして機能し、フィッシングのリダイレクトを開始したり、DOM操作を実行したり、悪用したりすることが可能であることをますます発見している。 XML解析の脆弱性 XXE のような。侵入テスト、脆弱性調査、あるいは自動化されたセキュリティ監査の専門家にとって、SVGファイルの本質を理解することは、もはやニッチな関心事ではなく、急速に進化する脅威群から防御するための重要な部分である。

セキュリティにおいてSVGが重要な理由

SVGとJPEGやPNGのような従来のラスターフォーマットとの重要な違いは、そのXML基盤にある。このマークアップ・ベースのアーキテクチャは、単純な図形から複雑なパスまで、あらゆる要素を人間が読め、かつ機械が処理できるコードとして表現できることを意味する。実際には、これは、次のような埋め込みのための扉を開く。 <スクリプト タグを使ったり、外部リソースをリンクしたり、ペイロードをファイルに直接エンコードしたりすることができる。SVG はブラウザでレンダリングされる際に Document Object Model (DOM) と相互作用することができるため、静的な画像よりもむしろウェブアプリケーションに伝統的に関連付けられてきたアクションを実行する可能性を持っており、ファイルの内容検査が浅かったり過度に信頼されたりするたびに悪用される可能性がある。

一般的なSVG攻撃ベクトル

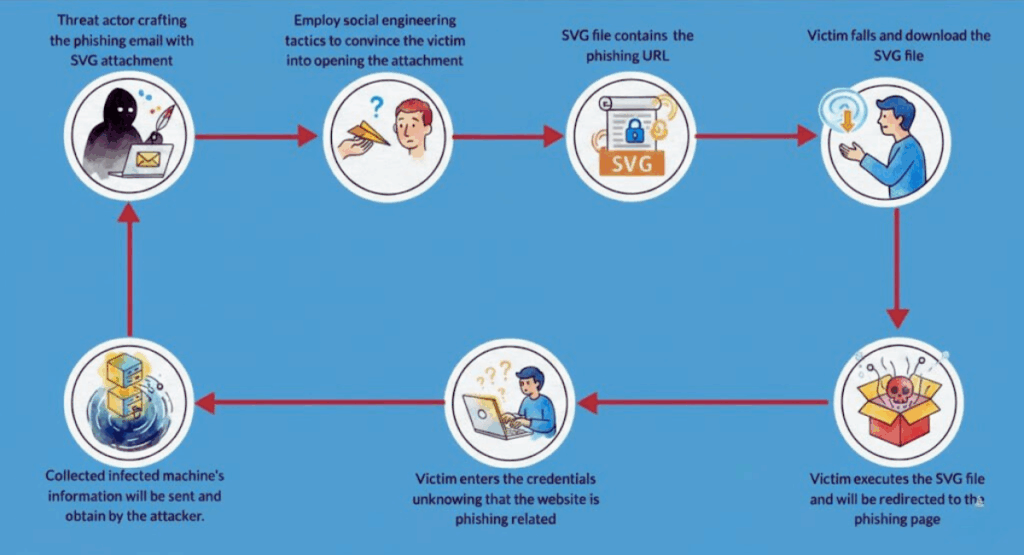

近年、脅威関係者は SVG ファイルを悪用する方法を拡大し、その視覚的表現能力とプログラム可能な特性を融合させ、ステルス性と適応性を兼ね備えた攻撃を提供している。これには、ファイルがブラウザでレンダリングされるとすぐにリダイレクトを開始する JavaScript の埋め込み、XML External Entity (XXE) インジェクションをマウントするための脆弱なパーサーの使用、基本的な URL 分析による検出を回避するために Base64 エンコーディングを使用してファイル内に偽のログインポータル全体をパッケージ化することなどが含まれる。

<svg xmlns="">

</svg

<?xml version="1.0"?

<!DOCTYPE svg [?

&xxe; <!

</svg

悪意のあるSVGコンテンツの検出における課題

悪意のあるSVGの検出はいくつかの理由で複雑である。基本的な MIME タイプチェックでは、ファイル内に隠されたスクリプトやエンコードされたペイロードを発見するには不十分である。攻撃者は多くの場合、目に見えないUnicode文字や複雑な難読化手法を用いて静的解析を混乱させ、高度なスキャンツールでさえも脅威に気づくことを難しくしている。その上、主流ブラウザはユーザー警告を発することなく、埋め込まれたSVGスクリプトをネイティブに実行するため、悪意のあるペイロードが被害者に明白な警告を発することなく、通常の表示動作の過程で実行される可能性がある。

SVGファイルを安全に扱うためのベストプラクティス

SVG ベースの脅威に対する防御には、安全なファイル解析、実行環境の制限、積極的なコンテンツのサニタイゼーションを組み合わせる必要がある。安全な XML 解析の実践には、XXE 攻撃の根本原因を排除するために外部エンティティ解決を無効にすることが含まれるべきである。コンテンツ・セキュリティ・ポリシー(CSP)設定を強化し、インライン・スクリプトの実行を制限することは、DOM インジェクションのリスクを低減する重要な方法である。CDR(Content Disarm and Reconstruction)をワークフローに組み込むことで、ファイルがエンドユーザや処理システムに到達する前に、悪意のある可能性のあるコンポーネントが除去され、侵害が成功する確率が大幅に低下する。同時に、セキュリティチームは脅威インテリジェンス・フィードを利用して、既知の悪意のあるSVGの亜種や攻撃パターンを追跡し、先手を打つべきである。

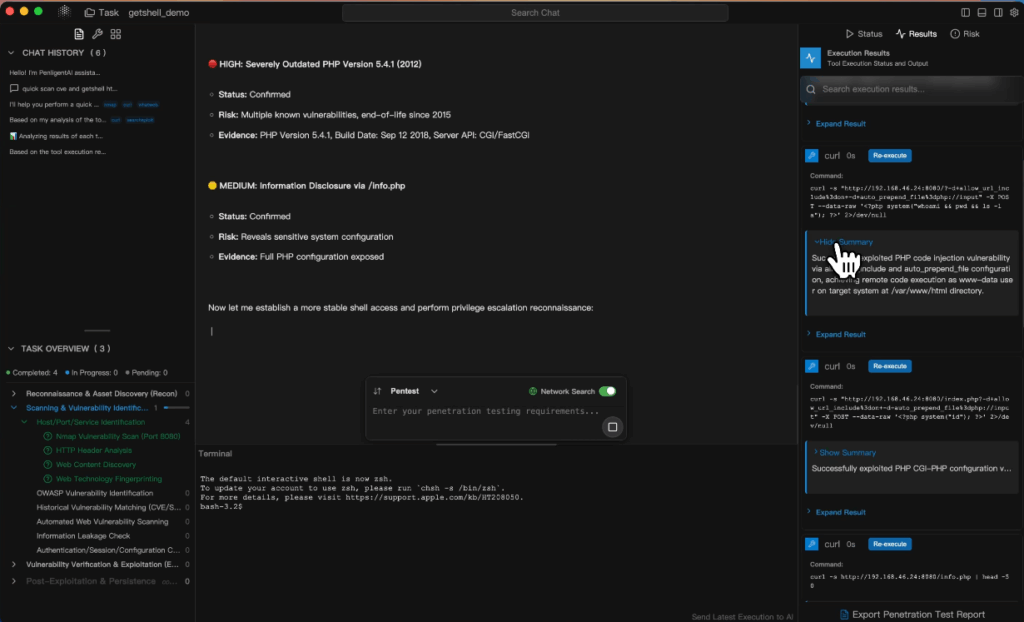

SVGセキュリティの強化:AIを活用した自動ペンテスト

攻撃対象が拡大し続ける中、従来の定期的な手動テストは、もはや迅速な対応の必要性を満たさない。SVGエクスプロイト・シナリオを 自動侵入テスト フレームワークは、リスク検出のスピードと精度の両方を劇的に向上させることができる。

プラットフォーム 寡黙 例えば、「SVG ベースの XSS または XXE のリスクがないか、アップロードのエンドポイントをスキャンする」といった具合です、 SQLマップおよび Nuclei を使用しています。脆弱性の検証、偽陽性の除去、重大度によるリスクの優先順位付けを行い、共同レビューが可能な完全にフォーマットされたレポートを作成します。このプロセスにより、検出から修復までのサイクルが数日から数時間に短縮され、チームメンバー全員がコマンドライン侵入テスターになることなく、実行可能な推奨事項を提供します。

結論

SVG は、安全な画像フォーマットとして認識されていたものから、多目的で実行可能な攻撃ベクトルとして機能するようになった。この変革により、セキュリティチームは防御態勢を再評価し、ツールセットを近代化する必要がある。技術的な堅牢化対策とAI主導の継続的テストを組み合わせることで、攻撃者がSVGの利用を進化させ、従来の防御を突破するようになっても、組織は強固なセキュリティ境界を維持することができる。