日常的なデータベース開発では、SUBSTRING は通常、文字列の一部を抽出する単純なユーティリティと見なされている。しかし、セキュリティエンジニアは、この一見無害に見える関数が、厳密な検証を行わずに使用された場合、データ漏洩、特権の昇格、およびクロステナント侵害の隠れたゲートウェイになる可能性があることを知っています。マルチテナントのSaaSプラットフォーム、金融システム、医療記録管理などの環境では、たった一度の誤用が機密データの破滅的な暴露につながる可能性がある。

本番システムのログを分析すると、SUBSTRINGが頻繁に呼び出されるパターンや異常な呼び出され方をするパターンは、SQLインジェクションの脆弱性を悪用しようとする試みのシグナルであることが多い。攻撃者はこれを他の関数と組み合わせて、1回のリクエストでフィールド全体へのアクセスを防ぐ制限を回避し、ゆっくりと機密情報を取得します。このガイドでは、SQLの部分文字列が諸刃の剣として機能する理由、ログ分析を通じてインジェクションの試みを効果的に検出する方法、AIによる自動化を含む予防策をセキュリティワークフローに統合する方法について説明します。

SQLのサブストリングがセキュリティ・リスクになる理由

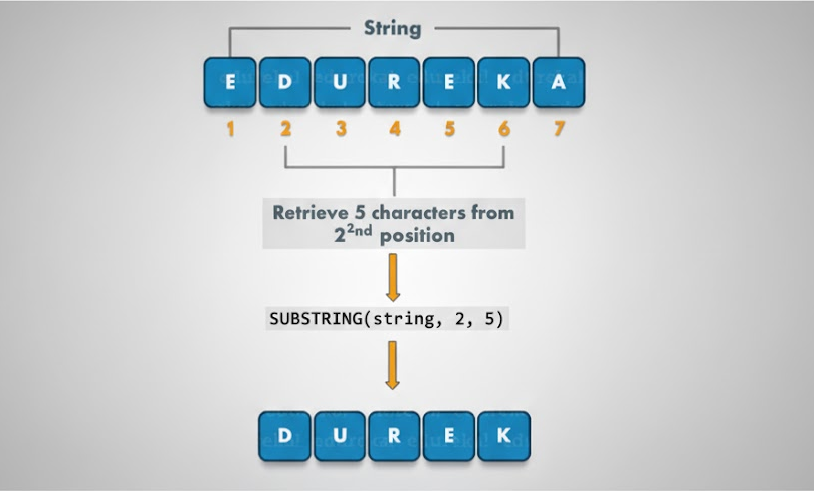

機能的な観点から見ると、SUBSTRINGは、開発者が開始位置と長さに基づいて文字列の一部を抽出できるようにします。この機能は多くの場合、アプリケーション層に存在するロジックを置き換えるものであり、最適化のように見えるかもしれないが、悪用への扉を開くものでもある。攻撃者は、SUBSTRINGを繰り返し呼び出すことで、完全な出力をブロックする制約をバイパスして、制限されたデータを少しずつ漏らすことができます。

SUBSTRINGパラメータ、特に区切り文字や長さが、適切な検証を行わずにユーザ入力から直接取得される場合、リスクは増大します。マルチテナント・システムでは、悪意のある行為者がSUBSTRINGによって解析されたときに別のテナントのデータを指す識別子を偽造するかもしれません。その瞬間、クライアントの分離を保護するための分離境界は崩壊します。

-- 目的メールからユーザー名を抽出するSELECT SUBSTRING(email, 1, LOCATE('@', email)-1) AS username;

-- 悪意のあるもの:徐々に機密フィールドを読み取るSELECT SUBSTRING(ssn, 1, 3) FROM users WHERE id=1;

データベース・ログからSQLサブストリングの悪用を見破るには?

経験豊富なアナリストは、ただスキャンするだけではない。 セレクト または アップデイト ログのキーワード-彼らは行動パターンを見る。特に、以下のような関数と組み合わされた場合、SUBSTRING呼び出しの頻度が異常に高くなる。 アスキー または チャー.このペアリングは、機密フィールドの特定の文字を数値コードに変換するためによく使用され、攻撃者は完全な値を断片的に再構築することができます。

SUBSTRINGの区切り文字や長さの引数が、URLのGETパラメータ、POSTのボディフィールド、APIのペイロードデータなど、外部ソースに由来する場合です。これらの入力は操作可能であるため、検証されていない使用法は、スライシングの制御を効果的に攻撃者に渡すことになります。

また、マルチテナント識別子を導出するためにSUBSTRINGに依存しているログのJOIN文を見つけるときにも注意が必要です。例えば カスタマー・レフ しかし、不正な入力は、クエリを簡単に騙して、間違ったテナントの行をマッチングして返す可能性がある。

危険なSQL SUBSTRINGの使い方を見分ける方法

SUBSTRING ベースのインジェクションの試みに対抗するために、セキュリティチームは、静的な検出と実行時 の検出の両方のメカニズムを公式化する必要があります。静的な側面は、SASTパイプラインによって処理することができます。パターンベースのルールを構成して、問題のあるSUBSTRINGの使い方にフラグを立て、違反が発見された場合には、プルリクエストを失敗させるのです。

実行時に、データベースのプロキシ層やミドルウェアがクエリトラフィックをリアルタイムで分析し、SUBSTRING が検証されていない動的入力を取るような文はすべてブロックすることができる。一方、履歴ログ分析では、正規表現を使って不審なパターンを検索し、セキュリティエンジニアが過去にさかのぼって潜在的に危険なデータセットを特定できるようにする。

SAST構成における検出ルールの例:

ルールに従います:

- id: sql-substring-dynamic-delimiter

言語を使用します:[sql]

メッセージ検証されていない、あるいは動的な区切り文字/カウントを持つSUBSTRINGを避けてください。

重大度: エラー

クエリログのためのシンプルなPython正規表現検出:

インポート

pattern = re.compile(r "SUBSTRING****(.+?****)", re.IGNORECASE)

with open('query.log') as log:

for line in log:

if pattern.search(line):

print("[ALERT] Possible risky SUBSTRING usage:", line.strip())

これらの方法は不審な活動を発見するのに役立つが、適切な開発プラクティスと組み合わされると、さらに効果的である:すべてのデリミタを検証し、フォーマット制約を強制し、解析ロジックをアプリケーション層に保持し、セキュリティ上重要な結合条件ではSUBSTRINGを決して使用しない。

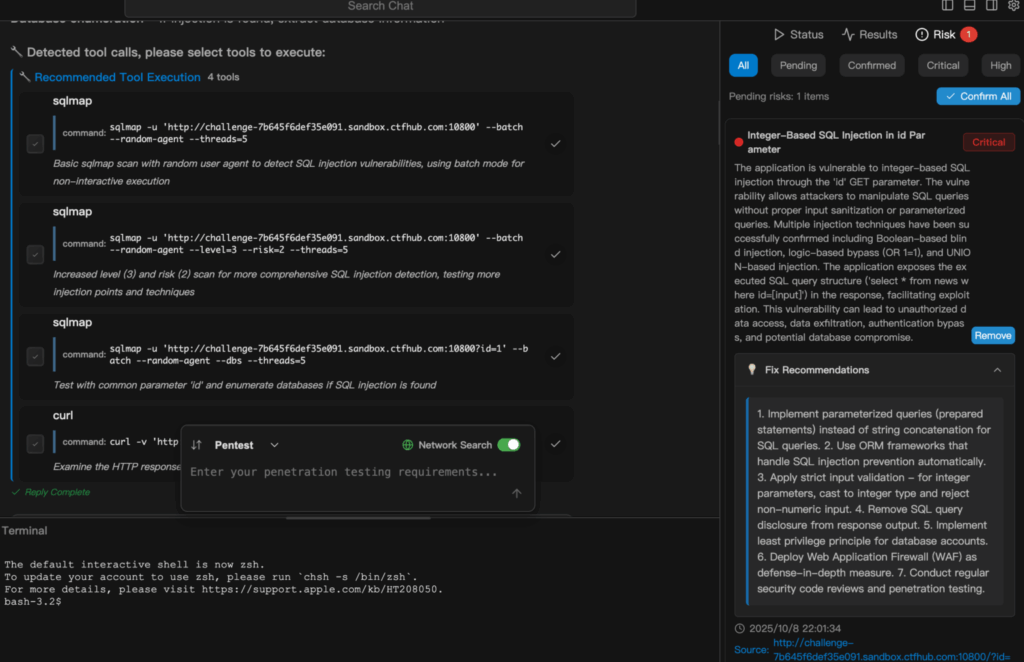

SQLインジェクション検出におけるAIの動向 - Penligent特集

人工知能は、厳格なルールベースのシステムが見逃してしまう異常を発見することで、セキュリティ監視の形を変えつつある。SQLインジェクションの検出では、最新のAIツールは、膨大なログデータセットの複数のシグナルを相関させ、進化する攻撃パターンから学習し、静的なシグネチャのマッチングを超える方法で疑わしいクエリ構造を検出することができます。

ペンリジェントはこの分野で次のように際立っている。 世界初の エージェントAIハッカー.Penligentでは、手動でツールを連鎖させたり、複雑なコマンドを書いたりする代わりに、平易な英語(例えば、タイピング)で完全な侵入テストプロセスを開始することができます: "SQLサブ文字列インジェクションのリスクを検出する".そしてAIは、以下を含む200以上の統合セキュリティツールを自律的に調整します。 SQLマップBurp Suite、Nmap、Nucleiを使用して、ターゲットをスキャン、検証、分析する。

Penligentは、フィルタリングされていない結果をダンプするだけではありません。脆弱性が実在するかどうかを検証し、リスクインパクトに基づいて優先順位を割り当て、CI/CDパイプラインに統合されている場合は、安全でないコードがデプロイされないようにブロックすることさえできます。テストが終了すると、専門的で共有可能なレポートが自動的に生成され、AIが行った各決定とステップの透明性を維持しながら、セキュリティチームが迅速に行動できるようになります。つまり、かつては手作業で何日もかかっていたテスト、検証、レポート作成が、精度を犠牲にすることなく、専門家でも非専門家でも数分で完了できるようになります。

結論

SQL SUBSTRING は、サイバーセキュリティの観点から見ると、些細な文字列関数とは程遠く、放っておくとデータ境界をひっそりと損ないかねない潜在的な攻撃ベクトルです。SASTパイプラインに検出機能を組み込み、実行時のクエリ遮断、厳密な入力検証を実施し、PenligentのようなAI駆動型ツールを活用することで、可視性だけでなく、脅威が侵害に変わる前に修復するスピードも向上します。