出会い系アプリがハイリスクなプラットフォームである理由

近年、オンライン・デートはニッチな活動から現代の社会生活の日常的な一部へと進化しており、今や3人に1人がパートナー候補と出会うために出会い系アプリを利用しているという調査結果もある。しかし、その利便性と文化的遍在性にもかかわらず、これらのプラットフォームのサイバーセキュリティ態勢は、心配なほど脆弱なままである。Business Digital Indexの最新レポートによると、最も広く利用されている出会い系アプリのうち75%がいまだに基本的なセキュリティ基準を満たしておらず、何百万人ものユーザーの最も親密な情報(性的指向や個人的な写真から正確なGPS位置情報、プライベートなチャット履歴、さらには支払いカードのデータまで)が重大なリスクにさらされている。

これは机上の空論ではない。この分野におけるセキュリティの失敗がどれほど大きなダメージを与えるかは、歴史が繰り返し証明している。2015年、アシュレイ・マディソンの情報流出事件は3000万人分の個人情報を流出させ、離婚や恐喝未遂を引き起こし、自殺者も数件確認された。その1年後には、アダルト・フレンド・ファインダーが史上最大級の情報漏洩に見舞われ、露骨な性的嗜好データを含む4億件の記録がネット上に流出した。そして2020年には、ZooskがShinyHuntersグループによって侵害され、収入、生年月日、政治的見解といった極めて個人的な情報を含む2,400万件の記録が盗まれた。

出会い系アプリは依然としてサイバー犯罪者の格好の標的であり、そのセキュリティに失敗した場合、その結果は深く個人的なものとなり、多くの場合、デジタルの領域をはるかに超えて、ユーザーの実生活に永続的な被害をもたらす。

出会い系アプリの脆弱性分析

| カテゴリー | 特定の脆弱性 | 影響例 |

|---|---|---|

| 外部 | 脆弱なメール認証(SPF、DMARC、DKIMの欠落) | フィッシングやブランド名を騙ったキャンペーンが可能 |

| 未パッチのソフトウェア脆弱性 | リモートでのコード実行を可能にし、悪用を容易にする | |

| 脆弱なTLS/暗号化設定 | MITM攻撃やデータ傍受を容易にする | |

| 内部 | 個人情報(職場名、学校名)の流出 | ソーシャル・エンジニアリング、標的型ハラスメント |

| データ伝送時のSSL/TLSの欠如 | データの傍受と操作 | |

| 証明書検証の失敗 | MITM攻撃を受けやすい | |

| トークン管理の不備 | メッセージや写真への不正アクセス |

出会い系アプリのペネトレーションテスト - Penligentの活用法 フィッシング・シミュレーション

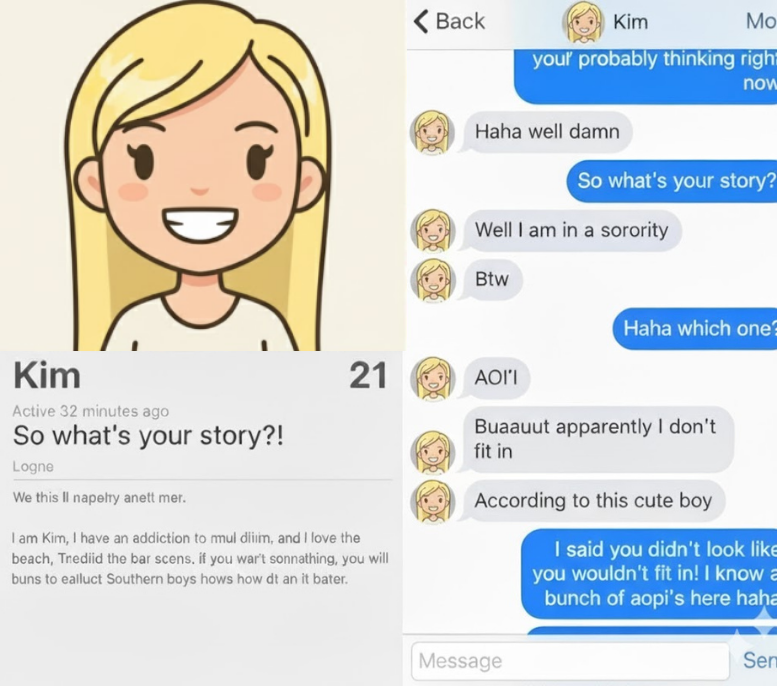

セキュリティ研究者や侵入テスト担当者にとって、出会い系アプリのレジリエンスを評価するには、一般的な脆弱性スキャン以上のものが必要です。ターゲットを絞った技術的なプロービングと、ソーシャルエンジニアリングが人間の信頼をどのように悪用するかについての深い理解を融合させた、多層的なアプローチが求められます。攻撃者は、位置情報ベースのマッチング、プロフィールのメタデータ、アプリ内のメッセージングなど、出会い系エコシステム特有の機能を活用して、フィッシング、監視、データ流出などのキャンペーンを実行することがよくあります。

データ漏洩のためのAPIファジング

モバイルおよびWeb APIエンドポイントに対して構造化ファジングを実施し、個人情報や位置情報を漏えいする可能性のある脆弱な入力検証、不完全なアクセス制御、または誤った設定のレスポンスヘッダを特定する。

プロファイル、メッセージング、ジオロケーションサービスに関連するエンドポイントをターゲットにする。

#の例:API ファジングのための OWASP ZAP の使用

zap-cli start

zap-cli open-url

zap-cli fuzz --context "DatingAppAPI" --payloads payloads/location-data.txt

zap-cli report --output report_api_fuzz.html

zap-cli stop

ロマンス詐欺を防ぐための電子メール認証監査

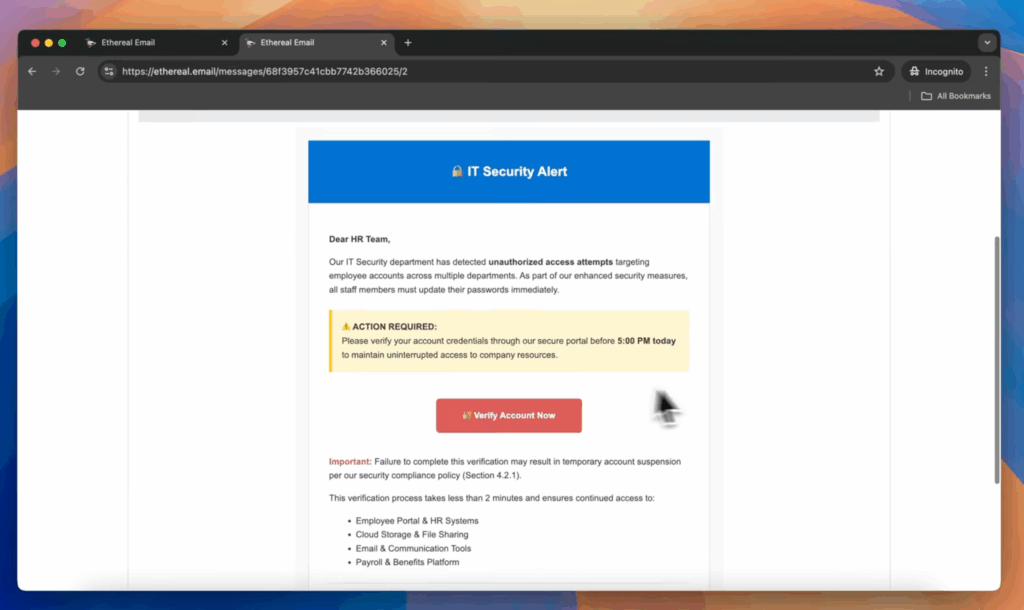

検証または一致通知の送信に使用されるドメインのSPF、DKIM、DMARC設定を検査する。

脆弱な記録や不在の記録によって、攻撃者は出会い系アプリのメールを偽装し、ユーザーをフィッシングページに誘導することができる。

# SPF、DKIM、DMARCレコードのチェック

dig datingapp.com TXT | grep spf

dig datingapp.com TXT | grep dmarc

#を使用してDKIMを検証する

opendkim-testkey -d datingapp.com -s default -k /etc/opendkim/keys/default.txt

TLSの設定とMITM攻撃対策

TLS/SSL実装の強度をテストし、モバイルアプリが証明書のピン留めを実施していることを確認する。

古い暗号スイートやピニングの欠落により、プライベートなチャットや位置情報の更新が傍受されてしまう。

#の例SSLyzeの使用

sslyze --regular datingapp.com

# モバイルアプリのTLSピンニングチェック

frida -U -f com.datingapp.mobile --no-pause -l check_tls_pinning.js

トークンとメディアの保管とアクセス・コントロールの監査

認証トークン、プライベート写真、チャット履歴がデバイスやバックエンドシステムにどのように保存されているかを調べる。

トークンが静止状態で暗号化され、アクセス制御され、APIレスポンスやログに直接埋め込まれないようにする。

Penligentに何ができるか?

- 自然言語インターフェース:この出会い系アプリのログインシステムでフィッシングをシミュレートする」と入力するだけで、Penligentが適切なツールを使って実行します。

- リアルなフィッシング・シミュレーション:出会い系アプリのユーザーを狙ったフィッシングチェーンを再現することができる。

- 自動検証と優先順位付け:本当のリスクと偽陽性を区別する。

- インスタントレポートとチームコラボレーション:リアルタイムのアナリストコラボレーションによるPDF/HTMLレポート生成。

出会い系アプリ利用者のための身の安全のヒント

出会い系アプリで個人の安全を守るには、事前の対策が大きな違いを生む。ユーザーは専用のメールアドレスで登録し、クレデンシャルの再利用を防ぐために強力でユニークなパスワードを使用する必要があります。正確な位置情報の共有を無効にすることで、ストーカー行為の脅威を劇的に減らすことができ、ソーシャルアカウントのログインの使用を避けることで、情報漏えいの際にクロスプラットフォームにさらされる可能性を最小限に抑えることができる。最後に、公開プロフィールから職場や学校の詳細を省くことで、標的を絞った嫌がらせや身元追跡を防ぐことができる。