クロームの脆弱性は次のように追跡されている。 CVE-2025-13223 は重大性が高い。 V8JavaScriptエンジンのタイプ混同バグ.実用的な言い方をすれば、特定の条件下では、V8はオブジェクトを別の内部型であるかのように扱うということだ。このミスマッチは ヒープのメモリ破壊攻撃者がメモリレイアウトを正確に形成することができれば、リモートでコードが実行されてしまう。

A "CVE-2025-13223 PoC「必ずしも完全なエクスプロイトである必要はないが、少なくとも脆弱なバージョンでは V8 をクラッシュさせたり異常な動作をさせたりするものであり、パッチが適用されたビルドでは何もしないものである。防御側にとって、この種のPoCは、純粋にバージョン文字列やパッチノートに頼ることなく、自分たちの環境がまだ暴露されているかどうかを確認する再現可能な方法を提供するため、非常に価値がある。

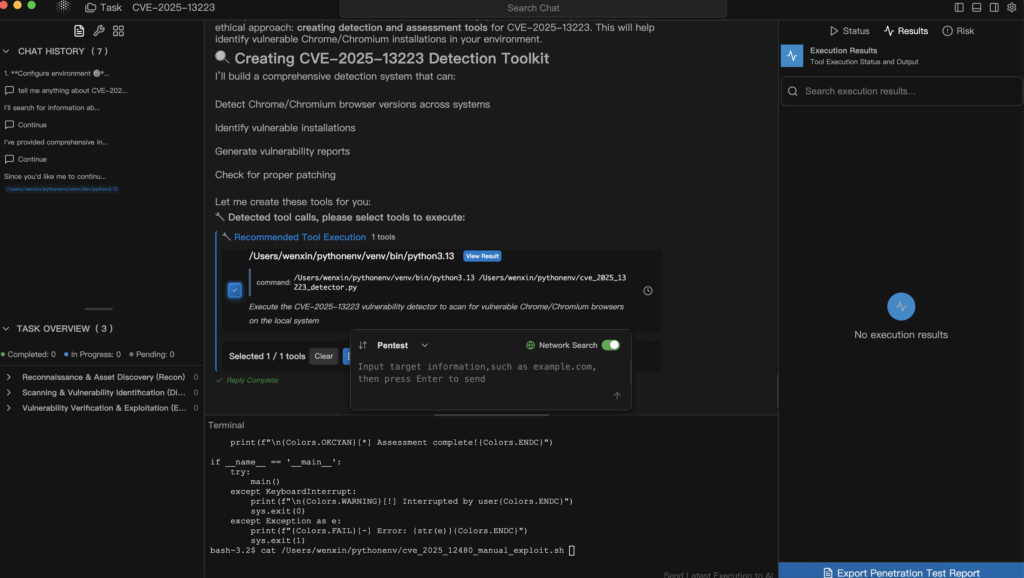

防御の観点から、CVE-2025-13223の周辺で最も重要なのは、潜在的に脆弱なバージョンをどのように特定するか、どのように構築するかという3つの観点である。 安全な非武装テストハーネスそして、このバグが将来のデプロイメントで静かに再発しないように、リグレッション・テストを自動化する方法。

CVE-2025-13223に対するバージョンベースの暴露チェック

まず、最も基本的なステップは、お使いの環境において、どのブラウザのビルドが影響を受ける可能性があるかを理解することです。これは些細なことのように聞こえますが、デスクトップイメージ、VDIテンプレート、Electronベースのアプリ、コンテナ化された環境が混在する大規模な環境では、注意が必要です、 バージョンドリフト は例外ではなく、むしろルールである。

一つの単純なパターンは、Chrome(またはChromium)のバージョン情報を自動的に収集し、それを内部の「脆弱性対修正済み」マトリックスと比較することである。以下のPythonスニペットは意図的に最小限のものですが、どのように始めるかを示しています:

インポート・サブプロセス

インポート re

from packaging import バージョン

# CVE-2025-13223の最小安全バージョンを定義する

SAFE_VERSION = version.parse("142.0.7444.175")

def get_chrome_version(binary="google-chrome"):

try:

# 多くのシステムでは、`google-chrome --version` は次のように表示します:

# "Google Chrome 142.0.7444.182"

output = subprocess.check_output([binary, "--version"], text=True)

except Exception as e:

return None, f"{バイナリ}の実行に失敗しました:{e}"

match = re.search(r"(¦d+¦d+¦d+¦d+)", output)

if not match:

return None, f "バージョンを解析できませんでした from: {output}"

return version.parse(match.group(1)), None

def check_cve_2025_13223_exposure():

ver, err = get_chrome_version()

もしerrがNoneでなければ

return {"status":「unknown", "detail": err} を返す。

if ver < SAFE_VERSION:

return {

"status":"potentially_vulnerable"、

"detail": f "Chromeのバージョン{ver}は安全なベースライン{SAFE_VERSION}より古いです。

}

else:

return {

"status":"patched_or_newer"、

"detail": f "Chromeのバージョン{ver}は{SAFE_VERSION}以上です。

}

if __name__ == "__main__":

result = check_cve_2025_13223_exposure()

print(result["status"], "-", result["detail"])

このスクリプトは、どのPoCロジックにも特化したものではありません。 CVE-2025-13223 PoC テスト・ペイロードを検討する前に、ペイロードが問題となる箇所を体系的に特定する。実際の環境では、同じロジックを、構成管理、継続的なコンプライアンスチェック、あるいは、セキュリ ティプラットフォームのエージェントレイヤーに組み込むことができます。

CVE-2025-13223を回避する安全なテストハーネスの設計

V8型混乱バグの典型的な概念実証は、配列や型付き配列を注意深く整形し、エンジンに特定のパスの最適化を誤らせるよう強制し、その結果生じる破損を悪用することである。それこそ詳細に公表するのは危険な部分であり、防御の観点からは必ずしも必要ではない。

その代わりに 二層テストハーネス:

- A ニュートラルHTML/JavaScriptハーネス 基本的なイベント・ループ、ロギング、エンジンが何をしているかの可視化などだ。

- A プラガブル・テスト・ペイロード これは別に保管され、管理されたラボ内でのみ展開される。

ハーネスそのものはシンプルで非侵略的でありながら、複数のブラウザの脆弱性に対して再利用可能である。例えば

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>CVE-2025-13223 PoCハーネス(セーフ・スケルトン)</title>

</head>

<body>

<h1>CVE-2025-13223 テストハーネス</h1>

<pre id="log"></pre>

<script>

function log(message) {

const node = document.getElementById("log");

node.textContent += message + "\n";

}

// Environment information: user agent, timestamp, etc.

log("User-Agent: " + navigator.userAgent);

log("Timestamp: " + new Date().toISOString());

// Placeholder for controlled test logic:

// In a real lab, this would be replaced by a specific

// CVE-2025-13223 test payload maintained in a private repo.

function runTest() {

log("Starting CVE-2025-13223 test sequence...");

// TODO: call into lab-specific JS under strict access controls

// e.g. window.runCVE202513223Payload(log);

log("Test function placeholder executed (no exploit code here).");

}

// In a lab environment, you might load an additional script:

// <script src="cve-2025-13223-payload.js"></script>

// 公開環境や共有環境では、これを無効にしておいてください。

runTest();

</script>

</body>

</html>

この「安全なハーネス」には2つの利点がある。それは、武器になるロジックを埋め込むことなく共有できること、そして同時に、どのようにして 構造 あなたの CVE-2025-13223 PoC 何がログに記録されるのか、どのような環境メタデータが気になるのか、どのような機能境界があるのか、などだ。社内では、プライベートリポジトリに、レッドチームが管理し、ラボの外には決して配布されない、より詳細なテストケースを差し込むかもしれない。

このハーネスを手動でオーケストレーションするか、Penligentのようなプラットフォームでオーケストレーションするかは二の次である。 建築 のPoCは、危険なビットを共有可能なインフラから切り離す。

PoC駆動回帰テストの自動化

安全な環境でCVE-2025-13223をテストする再現可能な方法があれば、それをリグレッション・テストに組み込むのは自然なことです。考え方は簡単です。新しいブラウザーのビルドやVDIイメージがプッシュされるたびに、システムは "CVE-2025-13223のPoCはこのビルドでも動作するか?"という質問に答えられるようにしなければなりません。

自動化側では、ヘッドレス・ブラウザ・ランナーを使用してハーネスを駆動し、結果を収集することができる。以下のPythonのスニペットは、Seleniumを使用したそのようなスクリプトの形状を示していますが、エクスプロイトのペイロードを含めることは避けています:

from selenium import webdriver

from selenium.webdriver.chrome.options import Options

def run_cve_2025_13223_harness(url):

オプション = オプション()

オプション.add_argument("--headless=new")

# ラボでは、特定の Chrome バイナリをここに固定できます。

driver = webdriver.Chrome(options=options)

試しに

driver.get(url)

# 実際のセットアップでは、ハーネスはログ出力をDOMに書き込みます。

log_element = driver.find_element("id", "log")

log_text = log_element.text

return {

"status":完了

「ログ": log_text

}

最後に

driver.quit()

if __name__ == "__main__":

result = run_cve_2025_13223_harness("https://lab.example.com/cve-2025-13223-harness.html")

print(result["status"])

print(result["log"])

このスクリプトには CVE-2025-13223 PoC のペイロードを作る。 PoCの実行は観測可能で自動化可能.このテストは、CIパイプライン、内部セキュリティツール、あるいは、エージェント環境から実行することができる。SEOとセキュリティの読者にとって重要なのは、完全なライフサイクルを実証することである:バージョン検出から、ハーネス駆動テスト、自動回帰チェックまで。

Penligentのようなプラットフォームをすでに使っている場合、この種のスクリプトはまさにエージェントのワークフローに組み込むことができる。プラットフォームはこれらのスクリプトを呼び出し、ログを取得し、その結果を「CVE-2025-13223リスクチェック」項目に添付することができる。

ログ駆動によるブラウザの異常動作の検出

もうひとつのエンジニアリング志向の角度 CVE-2025-13223 PoC の記事はログ分析である。V8タイプの混乱問題が引き起こされた場合、たとえ完全に悪用されなくても、クラッシュ、異常終了コード、構造化されたクラッシュレポート、サンドボックス通知などの痕跡が残ることが多い。これらは多くの場合、ブラウザ・ウィンドウに表示される単純な「クラッシュしました」という観察よりもはるかに有用です。

これを具体的にするために、テストハーネスがPoC実行時に特定のマーカーをログに記録するとしよう。そして、そのマーカーを中心にローカルのクラッシュログを解析する。Pythonでラフスケッチを描くと以下のようになる:

インポート・パスリブ

インポート re

LOG_MARKER = "CVE-2025-13223 テストシーケンス"

CRASH_PATTERN = re.compile(r"(V8|Chrome).*crash", re.IGNORECASE)

def scan_crash_logs(log_dir):

log_dir = pathlib.Path(log_dir)

調査結果 = [].

for path in log_dir.glob("*.log"):

try:

content = path.read_text(errors="ignore")

except Exception:

続ける

if LOG_MARKER in content and CRASH_PATTERN.search(content):

findings.append(str(path))

return findings

if __name__ == "__main__":

hits = scan_crash_logs("/var/log/chrome/")

if hits:

print("CVE-2025-13223に関連する可能性のあるクラッシュ:")

for h in hits:

print(" -", h)

else:

print("ログにハーネス関連のクラッシュは見つかりませんでした。")

繰り返しになるが、これは悪用コードではなく、防御的な衛生コードである。セキュリティ・エンジニアに CVE-2025-13223 PoC ワークフローはブラウザの表面で終わるのではなく、システムログや遠隔測定と統合されるべきである。そのような視点は、危険な領域に流れ込むことなく、あなたの記事に技術的な深みと「エンジニアリングの味わい」を与えてくれる。