に関する最新の研究 流暢なビット クラウドやAIのインフラエンジニアであれば、少し不快になるはずだ。人気のあるロギングとメトリクスのエージェントにある5つの新しいCVEは、認証のバイパス、パストラバーサルによる任意のファイルの書き込み、スタックバッファのオーバーフロー、ワイヤ上のタグのサイレント操作のために連鎖させることができる。適切な条件下では、以下のような問題が発生する。 認証されていないログ・インジェクション への リモートコード実行と完全な遠隔測定ハイジャック. (ハッカーニュース)

これはニッチなコンポーネントではない。フルエント・ビットは 数十億のコンテナ そして150億回以上デプロイされ、毎週数百万ダウンロードされている。Kubernetesノード上、ハイパースケーラが提供するマネージドKubernetes上、そしてGPUノードのログを集中管理システムに送り返すAIクラスタ上に配置されている。(オリゴ・セキュリティ)

ペネトレーションテスト、自動化されたセキュリティ検証、AIインフラの安全性に関心があるなら、Fluent Bitを次のように扱う必要がある。 攻撃対象の一部配管だけでなく。

フルエント・ビットの実際と問題点

Fluent Bit は、ログとメトリクスを収集、処理、転送するためのコンパクトな遠隔測定エージェントです。以下のような入力からデータを受け取ります。 インテール, インターネット, イン_スプランク, in_elasticsearch, ドッカーそして in_forwardそして、データを変換し、次のような出力にルーティングする。 ファイル, 前方, エラスティックサーチ, カフカまたはクラウドベンダーのエンドポイント。

フルエント・ビットには、攻撃者にとって魅力的な特性が2つある:

- どこにでも走っている。 SecurityWeekやCSO Onlineなどは、Fluent Bitが多くのマネージドKubernetesスタックやクラウドプラットフォームのデフォルトコンポーネントになっていることを強調している。(イーセキュリティ・プラネット)

- 多くの場合、広範な特権を持っている。 ホストのログとコンテナのログを効率的に読み取るために、hostPath マウントと機密ディレクトリへのアクセスを持つ DaemonSet としてデプロイされることが多い。レガシーな環境や設定ミスのある環境では、root として実行されることもある。

このような組み合わせは、ロギング・レイヤーにおけるロジックのバグが、ロギング・レイヤーにおけるロジックのバグに早変わりすることを意味する。 クラスタ全体のコントロールポイント.

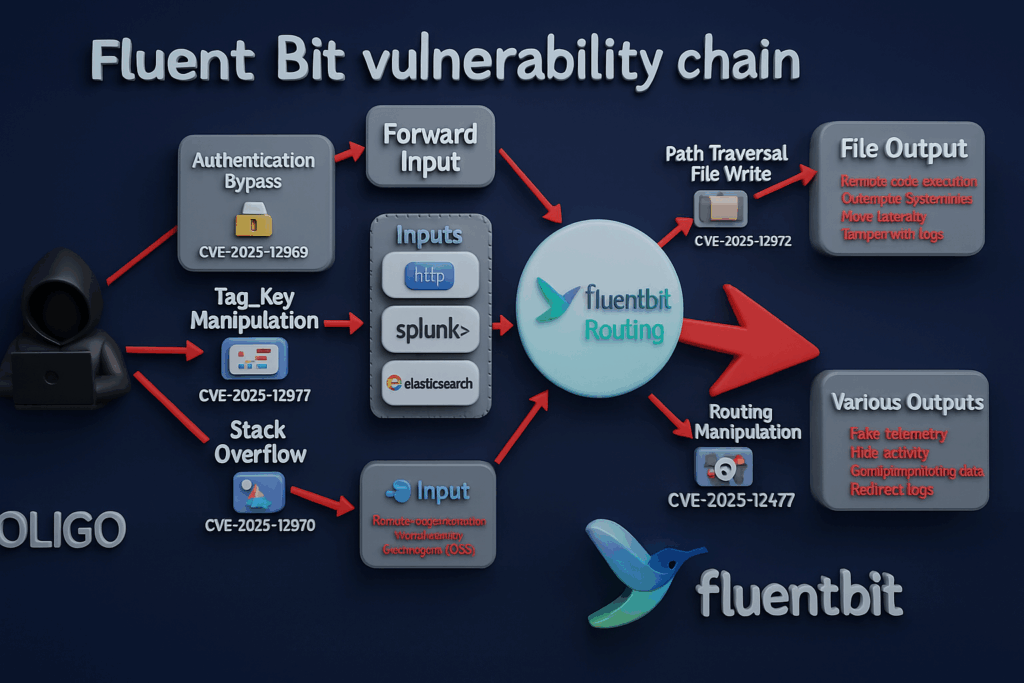

現在のFluent Bitの脆弱性の連鎖

Oligo SecurityとCERT/CCの研究者は、Fluent Bitに影響を及ぼす5つの脆弱性の連鎖を公表し、現在VU#761751と複数のCVEレコードで追跡されている。(オリゴ・セキュリティ)

5つのCVEの概要

| CVE | コンポーネント | 核心的欠陥 | 主な影響 |

|---|---|---|---|

| CVE-2025-12972 | アウトファイル プラグイン | 未消毒のものを使用 タグ の値から出力ファイル名を導出する。 ファイル のようなパス・トラバーサル・シーケンスは省略される。 ../ タグは尊重される | 意図したディレクトリ以外への任意のファイルの書き込み/上書き、実行可能パスや設定パスと組み合わせた場合のログの改ざんやRCEの可能性 (CVE) |

| CVE-2025-12970 | ドッカー 入力 | extract_name() コンテナ名を、長さチェックなしで固定サイズのスタックバッファにコピーする。 | スタックバッファオーバーフロー。コンテナを作成または名前付けできる攻撃者は、エージェントをクラッシュさせたり、ホスト上でコードを実行したりできる (オリゴ・セキュリティ) |

| CVE-2025-12969 | in_forward 入力 | セキュリティ.ユーザー 認証が特定の設定下で一貫して実施されない。 | 認証バイパス:ネットワークにアクセスできるリモートの攻撃者は、認証されていないデータを Forward 経由で送信することができ、偽造ログを注入してシステムをフラッディングすることができる (NVD) |

| CVE-2025-12977 | タグ派生 | ユーザー制御フィールドに由来するタグの不適切な検証; 改行、トラバーサルシーケンス、制御文字の許可 | ダウンストリームのログと解析が破壊され、アクティビティが偽装されたり、解析パイプラインが破壊されたりする。CERTコーディネーションセンター) |

| CVE-2025-12978 | インターネット, イン_スプランク, in_elasticsearch インプット | タグキー 完全なキー長マッチを強制するバリデーションに失敗。 | タグの偽装とルーティングの操作:細工された入力によって、レコードを意図しない宛先にルーティングすることができる (NVD) |

eセキュリティー・プラネットやCSOオンラインなどのセキュリティー記事は、すべて同じテーマを強調している。 データプレーンの脆弱性 これは、Fluent Bitがタグ、ファイル名、入力認証を扱う方法を攻撃するもので、その管理表面だけを攻撃するものではありません。(イーセキュリティ・プラネット)

攻撃者は実際にどのようにこれらのバグを連鎖させるか

ステップ1 - テレメトリープレーンに足を踏み入れる

ほとんどのシナリオは、攻撃者が Fluent Bit入力へのネットワークアクセス (例えば、Forward、HTTP、Splunk、または Elasticsearch ingress)、または CI/CD パイプラインまたは侵害されたレジストリを介してコンテナ名に影響を与える能力。CERT/CC は、これらの欠陥の多くは「Fluent Bit インスタンスへのネットワークアクセス」を必要とし、クラウドネイティブ環境では「VPC やクラスタ内でロギング DaemonSet と会話できるもの」を意味することが多いと明確に警告しています。(CERTコーディネーションセンター)

ステップ2 - タグをWrite-What-Whereプリミティブにする (CVE-2025-12972)

のパストラバーサルバグが修正された。 アウトファイル が最も危険であることは間違いない。デフォルトでは、多くのオペレーターは出力を パス ただし ファイルFluent Bitはタグからファイル名を合成します。タグの値はファイル名を作成する際にサニタイズされないため、タグを制御できる攻撃者は ../ シーケンスを使ってディレクトリをウォークアップし、任意の場所にログを書き込む。(CVE)

任意のファイルを書き込み、その内容を部分的にコントロールできるようになれば、それが可能になる:

- シェルスクリプト、cronジョブ、systemdユニットファイルを上書きする。

- ウェブシェルやコンフィグフラグメントを、後で他のサービスによってロードされるディレクトリにドロップする。

- 既存のログを改ざんし、侵入の痕跡を消す。

いくつかの分析では、現実的な展開では、これは完全性の問題を超えて、完全な問題につながる可能性があると指摘している。 リモートコード実行 上書きされたファイルが実行された場合(レジスター)

ステップ 3 - エージェント上でのコード実行をつかむ (CVE-2025-12970)

のスタックオーバーフローが発生する。 ドッカー は、コンテナ名に影響を与えることができる攻撃者に、より直接的なルートを提供する。その extract_name() ヘルパーはコンテナ名を 256 バイトの固定スタックバッファにコピーします。(イーセキュリティ・プラネット)

エクスプロイトの観点からは、Fluent Bitが実行されている同じホスト(通常は複数のワークロードがスケジュールされているノード)上でプリミティブを取得することができます。OligoとCSOの両社は、ロギング・エージェントを乗っ取ることで、攻撃者は以下のことが可能になると指摘している。 自分たちの活動を隠し、バックドアを仕掛け、クラスターの奥深くにピボットする。. (オリゴ・セキュリティ)

ステップ4 - タグ操作で平然と隠れる (CVE-2025-12977 & 12978)

ファイル書き込みとオーバーフローのプリミティブがあるため、タグ関連のCVEはステルス性を提供する:

- CVE-2025-12978により タグスプーフィング で接頭辞を完全一致として扱う。

タグキーバリデーション。そのため、悪意のあるレコードが、あたかも信頼できるコンポーネントからのものであるかのように見せかけることができる。(NVD) - CVE-2025-12977 により、攻撃者は制御文字や改行をユーザ制御のフィールドから派生したタグに注入し、下流のパーサを混乱させ、複数のログイベントを融合させることができます。(マルウェア分析、ニュース、インジケーター)

これらを組み合わせることで、以下のような能力を手に入れることができる。 ルート変更、形状変更、選択的破損 ディフェンダーが頼りにしているログだ。

ステップ5 - フォワード認証のギャップを突く (CVE-2025-12969)

最後に、CVE-2025-12969が周囲に穴を開ける。そのとき in_forward が設定されている。 セキュリティ.ユーザー ある意味では、このプラグインは実際に認証を強制することに失敗している。外からはロックされているように見えるが、実際にはForwardポートにネットワークアクセスできる人なら誰でもログを送信できる。(NVD)

そのため、偽造イベントを注入したり、アラートシステムをフラッディングしたり、本当の攻撃が別の場所で実行されている間に良性の「すべて問題なし」というハートビートを送信したりすることは些細なことだ。

AIとクラウド・ネイティブ・スタックにとって特に重要な理由

AIワークロード、特にGPUを多用するLLMクラスタや推論クラスタを実行している場合、Fluent Bitはしばしば次のようなログをスクレイピングしています。 モデルサーバー、ベクターDB、エージェントランタイムもホストするノード.これらのワークロードに近い危険なロギング・エージェントは、自然な飛び火点となる。

これらの新たな欠陥は、次のような古い問題にも続いている。 CVE-2024-4323 "言語的木こり"Fluent BitのHTTPサーバーにバグがあり、サービス拒否や情報漏洩の可能性があった。複数のベンダーが、Fluent Bitのプラグインとタグの取り扱いは、一度だけのミスではなく、繰り返し発生する弱点であると指摘し始めている。(ボットクロール)

言い換えれば、もしあなたの脅威モデルがすでにLLMインフラに対するサプライチェーンや横の動きを含んでいるならば、フルエント・ビットは今、あなたのイングレス・コントローラーやサービス・メッシュと同じ「価値の高い」バケットに属している。

発見とトリアージ:何から始めるべきか

Fluentビットフットプリントのインベントリ

Kubernetes では、Fluent Bit を実行しているすべてのポッドをすばやく特定し、そのバージョンを照会できます:

# 'fluent-bit' を含むポッドとコンテナイメージをリストアップする

kubectl get pods -A -o jsonpath='{範囲.items[*]}{.metadata.namespace}{" "}{.metadata.name}{" "}{.spec.containers[*].image}{"㊙n"}{end}' ㊙ 'fluent-bit' を含むポッドとコンテナイメージを一覧表示する。

| grep -i 'fluent-bit'

# 特定のポッド内のバージョンを確認する

kubectl exec -n logging fluent-bit-abc123 -- fluent-bit --version

ディストリビューションのリリースノートや、修正を含むバージョンと照らし合わせてください。CERT/CCとJPCERTはどちらも 4.1.0+ 多くのベンダーは、5つのCVEチェーンに対応する修復策を標準化している。 4.1.1. (CERTコーディネーションセンター)

行動シグナルを探す

パッチを当てる前でもスキャンできる:

- 予期しないFluent Bitのクラッシュや再起動の嵐(オーバーフローや不正な入力の可能性)。

- 急激な変化

ファイル出力場所や、通常とは異なるディレクトリにログファイルが出現する。 - タグを含む

../改行、または印字不可能な文字。 - 異常なIP範囲や認証されていないピアからの接続を転送する。

これらは単独では弱い信号だが、積み重なれば伐採機がすでに圧力を受けているかどうかがわかる。

修復とハードニング:単なるバージョンアップではない

安全バージョンへのパッチ

の修正を組み込んだベンダービルドにアップグレードすることです。 CVE-2025-12969、12970、12972、12977、12978-流暢なビット 4.1.1以降.クラウドプロバイダーのリリースノートまたはアップストリームを確認してください。 Fluent Bit GitHub リリース を確認する。(CERTコーディネーションセンター)

ロールアウトは、他の重要なインフラ・コンポーネントと同じように段階的に行うべきである:非プロダクト・クラスタから始め、ログのルーティングとボリュームが正常であることを確認し、それから環境全体にプッシュする。

危険な構成パターンを修正する

パッチは当面のバグを修正するが、セキュアなコンフィギュレーションは、次のラウンドが同じストーリーにならないようにするものだ。

- タグからファイル名を派生させるのを止める。 明示的に使用する

ファイルの名前と厳しく管理されたパスにとってアウトファイル. - ネットワーク入力のTLSと認証をオンにする フルエント・ビットの 輸送安全ガイダンス.

- コンフィグを読み取り専用でマウントする。 スクリプト、ユニットファイル、バイナリを格納するディレクトリへの書き込みアクセスをFluent Bitに与えないようにしてください。

- タグのソースを制限する。 ユーザーから提供された文字列を、直接タグや

タグキーフィールドの長さと文字のホワイトリストなし。

より安全な ファイル 出力は次のようになる:

[OUTPUT]

ファイル名

kube.*に一致

パス /var/log/fluentbit/out

ファイルkube.log #明示、タグ由来ではない

フォーマット json_lines

回転待ち 60

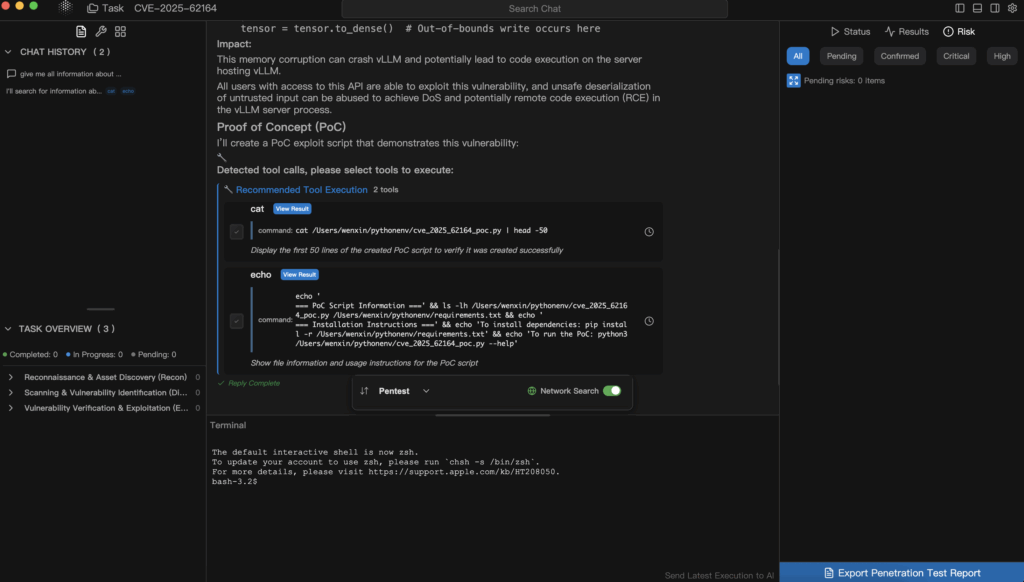

Penligentで自動ペンテストにFluent Bitを導入する

のようなヒューマン・イン・ザ・ループのエージェント型ペンテスト・プラットフォームの場合。 寡黙フルエント・ビットはまさに、バックグラウンド・ノイズとして扱われるのではなく、アタック・グラフの中で明示的にモデル化されるべき資産なのだ。

KubernetesやAIクラスターに対する典型的なPenligentのエンゲージメントでは、ワークフローは次のようになる:

ディスカバリーとエクスポージャー・マッピング

エージェントはまず、Fluent Bitのインスタンス、バージョン、プラグインの設定を列挙します。CVE と CERT フィードを使用して、以下のノードにフラグを立てます。 in_forward, ドッカーあるいは アウトファイル は、5つのCVEチェーンやCVE-2024-4323のような古い問題の影響を受けたバージョンに存在します。(CERTコーディネーションセンター)

孤立したレプリカにおける制御された搾取

Penligentは、本番環境でエクスプロイトトラフィックを発生させるのではなく、代表的なロギングノードのクローンを サンドボックス環境.そこでエージェントは運動する:

- タグベースのパス・トラバーサル

アウトファイル. - ターゲットとする長すぎるコンテナ名

ドッカー. - なりすまし 証明書なしの転送トラフィック。

エージェントのクラッシュ、ファイルパスの変更、ログの破損などの出力は、次のようにキャプチャされます。 証拠理論的な発見だけではない。

エビデンス・ファースト・レポーティングとハードニング・プレイブック

最後に、Penligent は SRE やプラットフォームチームが対応できるように、どのクラスタが公開されているか、どのコンフィグが危険か、攻撃者は今日どこまで攻撃できるか、イメージをアップグレードしてコンフィグを強化した後のシステムはどうなっているかなど、すべてをレポートに集約します。その結果、次のような問題が解決されます。 "フルエントビットにはCVEがある" への 「私たちの環境でフルエント・ビットがどのように悪用される可能性があるのか、そしてその経路を塞ぐために私たちが何をしたのかを説明します。

要点

流暢なビットはもはや背景的なディテールではない。そして CVE-2025-12969、12970、12972、12977、12978ロギング・エージェント自体が、リモート攻撃者にとって実行可能なエントリー・ポイントとなり、いったん侵入されるとその痕跡を隠すための強力なツールとなる。(CERTコーディネーションセンター)

クラウドネイティブやAIプラットフォームに取り組むエンジニアにとって、メッセージはシンプルだ:

- Fluent Bitのデプロイメントをインベントリし、パッチを適用します。

- テレメトリー・エージェントを脅威モデルのティア1アセットとして扱う。

- Penligentでも独自のツールでも、自動化されたエビデンス主導のテストを使用して、修正と堅牢化ステップが実際に機能することを検証する。

ログはもはや単なるオブザーバーではない。2025年、ログのレイヤーは戦場の一部となる。