モバイルアプリからマイクロサービス、クラウドプラットフォームまで、現代のアプリケーションはこれまで以上にAPIに依存しています。 アピテスト 機能品質とセキュリティ保証の礎石である。APIテストは、単に正しさだけでなく、悪意のある圧力に対する回復力、セキュリティポリシーへの準拠、そして、実際の悪用の試みに対する準備態勢が重要なのだ。

権威ある情報源と実践的な経験に基づいたこの包括的なガイドは、次のような方々を対象としています。 セキュリティ・エンジニア、侵入テスト担当者、AIによる自動化チーム を理解する必要がある。 アピテスト どのように機能するのか、なぜ攻撃者はそれを標的にするのか、どのようなツールや方法論が存在するのか、そしてAIがどのようにテストや検出のワークフローを向上させることができるのか。

APIテストとは何か、なぜ重要なのか

APIテスト を検証するプロセスである。 アプリケーションプログラミングインタフェース 機能動作、パフォーマンス、コンプライアンス、そして特にセキュリティの正しさを検証するためである。APIはサービスとクライアント間の中核的な通信レイヤーとして機能するため、このレイヤーでの障害は深刻な侵害、ダウンタイム、ビジネスの中断につながる可能性がある。

によると IBMのAPIテスト 概要:APIテストは、バックエンドのロジックが様々な入力の下で適切に動作し、データを安全に保護し、シナリオ間で一貫したレスポンスを提供することを保証する。

GUIやUIのテストとは異なり、APIテストはエンドポイントと直接やりとりするため、チームは以下のことが可能になる:

- 出力とデータ・フォーマットの正しさを検証する。

- 認証およびセッション管理フローのテスト

- エッジケースや予期せぬ入力をシミュレートする

- インジェクションの欠陥、BOLA/BFLA、論理的悪用などの脆弱性を発見する。

APIが分散システムとマイクロサービスの事実上のバックボーンになっていることを考えると、厳格なセキュリティと機能テストをスキップすることはもはや選択肢ではなく、ビジネスリスクだ。

APIテストの分類法:機能、セキュリティ、そしてその先へ

APIテストには複数のレイヤーがある。以下はハイレベルな分類である:

| カテゴリー | 目的 | セキュリティ・フォーカス |

|---|---|---|

| 機能テスト | 期待される出力と入力を一致させる | 最小限のセキュリティの深さ |

| 統合テスト | サービス間通信の検証 | ロジックの誤用を明らかにすることができる |

| 回帰テスト | 変更が動作を壊さないようにする | ベースライン・セキュリティ・チェック |

| パフォーマンスと負荷テスト | ストレス下での性能を検証する | DoSしきい値の検出 |

| セキュリティ・テスト | 脆弱性と不正使用の検出 | 重大な脆弱性の発見 |

具体的には、セキュリティテストは、期待される入力ではなく、実際の攻撃行動をエミュレートしようとします。これには、認証/認可の乱用、パラメータ操作、セッション・ハイジャック、危険なペイロード注入などが含まれる。

APIセキュリティテスト:エンジニアが知っておくべきコアテクニック

セキュリティに焦点を絞った API テストは、期待される振る舞いを超えて、現実世界の攻撃者がどのようにエンドポイントを探り、悪用するかを再現しようとする。以下は、APIセキュリティの権威によって参照されている必須テクニックである:

認証・認可テスト

APIは一般的にOAuth2、JWT、APIキー、カスタム認証ロジックを使用する。テストは検証しなければならない:

- 脆弱なトークン発行とリプレイ

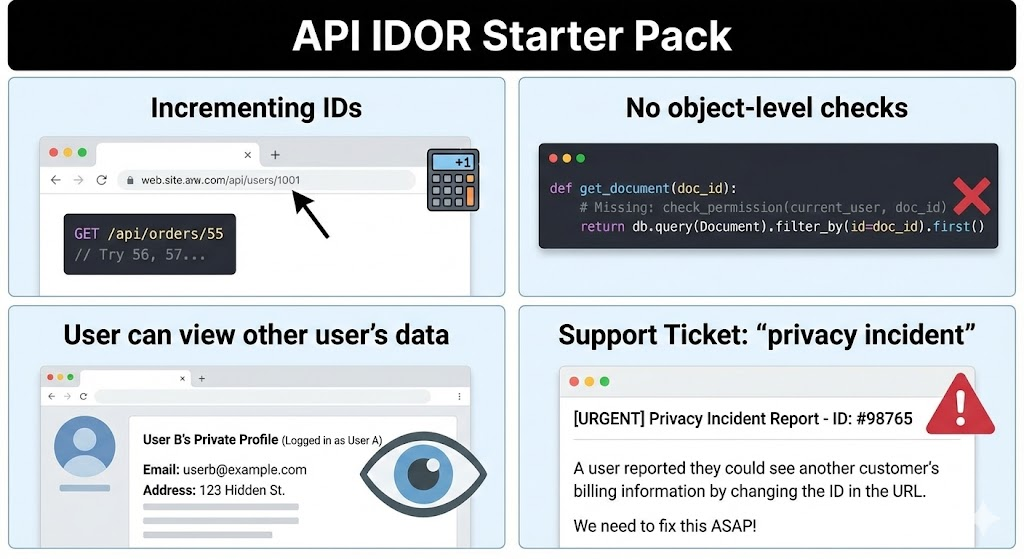

- ブロークン・オブジェクト・レベル認証(BOLA)

- ブロークン・ファンクション・レベル認証(BFLA)

BOLA脆弱性によって、悪意のある行為者は、リクエストのIDを変更するだけで、他のユーザーのデータにアクセスできてしまうことがよくある(例:BOLA脆弱性によって、悪意のある行為者は、リクエストのIDを変更するだけで、他のユーザーのデータにアクセスできてしまう)、 /api/users/123 → /api/users/456).

- 入力とデータフローのテスト

APIは、不正なパラメータ、オーバーサイズのパラメータ、あるいは予期せぬパラメータに対して堅牢でなければならない。ここでのテクニックは以下の通り:

- ファジング:ランダムまたは半構造化された不正入力の送信

- パラメータ改ざんおよびスキーマ違反テスト

- JSONとXML構造の悪用

ファズテストは、静的解析では見逃してしまうようなコーディングエラーやロジックの欠陥を表面化するのに役立つ。

動的テストとランタイムテスト

ダイナミック・アプリケーション・セキュリティ・テスト(DAST)は、実行中のAPIサービスと相互作用して攻撃者の行動を模倣し、認証の欠陥、インジェクションのリスク、セキュリティの設定ミスを発見する。

エンドポイントの検出とインベントリ

攻撃者は標的型攻撃を仕掛ける前に、まずAPIサーフェスを列挙する。発見ツールを使って シャドウまたはゾンビAPI は、未知のエンドポイントがセキュリティテストに含まれることを保証する。

継続的モニタリングとRASP

ランタイム・アプリケーション・セルフプロテクション(RASP)は、ライブ・トラフィックを監視し、実行中の有害な動作を検出することで、デプロイ前のテストを超えた異常検知を可能にする。

コンプライアンス&スタンダード

API セキュリティテストを、次のようなフレームワークと連携させる。 OWASP APIセキュリティ・トップ10 のようなリソースを活用する。 OWASP API セキュリティテストフレームワーク 標準化されたカバレッジのために。

自動APIテストツールの現状

APIテストの自動化はCI/CDの左遷を助け、開発、セキュリティ、DevOpsチーム間のコラボレーションを可能にする。以下は、よく使われるツールのカテゴリーだ:

スタティック・スキャナーまたはスペック・ドリブン・スキャナー

OpenAPI/Swaggerやドキュメントをスキャンして、スキーマの不一致、安全でない定義、コントロールの欠落を特定するツール。

動的ファジングツール

- JMeter - REST/HTTP APIのロードとファジング機能を提供します。ストレステストやインジェクションの境界テストに便利です。

APIsec, StackHawk, Schemathesis - API定義からテストケースを生成し、CI/CDで実行するツール。

手動および対話型セキュリティ・ツール

- バープ・スイート そして OWASP ZAP - インタラクティブなペンテストやカスタマイズされた攻撃フローを作成するのに便利です。

- カスタムPostmanコレクションとセキュリティファズペイロードの統合

セキュリティ・スキャナー

APIの脆弱性、ディープ・ロジック・テスト、ランタイムの動作分析に特化したツール。

適切なミックスには、多くの場合、以下の組み合わせが含まれる。 自動スキャンと手作業による侵入作業 低空飛行の脆弱性と深いロジックの悪用ケースの両方をカバーする。

現実世界のAPI脆弱性とセキュリティの教訓

APIテスト自体は脆弱性ではないが、データ、ロジック、インフラストラクチャを暴露する欠陥を発見するためには極めて重要だ。APIの弱点の一般的なカテゴリーには、Broken Function Level AuthorizationやBOLAがあり、APIがリソースへのアクセスを適切に検証しない場合に悪用されることが多い。

もう1つの攻撃対象は、入力バリデーションが緩い場合にインジェクションを悪用したもので、攻撃者がデータを操作して特権を昇格させたり、機密情報を漏えいさせたりするケースにつながる。

動的な環境(マイクロサービス、サードパーティの統合)では、APIエンドポイントは、次のような問題を引き起こす可能性があります。 コンフィギュレーションドリフト進化する機能によって、これまで想定されていたセキュリティの不変性が破られる。

APIセキュリティ・テストのための実践的コード例

以下は、エンジニアがセキュリティ検証のためにAPIテストをどのようにスクリプト化できるかを示す具体例である。

例 1:JWT 認可の乱用テスト(Python/Requests)

パイソン

輸入リクエスト

API_URL = ""

invalid_jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.invalidsignature"

response = requests.get(API_URL, headers={"Authorization": f "Bearer {invalid_jwt}"})

print(response.status_code, response.json())

ゴールだ: 無効なトークンや操作されたトークンを検証することは、アクセスを許可するものではありません。

例 2:エンドポイントのファジング

バッシュ

#!/bin/bashURL="" for payload in '{"id":-1}' '{"id": "A"}' '{"id":99999999}'; do curl -X POST -H "Content-Type: application/json" \d "$payload" "$URL "done

目的 不正な入力をシミュレートし、エラー応答を観察する。

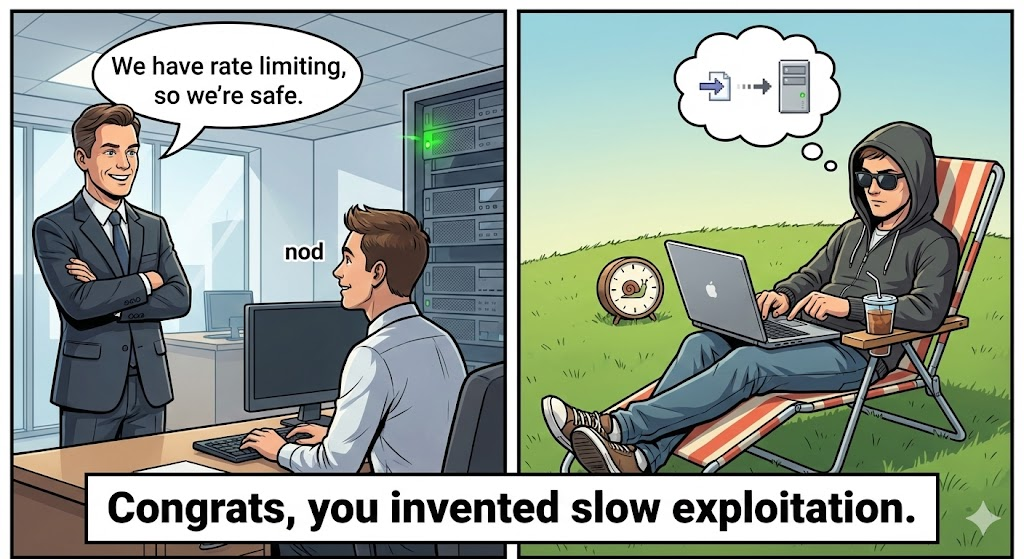

例 3:レート制限とブルートフォース・シミュレーション(Node.js)

ジャバスクリプト

const axios = require("axios");

async関数bruteForceLogin() {。

for (let i = 0; i < 20; i++) {.

を試す。

await axios.post("", { username: "admin", password: "wrong" });

キャッチ (e) {

コンソールエラー(${i}を試みる - HTTP ${e.response.status}。);

}

}

}

bruteForceLogin();

チェックする: APIはレート制限やアカウントロックアウトを実施しますか?

CI/CD環境におけるAPIテストの自動化

最大限の効果を得るために、APIテストは CI/CDパイプラインへの統合 そのため、すべてのコミットは、自動化された機能チェックとセキュリティ・チェックをトリガーする。この「シフト・レフト」アプローチは、ロジックとセキュリティの欠陥を早期に発見し、修正コストとサイクルタイムを削減する。

一般的な戦略には次のようなものがある:

- API セキュリティ・スキャンの結果に基づいて、マージ/プル・リクエストをゲートする。

- テスト定義を生きたドキュメントとして使う(例:OpenAPI)

- SAST/DASTをAPIファジングや手動ペンテストワークフローと組み合わせる

- テスト出力とランタイムログを関連付け、真のリスクに優先順位をつける。

継続的テストは、安全でないAPIを本番環境に公開することなく、最新のソフトウェアの迅速なデリバリー・サイクルに対応するのに役立つ。

AIと自動APIテスト:単純なスキャンを超える

AIはAPIテストを大幅に強化することができる:

- インテリジェントなテスト入力の生成 エッジケースをカバーする

- 予期せぬパターンの分類 静的ルールが見逃すもの

- ロジックの誤用パターンの検出 行動プロファイリングによる

- デテンプレートとファズオーケストレーションの自動化 マイクロサービス間

最近の研究では、AIとLLMが入力分割とテスト生成を支援し、カバレッジを高め、見過ごされていた脆弱性を検出できることが示唆されている。

AIモデルをAPIセキュリティテストフレームワークに統合することで、教科書的なケースだけでなく、攻撃者の探索行動を反映したテストが可能になる。

要約:最新のAPIセキュリティ・テスト・プログラムの構築

APIテストは今や セキュアな開発とデリバリーのコア・コンポーネント.それは、正しさだけでなく、既知の脅威や進化する脅威に対するセキュリティの姿勢も検証する。効果的なAPIテスト戦略には以下が含まれる:

- 機能検証および受託試験

- セキュリティ指向のテスト(認証、データ不正使用、インジェクション)

- ファジングとダイナミックスキャン

- 自動テストと継続的テストのためのCI/CDインテグレーション

- AIが加速するテスト生成と実行時分析

APIが普及し、デジタルトランスフォーメーションが加速する中、成熟したAPIテストプラクティスは単なるベストプラクティスではなく、データを保護し、ユーザーを保護し、業務の継続性を維持するために不可欠である。