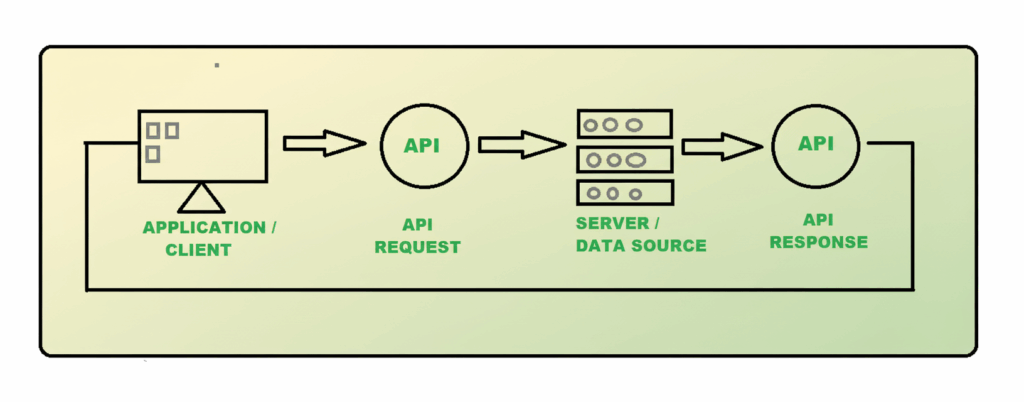

API(アプリケーション・プログラミング・インターフェース)は、アプリケーション間の通信を可能にする、現代のソフトウェア・システムのバックボーンである。しかし、これらのインターフェースが広く使われるようになるにつれ、サイバー攻撃の標的にもなっています。APIテストは、開発中の日常的な品質チェックにとどまらず、システムのセキュリティを維持する上で極めて重要な役割を果たします。

このガイドでは、APIテストとは何か、なぜそれが重要なのか、それに伴うリスク、そしてAPIを安全かつ効率的に保つためのベストプラクティスについて説明する。機能テストとセキュリティ対策の両方を見て、APIが最高基準を満たしていることを確認します。

APIテストとは何か?

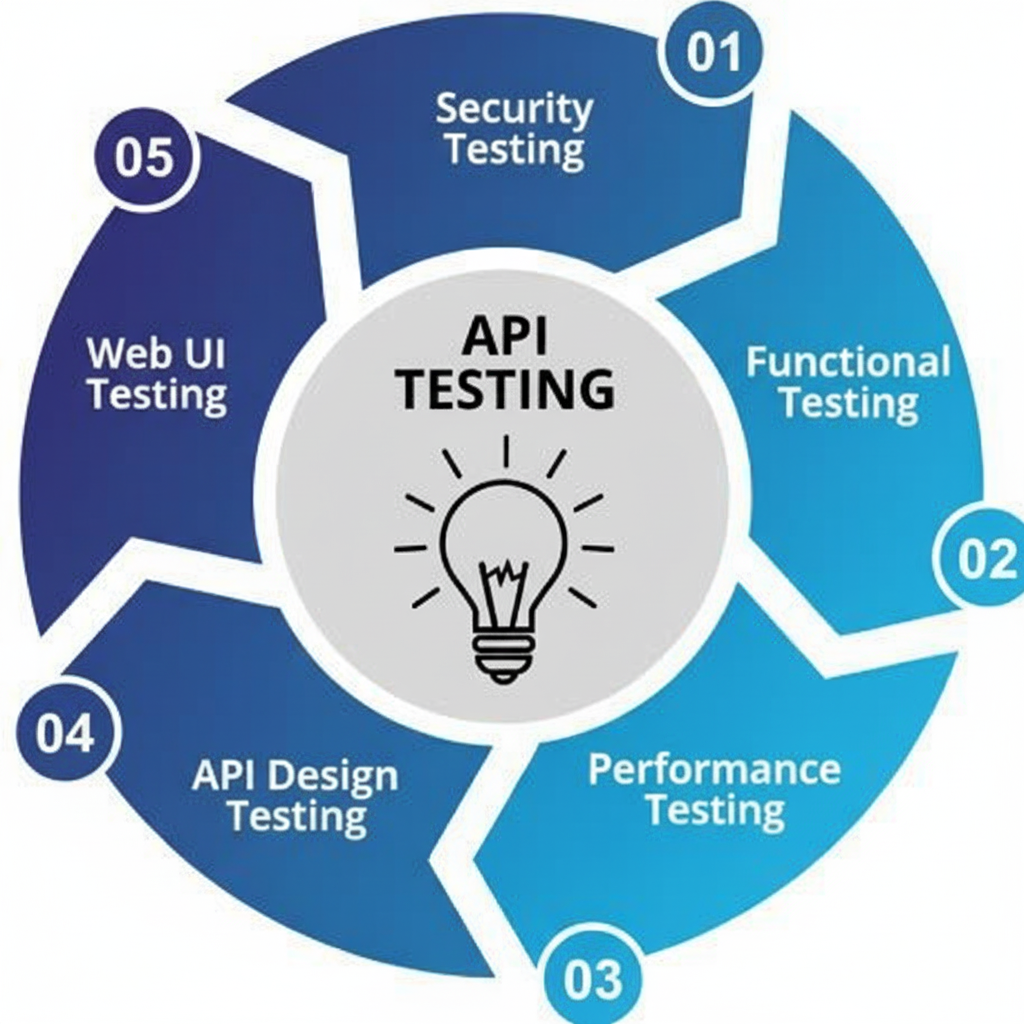

APIテストとは、APIの機能性、パフォーマンス、セキュリティを検証するプロセスのことで、APIが単にデータを正しく返すだけでなく、不正アクセス、データ漏洩、SQLインジェクション、不正アクセスなどの潜在的な脆弱性に対しても安全でなければならない。 クロスサイトスクリプティング(XSS).

APIの種類とテストの優先順位

すべてのAPIが同じであるわけではなく、異なるタイプのAPIは、セキュリティの必要性とテストの優先順位が異なる:

| APIタイプ | 特徴 | テストの焦点 |

|---|---|---|

| オープンAPI | 一般に公開され、認証は最小限または不要 | 高いセキュリティ優先度 |

| 内部API | 社内システムでコミュニケーションに使用 | セキュリティの優先度 |

| パートナーAPI | 特定のパートナーのみがアクセス可能 | 高いセキュリティとコンプライアンス |

| 複合API | 複数のAPIを組み合わせ、より複雑な構造になっている。 | 高機能優先 |

APIテストの主な目標

機能的精度

何よりもまず、APIが有効な入力に対して正しく応答し、期待される出力を提供することを検証することが重要だ。これにはHTTPステータスコード、レスポンスデータの形式、APIドキュメントとのデータの整合性のチェックが含まれる。

セキュリティの検証

セキュリティもAPIテストの重要な要素であり、認証方法(APIキー、OAuth、JWT)、データの暗号化、HTTPSを使用した安全な送信、SQLインジェクションやクロスサイトスクリプティング(XSS)を含む一般的な攻撃からの保護といった重要な側面を含む。

性能と信頼性

APIは高いトラフィック負荷に対応できなければならず、テストでは負荷の高い使用状況をシミュレートし、ストレス下でも問題なく動作することを確認する必要がある。また、不正使用を防ぐためにレート制限が行われていること、負荷がかかっても応答時間が許容範囲内に保たれていることを確認することも重要である。

APIテストのプロセス

試験準備

テストに入る前に、APIのドキュメントを確認し、適切なテスト環境をセットアップし、トークンやAPIキーなど必要なクレデンシャルをすべて集め、テストプロセスが円滑に進むようにすることが重要である。

機能テストの例

こんなツール ポストマン または cURL はAPIのテストによく使われる。以下は、APIをテストする方法である。 cURL:

# cURLを使ったGETリクエストの送信

curl -X GET ""\\\\

-H "Authorization:Bearer "\\\\

-H "Accept: application/json"

APIをテストする場合、200、404、500といった正しいHTTPステータスコードを返すことを確認し、返されるデータの構造が期待されるフォーマットと一致することを検証し、内部情報の漏洩を避けつつ、エラーメッセージがユーザーフレンドリーであることを確認することが重要である。

セキュリティ・テストの例

SQLインジェクション・テスト

輸入リクエスト

ペイロード = "' OR '1'='1"

url = f""

レスポンス = requests.get(url)

if "sql" in response.text.lower() or response.status_code == 500:

print("⚠️ 潜在的なSQLインジェクションの脆弱性を検出しました")

else:

print("✅ 入力検証を通過しました")

APIのテストを実施する際には、機密性の高いデータベースのエラーメッセージが決して返されないことを確認し、クエリの結果が悪意のある入力によって操作されないことを確認する。

APIテストにおける一般的なセキュリティリスク

APIをテストする場合、いくつかの一般的なセキュリティリスクに注意することが不可欠です。これには、APIが容易に推測可能なキーやパスワードを持つ弱い認証、APIが未サニタイズ入力による攻撃を受けやすくなる入力検証の欠如、機密情報が意図せずに公開されるデータ漏洩、APIがブルートフォース攻撃やサービス拒否攻撃を受けやすくなるレート制限の欠如、詳細なエラーメッセージがシステムの機密情報を明らかにする過度のエラー露出などが含まれます。

APIテストのための推奨ツール

| 工具 | 説明 | 最適 |

|---|---|---|

| 寡黙 | AIを活用したAPIセキュリティ・脆弱性分析ツール | 自動APIセキュリティテスト、脅威検出 |

| ポストマン | 包括的なAPIテストツール | 機能テスト、迅速な検証 |

| OWASP ZAP | オープンソースのセキュリティ・スキャナー | 脆弱性の検出 |

| バープ・スイート | 侵入テストツールキット | 高度なセキュリティ・テスト |

| JMeter | 負荷テストとパフォーマンス | 負荷テスト、ストレステスト |

| レストアシュアード | Javaベースの自動化ツール | 継続的インテグレーション(CI)テスト |

APIテストのベストプラクティス

APIテストを可能な限り徹底的に行うには、以下の手順に従ってください。 OWASP APIセキュリティトップ10 最も一般的な脆弱性を緩和するために、HTTPS を使用し、TLS 暗号化を設定して転送中のデータを保護し、必要なアクセスのみに制限して最小特権の原則を実装し、API に明確なバージョン管理戦略を採用し、古いバージョンを適切に非推奨にし、CI/CD パイプラインに自動テストを統合して継続的なセキュリティチェックを行い、定期的な侵入テストとセキュリティ監査を実施して脆弱性を積極的に発見し、対処する。