現代のサイバーセキュリティでは バイパスリンク バイパスリンクとは、攻撃者が通常のセキュリティチェックやフィルタリング、保護を回避して悪意のあるコンテンツを配信したり、検知を回避したりするためのURLやテクニックを広く指します。安全なリンクスキャナーをすり抜けるフィッシング攻撃であれ、メールゲートウェイを回避する細工されたURLであれ、攻撃者が悪用するセキュリティコントロールのバイパス脆弱性であれ、バイパスリンクを理解することは、セキュリティエンジニアや自動侵入テスト担当者にとって重要なスキルです。

この記事では、バイパスリンクの定義、実際の攻撃テクニックの図解、防御原則の説明、検出戦略のハイライトなど、すべて最新の研究と事実に基づいた証拠を紹介している。

バイパスリンクとは何か?

A バイパスリンク とは、通常、悪意のあるコンテンツからユーザーを保護するための検出、フィルタリング、セキュリティ制御を回避するために細工されたURLやハイパーリンクのテクニックのことです。これは複数の方法で起こり得る:

- リンク ブラックリストフィルターを回避 URL短縮ツールや複数のリダイレクトを使用する。

リンク 安全なリンク書き換えをバイパスする セキュアな電子メールゲートウェイで使用される。

細工された URL を悪用し、パーサーのバグを誘発することで、アプリケーション(電子メールクライアントやセキュリティー機能など)のセキュリティー保護をバイパスする。

攻撃者は、フィッシング・キャンペーン、マルウェアの配信、クレデンシャル・ハーベスティング、URLスキャン・システムの回避の一環として、バイパス・リンクを活用しています。

迂回リンク技術を使用する現代の脅威

URLラッピングとリライトの悪用

メールゲートウェイのようなセキュリティ製品は、クリック時に脅威がないかスキャンできるように、メッセージ内のURLを書き換えることがよくある。しかし、攻撃者は、一見合法的に見えるURLの背後に悪意のある宛先を埋め込むことで、この仕組みを悪用することができる。その結果、フィルター上では安全なリンクに見えても、被害者は書き換え後に悪意のあるペイロードにリダイレクトされることになる。

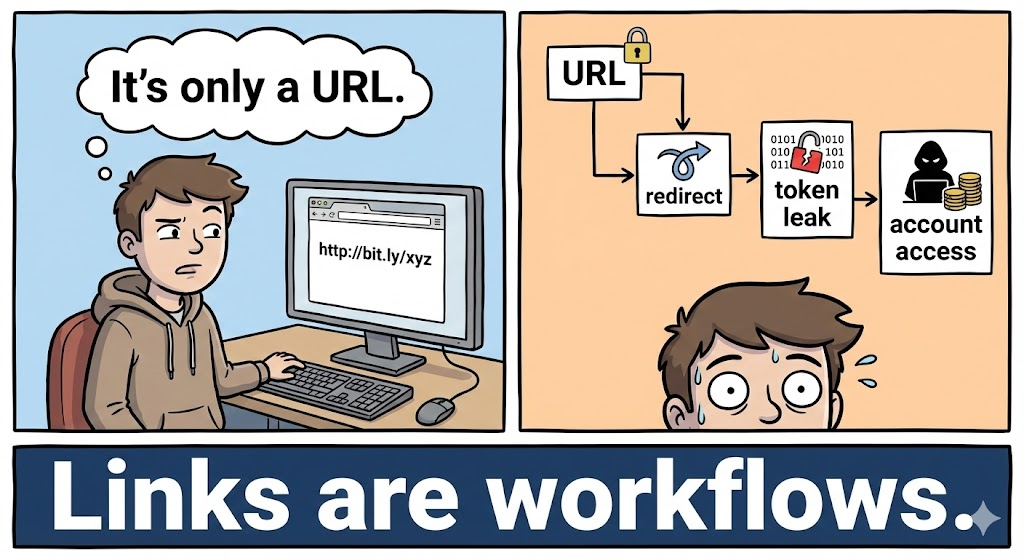

検知を逃れるためのURL短縮

URL短縮ツールは、最終的なペイロードドメインを隠すためによく悪用されます。セキュリティ・スキャナーは既知の悪質なURLのブラックリストを管理しているため、攻撃者はまだフラグが立てられていない短縮リンクを新たに生成し、フィルターを回避する可能性を高めることができる。

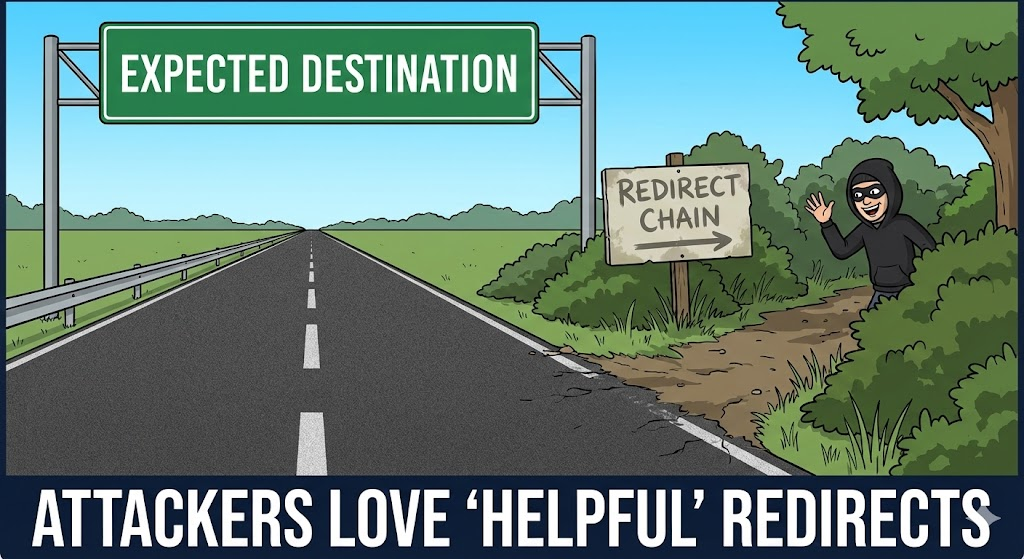

このテクニックはまた、攻撃者が複数のリダイレクトを連鎖させることを可能にし、自動化ツールがエンドポイントを追跡して検査することを難しくする。

パーサーまたはクライアントのセキュリティ・バイパスのエクスプロイト

迂回リンクの行動の中には、脆弱性を根拠とするものもある。例えば CVE-2020-0696Microsoft Outlookの解析バグにより、攻撃者は、OutlookのURL保護をバイパスする代替URIフォーマットを使用してURLを作成することができるため、電子メール内の悪意のあるリンクが不正に表示され、クリックすると実行される。

この種の悪用は、ロジックや解析の欠陥により、攻撃者がアプリケーションレベルの保護をバイパスするリンクをどのように細工できるかを示している。

バイパス・リンクのセキュリティ・リスク

迂回リンクにはいくつかの脅威がある:

| リスクカテゴリー | 例 | インパクト |

|---|---|---|

| フィッシングとクレデンシャル盗難 | 短縮リンクで偽装された悪意のあるリンク | ユーザーが偽サイトに認証情報を送信 |

| マルウェア配信 | リンクはURLフィルタを迂回してペイロードをダウンロードする | エンドポイントの侵害 |

| セキュリティ・コントロールの回避 | URLスキャン機能を回避するエクスプロイト | 悪意のあるコンテンツがネットワークに到達 |

| 評判の悪用 | リダイレクトホストとして使用される正規のサービスURL | 攻撃成功率の向上 |

攻撃者は、リダイレクト、難読化、タイミングベースの配信、条件付きルーティングといった迂回テクニックを組み合わせて、AIを搭載したスキャンのような高度な防御さえもすり抜けるようになっている。

攻撃者はどのようにリンクを難読化するか

セキュリティチームは、難読化がどのようにリンクバイパスを促進するかを理解すべきである。一般的な戦術は以下の通りです:

URL短縮

攻撃者は、BitlyやTinyURLなどのサービスを利用して、実際の送信先を隠している。ショートナーは本質的に悪意のあるものではないため、セキュリティ・ツールはデフォルトではフラグを立てないかもしれない。

マルチレイヤー・リダイレクト・チェーン

一連のリダイレクトはスキャナーを混乱させる可能性がある。各ホップは、最終的に悪意のあるランディングページにつながる前に、良性のドメイン上にある可能性があります。

スキャナーの条件付きリダイレクト

攻撃者の中には、スキャナーやボットにはクリーンなコンテンツを配信するが、ユーザーエージェント、地理的位置、タイミングなどに基づいて、実際のユーザーには悪意のあるコンテンツを配信する者もいる。

これらの難読化はしばしば連動するため、深く分析しない限り自動検出は難しい。

実例メールゲートウェイのバイパス

メールセキュリティゲートウェイは、ユーザーを保護するためにリンクを書き換え、検査します。例えば

- ユーザーはリンク付きの電子メールを受け取る。

- セキュリティ・ゲートウェイは、リンクを安全なスキャンURLに書き換える。

- クリックすると、ゲートウェイはスキャンし、送信先を許可またはブロックする。

しかし、攻撃者は、スキャナーにリンクを信頼するよう誤解させるような、すでに書き換えられたり難読化されたURLを埋め込んだり、ブラックリストが更新されるよりも早くリンクを回転させたりすることで、これを回避することができる。

その結果、ユーザーは安全だと思われるリンクをクリックしても、最終的には悪意のあるペイロードに到達することになる。

検知と防御戦略

バイパスリンク攻撃から守るために、防御側は次のことを行うべきである:

エンドポイントと電子メールのセキュリティ強化

- 完全なリダイレクトチェーンを追跡する高度なURL分析を使用します。

- ブラックリストだけに頼るのではなく、難読化された指標を検出するAI/MLベースのスキャナーを導入する。

- スキャナーの動作と実際のユーザーナビゲーションとのミスマッチをログに記録し、分析する。

ユーザー・アウェアネスとフィッシング・シミュレーション

フィッシングのシミュレーションとトレーニングにより、ユーザーは偽装されたリンクや操作されたリンクを認識することができる。

評判と行動分析

フラグリンク

- 複数のリダイレクトを使用する

- 最近作られ、寿命が短い

- 異常な符号化パターンを含む

行動異常検知は、リンクがまだ悪質であることがわかっていなくても、悪意を発見するのに役立つ。

攻撃と防御のコード例バイパス・リンク・テクニックの実際

以下はその例である。 実際のバイパスリンク攻撃パターン4つ 対応する 防御的検知または軽減コードフィッシング・キャンペーン、マルウェアの配信、セキュリティ・コントロールの回避などでよく見られる。

攻撃例1:メールフィルターを回避するためのURL短縮ツールの悪用

攻撃者は、URL短縮サービスを利用して最終的な悪意のある送信先を隠し、リンクがブラックリストベースのフィルターを回避できるようにしている。

攻撃(悪意のある短縮リンク)

テキスト

裏では、短縮URLはリダイレクトされる:

テキスト

https://login-secure-update[.]example/phish

メールゲートウェイは、レピュテーションが追いつくまで、短縮ドメインを低リスクとして扱うことが多い。

防衛リダイレクトチェーンの解決と検査(Python)

パイソン

輸入リクエスト

def resolve_url(url):

response = requests.get(url, allow_redirects=True, timeout=10)

response.url、response.historyを返す

final_url, chain = resolve_url("")

print("最終URL:", final_url)

print("リダイレクトホップ:")

ホップ・イン・チェーン

print(hop.status_code, hop.url)

ディフェンスの価値

- を強制的に検査する。 最終目的地最初のホップだけでなく

- ショートナーではなく、解決されたドメインに対するポリシーの実施を可能にする

攻撃例2:スキャナー回避のための多層リダイレクト・チェーン

攻撃者は、悪意のあるペイロードに到達するまでに複数の良性リダイレクトを連鎖させ、スキャナーを疲弊させたり混乱させたりする。

攻撃の流れ

テキスト

Eメールリンク ↓ ↓ ↓ <https://malicious-dropper.example/payload>

スキャナーによっては、1ホップか2ホップで止まってしまうものもある。

ディフェンスリダイレクトの深さのしきい値の強制

パイソン

def check_redirect_depth(response, max_hops=3):

len(response.history) > max_hops:

偽を返す

真を返す

r = requests.get("", allow_redirects=True)

if not check_redirect_depth(r):

print("ブロックされました:過剰なリダイレクトの深さが検出されました")

ディフェンスの価値

- 疑わしいリダイレクト動作のフラグ

- リダイレクト・ロンダリングを利用したフィッシング・キットに効果的

攻撃例3:条件付きバイパスリンク(ボット対人間の検出)

攻撃者は、User-Agentやヘッダーに基づいて、スキャナにはクリーンなコンテンツを提供するが、実際のユーザーには悪意のあるコンテンツを提供する。

攻撃(サーバーサイドロジック)

パイソン

from flask import Flask, request

app = Flask(**名前**)

app.route("/リンク")

def bypass():

ua = request.headers.get("User-Agent", "")

ua.lower()に "curl "または "scanner "が含まれている場合:

return "当サイトへようこそ"

return ""

セキュリティー・スキャナーには良性のコンテンツが表示され、ユーザーはリダイレクトされる。

ディフェンスマルチ・プロファイル・フェッチ

パイソン

ヘッダー = [

{User-Agent":"Mozilla/5.0"}、

{User-Agent":"curl/8.0"}、

{User-Agent":"SecurityScanner"}。

]

for h in headers:

r = requests.get("", headers=h)

print(h["User-Agent"], r.text[:80])

ディフェンスの価値

- 一貫性のない応答を検出

- 迂回リンクで使用される条件付き配信を公開

攻撃例4:URLエンコーディング&パーサー混乱バイパス

攻撃者は、エンコーディングのトリックを使用して、システム間で一貫性のないURL解析を悪用する。

攻撃(暗号化されたバイパスリンク)

テキスト

https://example.com/%2e%2e/%2e%2e/login

フィルターによっては、ブラウザやサーバーとは異なる方法でURLを正規化するものもある。

防衛正規URLの正規化

パイソン

from urllib.parse import unquote, urlparse

def normalize_url(url):

parsed = urlparse(url)

normalized_path = unquote(parsed.path)

return f"{parsed.scheme}://{parsed.netloc}{normalized_path}"

url = "<https://example.com/%2e%2e/%2e%2e/login>"

print(normalize_url(url))

ディフェンスの価値

- パーサミスマッチの悪用を防ぐ

- WAF、プロキシ、メールセキュリティパイプラインに不可欠

セキュアリンクの代替案とセーフバイパスの使用例

すべてのバイパスリンクが悪意があるわけではない。例えば、セキュアなバイパスリンク( サイン入り または トークン化 URL)は、保護されたコンテンツへの一時的なアクセスを許可する一方で、アクセスを許可する前に署名と有効期限切れトークンをチェックする。

適切に実装されたバイパスリンクには、以下のようなものがある:

- 推測を防ぐためのサーバー署名付きトークン

- 有効期限タイムスタンプ

- 失効サポート

これらの仕組みは、利便性とセキュリティのバランスが取れており、コンテンツ配信のワークフローで合法的に使用されている。

セキュリティ・ツールでURLを扱う際のベスト・プラクティス

セキュリティチームは、以下のことを確認する必要がある:

- URL 解析エンジンは、以下のような URL を取得し、検査する。 最終的なランディングページの目的地 最初のホップだけでなく

- リダイレクト・チェーンは、セキュリティー判断の前に完全に解明される。

- 繰り返されるドメイン変更、ホモグリフ・ドメイン、サーバーによる条件付きコンテンツ配信など、疑わしいパターンはログに記録され、ブロックされる。

- 脅威インテリジェンス・フィードとの統合により、急速に変化するバイパス技術の検出を強化。

結論

A バイパスリンク それは単なる近道ではない。 安全保障の戦場 攻撃者は、難読化、リダイレクト、または解析ロジックの悪用の層の背後に悪意のある意図を隠します。フィッシングやマルウェアの配信、アプリケーションの脆弱性の悪用など、バイパスリンクはセキュリティ保護を大きく損なう可能性があります。

効果的なディフェンスには 多層分析静的なブラックリストや単純な文字列マッチングだけでなく、レピュテーション、行動インジケータ、リダイレクトの解明、AI主導の検知を組み合わせることで、セキュリティチームは日々進化するリンクバイパスの脅威に先手を打つことができます。攻撃者のテクニックを理解し、厳格な検出ポリシーを適用することで、セキュリティチームは進化し続けるリンクバイパスの脅威に先手を打つことができます。