CSRF トークンの不一致は、HTTP リクエストで送信されたアンチフォージェリ・トークンが、サーバがユーザのセッションに期待するトークンと一致しない場合に発生します。実際には、この不一致はリクエストがユーザからの正当なものでないというシグナルになります。 クロスサイトリクエスト forgery攻撃)、あるいは、ユーザビリティとセキュリティの両方を危険にさらすような深刻な実装や設定の失敗を指摘している。

現代のセキュリティ・エンジニアは、以下のことを理解している。 CSRFトークンの不一致 は、些細なフォームポストの失敗を防ぐためだけのものではない。それは、セッションの誤設定、キャッシュの異常、プロキシ層の干渉、SPA/POSTの不具合など、微妙だが強力な指標を認識することだ。API トークンのギャップ、あるいは進行中の攻撃。

認証セッション、API、またはSPAを使用してウェブアプリを構築または保護する場合、または自動化された脆弱性スキャン/ CIパイプラインを実行する場合、以下を習得する必要があります。 CSRFトークンの不一致 をカテゴリーとして分類することで、検出と修復の両方の態勢をシャープにすることができる。

CSRFトークンの不一致がセキュリティ・エンジニアにとって重要な理由

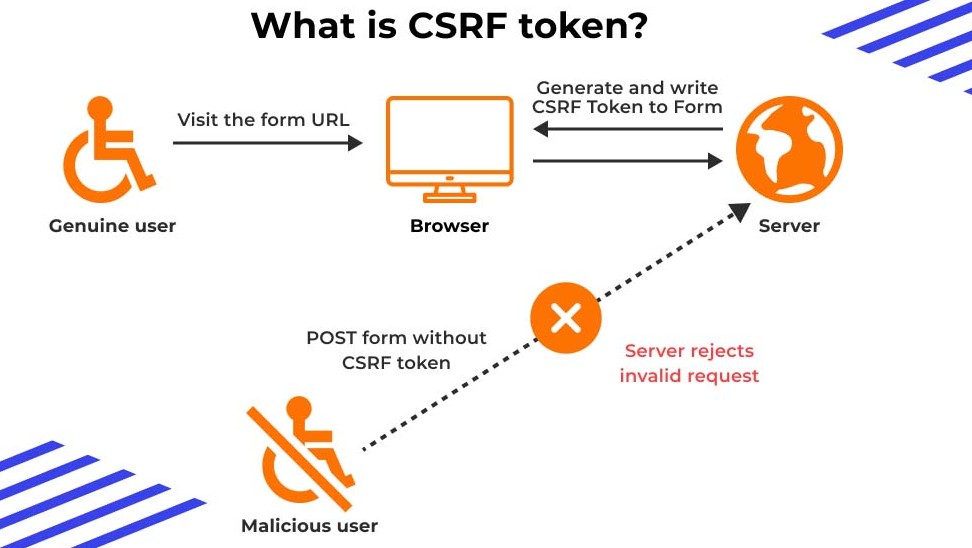

クロスサイト・リクエスト・フォージェリ(CSRF)とは、ユーザがウェブ・アプリにログインし、攻撃者がブラウザを騙して、ユーザのセッション・コンテキストから来たリクエストをサイトが信頼するように送信させるというものです。最もよく設計されたシステムでは、サーバで生成されたセッションバインド CSRF トークンを検証することで、その信頼が破られます。トークンが一致しない場合、「トークン不一致」エラーが発生します。

しかし、実務家のレンズから見れば、そうだ:

- トークンの不一致は、良性のエラー(「なぜフォームを送信できないのか??」というユーザーからの苦情)に見えるかもしれませんが、セッション処理の不具合、不正なクッキー/SameSiteフラグ、不適切なキャッシュ、あるいは気付かない悪意のあるリクエストなど、より深い問題を露呈しているかもしれません。

- 例えば、403/419 レスポンスとして表示され、状態を変更するエンドポイントが保護されているが、おそらく部分的にしか保護されていないこと、あるいは、保護が誤って設定されているか、バイパス可能であることが明らかになる。

- DevOpsの観点からは、ログの頻繁な不一致は、ユーザーの信頼を低下させたり、新たな攻撃ベクトルへの扉を開いたりするリグレッション(例えば、リバースプロキシが変更された、CDNが古いページをキャッシュした、セッションドライバが変更された)を指し示すかもしれない。

- AI主導の自動化パイプラインでは、ミスマッチエラーをキャプチャして分類することで、正常なフローと異常なフローのモデルを構築し、ドリフトや悪用の可能性を事前に警告することができます。

このように、 CSRFトークンの不一致 単なるバグではなく、ディフェンスとオフェンスの双方にとって視界を確保するためのテコなのだ。

CSRF保護ワークフロー

ミスマッチを効果的に診断するには、CSRFがどのように実装されているかをエンド・ツー・エンドでマッピングする必要がある。

トークンのライフサイクル

- ユーザがページをロードしたりセッションを開始したりすると、サーバは暗号的にランダムで予測不可能な CSRF トークンを生成します。

- サーバーはトークンを保存する(セッション・ストア、クッキー・ストア、またはステートレス・アーキテクチャでは暗黙的に)。

- トークンはクライアントのペイロードに埋め込まれます:フォームのhidden 、カスタムヘッダ(例.

X-CSRF-TOKEN)、またはダブルサブミットのクッキーを使用します。 - 状態を変更するリクエスト(POST、PUT、DELETE)が到着すると、サーバーは検証を行う:

- トークンがリクエストに存在し、かつ

- それは、保存されているセッションまたは期待値と一致する。

- 検証に失敗した場合 → "CSRF token mismatch" → リクエストが拒否される(403/419) またはフラグが立てられる。

最近のSPA/APIでは:

- クッキー

SameSite=ストリクト/ラックス,セキュア,HttpOnlyフラグはクレデンシャルの盗難防止に役立つ。 - ダブルサブミット・クッキー・モデル:クッキーにトークンを保存 そして ヘッダ/ボディで送信された場合、サーバーはその両方を比較する。

- ステートレスJWT/CSRFトークンパターンは、セッションストアではなくHMAC署名を埋め込む。 wiz.io+1

トークンがどこで生成され、どこに保存され、チェックされるかを正確に理解することは、ミスマッチの失敗を突き止める上で非常に重要である。

CSRFトークン不一致エラーの根本原因

以下は、最も頻度の高い原因をまとめた表である。 CSRFトークンの不一致 どのようにトリアージするか

| 根本原因 | 診断信号 | クイックフィックス |

|---|---|---|

| セッションの有効期限 / トークンの再生成 | 非アクティブの後、ユーザーがミスマッチを見る | セッションのTTLを増やすか、ログイン時にトークンをリフレッシュする |

| キャッシュされたフォーム/htmlに古いトークンが含まれている | トークンの値がライブ・セッションと一致しない | フォームのキャッシュを無効にする。 キャッシュ制御 ヘッダー |

| AJAX/SPAでトークン・ヘッダが見つからない | Fetch/Axiosリクエストはヘッダーなしで成功。 | すべてのリクエストにトークン・ヘッダ(例、 X-CSRF-TOKEN) |

| クッキーのドメイン/サブドメインの設定ミス | トークン・クッキーが送信されない、またはサブドメイン間でセッションが不一致 | クッキーのドメインを揃え、同じオリジンまたはSANサブドメインを確保する。 |

| SameSite/セキュア/HttpOnlyの設定ミス | CSRFクッキーがクロスサイトコンテキストで送信されず、ミスマッチを引き起こす | 用途 SameSite=ラックス または 厳しい, セキュア もしHTTPSなら、クロスサイトフローを文書化する |

| リバースプロキシ、ロードバランサ、CDN干渉 | トークンの不一致はプロキシ層の背後のみ | プロキシがヘッダを転送するようにし、トークンを除去するキャッシュを無効にする。 |

| 予期せぬタイミングでトークン再生 | 同じセッションで複数のトークンが生成され、ブラウザが古いトークンを使用する。 | フォームごとにCSRFトークンを再生成しない。 |

| ブラウザの拡張機能/クッキー/スクリプトのブロック | トークン・クッキーが作成されない/読み込まれない | ユーザーにサイトをホワイトリストに登録するか、干渉する拡張機能(アドブロッカーなど)を無効にするよう求める。 |

この表は、SIEMやペンテストの出力で不一致のログを見たときの診断用カンニングペーパーとして役立つはずだ。

フレームワークとプラットフォームのディープダイブ

では、人気のあるフレームワークがCSRFをどのように実装しているのか、そしてどこを見てみよう。 CSRFトークンの不一致 しばしば表面化する。

ララベル(PHP)

Laravelは トークン不一致例外 トークンの検証に失敗したとき。 ブライト・セキュリティ+1 典型的な問題: セッション・ドライバー 誤った設定、古いトークンを埋め込んだキャッシュされたビュー、欠落したトークン 。 タグを付けている。

スニペット(AJAXセットアップ):

// ブレード・テンプレート・ヘッダー内

ジャンゴ(パイソン)

Django は CsrfViewMiddleware そして {% csrf_token %}. テンプレートタグを使用します。よくある落とし穴:ビューが正しく装飾されない、AJAXが送信されない X-CSRFTOKEN ヘッダーを使用する、 csrf_trusted_origins セットミス。

スニペット:

{% csrf_token %}.

</form

fetch('/update-profile', {

メソッド: 'POST'、

ヘッダ:{

'X-CSRFToken': getCookie('csrftoken')、

'Content-Type': 'application/json'

},

body:JSON.stringify({name: 'Alice'})

});

</script

ノード/エクスプレス(JavaScript)

使用 サーフ ミドルウェア クッキーパーサー.クッキーが転送されなかったり、CSRFトークン・ヘッダが見つからない場合、トークンの不一致がよく起こる。

スニペット:

const express = require('express');

const csurf = require('csurf');

const cookieParser = require('cookie-parser');

const app = express();

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => { }.

res.render('sendForm', { csrfToken: req.csrfToken() });

});

app.post('/process', (req, res) => { // csurfはトークンを自動的に検証します。

// csurfはトークンを自動的に検証します

res.send('Success');

});

SPA / APIバックエンド

シングルページのアプリやAPIファーストのアーキテクチャでよくあるミス:最初のトークンエンドポイントをリクエストしていない(例. /クッキー)、または前のセッションのトークンを使用する。

"私は最終的にそれを動作させることができました...まず、あなたはsanctumデフォルトのcsrfエンドポイントにGETリクエストを行う必要があります...そして、手動でクッキーの値を持つヘッダX-XSRF-TOKENを追加します。"Reddit

この認識があれば、トークンのライフサイクルを適切に検証するために自動化を調整することができる。

侵入テストとハンティング CSRFトークンの不一致

ペンテスターやセキュリティ・エンジニア向け、 CSRFトークンの不一致 それは単なる防御メカニズムではない。これを偵察/攻撃のベクトルに変える方法を紹介しよう。

- スキャン・エンドポイント 状態を変更する操作 (POST、PUT、DELETE) を実行する。レスポンスに注意してください:403/419はしばしばCSRF防御が発動したことを示す。

- 自動ファジングトークンなし、無効なトークン、前のセッションのトークンでリクエストを送信する。レスポンスの挙動(200と403)を比較し、保護されていないエンドポイントをマッピングする。

- セッション・ハイジャック・チェイニング:トークンの不一致がクッキーのドメインが異なるかトークンがリサイクルされたときだけ発生するとすると、セッションの固定化、プロキシのヘッダの上書き、あるいは CSRF を回避するためのリバースプロキシの誤転送を悪用することができます。

- プロキシキャッシュ・ポイズニング・ベクター:キャッシュされたHTMLに古くなったトークンが含まれ、負荷分散されたユーザーがそれを再利用する場合、別のユーザー・セッションで有効なトークンを再現することができます。

- UIフローを利用する:もしそれがミスマッチを引き起こせば、トークンのチェックが存在することがわかる。 次のステップ: トークンの欠落/反射の脆弱性、あるいは SameSite バイパスを試みる。

スクリプトの骨格例(Python):

輸入リクエスト

セッション = requests.Session()

#ステップA:CSRFトークンで初期ページを取得する

resp = session.get("")

トークン = parse_token(resp.text)

# ステップB: トークンなしで状態変化を送信する

bad = session.post("", json={'name':'Evil'})

print("Response code (no token):", bad.status_code) #は419/403を期待する。

#ステップC:トークンで送信する

good = session.post(""、

headers={'X-CSRF-TOKEN': token}、

json={'name':'Evil'})

print("Response code (with token):", good.status_code) # expect 200

応答が成功と不一致の間で切り替わっていることを示すログは、設定ミスの高信号である。

Penligent.aiによる自動検出と修復

最新のセキュリティチームは、自動化とAIを統合して、回帰、脆弱性、ドリフトを検出する。 ペンリジェント が入る。

プラットフォーム統合

ペンリジェントのインテリジェント・ペンテスト・プラットフォームは、以下を含むCSRF関連の欠陥の検出を自動化します。 CSRFトークンの不一致.Penligentは、認証フローをクロールし、トークンのライフサイクルを追跡し、不正なトークンや存在しないトークンのバリアントをインジェクションし、その結果を関連付けて実用的な調査結果を生成します。機械学習による異常検知とルールベースの検証を組み合わせることで、Penligentはトークンのミスマッチが発生するエンドポイントを特定します。 イン・プロダクション またはCIのみの環境。セキュリティ・エンジニアは、「頻繁に発生するトークンの不一致」によってフィルタリングし、修正に値するフローに優先順位をつけることができる。

ワークフロー例

CI/CDパイプラインにPenligent.aiを統合し、各ビルドがすべての状態変化エンドポイントのスキャンをトリガーするようにします。不一致が発生すると、Penligentはエンドポイント /api/v1/settings応答コード 419、トークン欠落ヘッダ、トークン付きの同じリクエストは200を返す。リクエスト/レスポンスのダンプ、curl-replay、改善提案(「X-CSRF-TOKEN ヘッダセットとクッキーのドメインが一致していることを確認する」など)が添付されます。時間が経つにつれて、ベースラインのメトリクス(不一致の頻度、公開された新しいエンドポイント)を獲得し、ダッシュボードのメトリクスを介してドリフトを監視することができます。つまり、次のようなリアクティブなデバッグから移行することになります。 CSRFトークンの不一致 エラーを未然に防ぐ。

エンジニアリングのベストプラクティスとハードニングのチェックリスト

以下は、開発チームとセキュリティ・チームの両方が、以下のような脆弱性をチェックするためのチェックリストです。 CSRFトークンの不一致.

- トークン生成:セッション(または変更可能なフォーム)ごとに1つ、暗号的にランダム。

- トークンの検証:リクエストトークンとセッションまたはダブルサブミットクッキーを比較する。

- クッキーポリシー設定する

セキュア,HttpOnly,セイムサイト=ストリクト(またはラックス必要に応じて)。 - フォームとSPAの統合:すべての状態変更リクエストにトークン (隠しフィールドまたはヘッダー) が含まれていることを確認します。

- キャッシュ制御:トークンを埋め込んだHTMLフォームやページをキャッシュしない。

- プロキシ/ロードバランサー:ヘッダー転送を維持し、クッキーを削除しないようにし、サブドメインのルーティングを調整する。

- CI/自動テスト:ビルドパイプラインにトークン不在、stale-token、double-submitテストを含める。

- モニタリング:CSRF token mismatch "とラベル付けされた403/419ログをキャプチャし、エンドポイントと頻度で集計する。

- リグレッションアラート:配備後にミスマッチ率が急上昇した場合、調査を開始する(コンフィグドリフトの可能性あり)。

- ドキュメンテーションとトレーニング:開発者とフロントエンドエンジニアが、SPAでトークンをどのように取得/通過させるべきかを確実に理解できるようにする。

スニペット(Nginxのプロキシヘッダ転送):

location / {

proxy_pass ;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

# クッキーヘッダが転送されるようにする

proxy_set_header Cookie $http_cookie;

proxy_pass_request_headersをオンにします;

}

コード例集

以下は、回避と検出のための技術的な実例である。 CSRFトークンの不一致.

Laravel AJAXの例

"。

Django フェッチの例

<body>

<script>

function getCookie(name) {

let v = document.cookie.match('(^|;)\\\\s*' + name + '\\\\s*=\\\\s*([^;]+)');

return v ? v.pop() : '';

}

fetch('/api/update-profile', {

method: 'POST',

headers: {

'X-CSRFToken': getCookie('csrftoken'),

'Content-Type': 'application/json'

},

body: JSON.stringify({ email: '[email protected]' })

}).then(res => {

if (res.status === 403) {

console.error('CSRF token mismatch or missing');

} else {

return res.json();

}

});

</script>

</body>

ノード/エクスプレス・スニペット

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => {

res.render('form', { csrfToken: req.csrfToken() });

});

app.post('/submit', (req, res) => { { res.send('フォームの送信に成功しました。

res.send('Form submitted successfully');

});

Pythonログ・パーサーによる不一致イベントの解析

インポート

pattern = re.compile(r'CSRF token mismatch error on endpoint (\S+)')

with open('app.log') as f:

for line in f:

m = pattern.search(line)

if m:

print('Mismatch detected:', m.group(1))

ゼロ・トラストとAI主導の自動化時代のCSRF

マイクロサービス、SPAの分離、AIによるスキャン、ゼロトラスト設計など、アーキテクチャが進化するにつれて、CSRF防御のパラダイムも変化する。

- ゼロ・トラスト・ネットワーク CSRF トークンは依然として検証されなければならないが、よりきめの細かい ID アサーションや OVF(One-Time Value)パターンと組み合わされることが多い。

- SameSiteクッキーの採用 ブラウザによって CSRF ベクターはいくつか減りますが、それでもレガシーフロー、クロスオリジン API 呼び出し、サードパーティ認証フロー(OAuth/OIDC)を処理する必要があります。

- AIによる脆弱性スキャナー 数百のエンドポイントにまたがるトークンの不一致を継続的に検出し、不一致率の急上昇、トークンの再利用パターン、エンドポイントの異常な動作などの異常を検出します。

- 自動修復例えば、"トークン率がベースラインを下回る "ということは、フロントエンドのコードが変更され、トークンがインジェクションされたことを示すかもしれない。

結論

CSRFトークンの不一致 しかし、セキュリティエンジニアにとっては、セッションの誤設定、プロキシやキャッシングの障害、フロントエンドのトークン処理の誤配線、あるいは、ライブ攻撃の兆候を明らかにする戦略的な指標です。トークンのライフサイクルを深く理解し、自動化にチェックを統合し、強固なエンジニアリングプラクティスを採用することで、トークンの不一致をフラストレーションログから実用的な防御テレメトリに変えることができる。