ctfのAI」というフレーズは目新しさを失い、実際のセキュリティ業務が行われる場所に入り込んでいる。AIファーストのイベントやデータセットは、現在、プロンプト・インジェクション、ジェイルブレイク、Webエクスプロイトに対してエージェントをテストし、政府プログラムは自律的なトリアージやパッチ適用に資金を提供している。セキュリティ・エンジニアであれば、エージェントを試すかどうかが問題なのではなく、エージェントのアウトプットをいかに再現可能で、監査可能で、エンジニアリングに渡す価値のあるものにするかが問題なのだ。Hack The Box、SaTMLのLLM CTF、DARPAのAIxCCといった最近のコンペティションは、何がうまくいき何が失敗するか、そして、単に大きなモデルではなくオーケストレーションが針を動かす場所について、私たちに厳しいシグナルを与えてくれる。(HTB - キャプチャー・ザ・フラッグ)

現在の "ctf ai "のシグナルは、誇大広告が示唆するよりも明確である。

まずは行動を促す場に目を向けよ。ハック・ザ・ボックス ニューログリッドAIをテーマとしたCTFは、研究者や実務者を明確に対象としたもので、おもちゃのパズルではなく、現実的な制約の下でエージェントの信頼性を探るように設計されたシナリオが用意されている。AIをテーマにしたトラックは、主流のセキュリティ会議やAIビレッジのエコシステムにも登場している。ノートブックやウォークスルーは、古典的な暗号を解くだけでなく、LLMのレッドチームに焦点を当てている。ノートブックやウォークスルーは、古典的な暗号を解くだけでなく、レッドチームのLLMに焦点を当てている。その結果、"楽しいチャレンジ "の福袋ではなく、チームが行動できるエージェントの故障や防御のための語彙が生まれた。(HTB - キャプチャー・ザ・フラッグ)

SaTMLの LLM CTF 防御者はガードレールを設置し、攻撃者はシステムプロンプトから隠された秘密を引き出そうとする。データセットには現在、72の防御にわたる144k以上の敵対チャットが含まれている。データセットには現在、72のディフェンスにまたがる144k以上の敵対的なチャットが含まれている。このスケールが重要なのは、本番のアシスタントやコパイロットが再び目にすることになる故障モードやバイパスパターンを捉えているからだ。攻撃と防御が標準化され、再生可能であるため、アドホック・レッドチーミングよりも、アンチ・プロンプト・インジェクションのトレーニング対象として適している。(スパイラブCTF)

その一方で DARPAのAIxCC 準決勝と決勝ラウンドでは、不完全ながらも自動パッチ適用率が示され、自律的なトリアージと修復への道がもはやSFではないことが証明された。メディアは、実際の脆弱性の発見とパッチのパフォーマンスに焦点を当て、最終選考に残った企業は、コンテストの枠を超えて採用できるツールをオープンソース化している。セキュリティ機関にとっての教訓は、「人間に取って代わる」ことではなく、「ロングテールを以前よりも速く自動でハード化する」ことであり、「人間に斬新なチェーンをドライブさせる」ことである。(アクシオス)

CTF AI」が今日実際にできること

公開された実験や報告書を通じて、エージェントは、構造化された入門レベルのタスク(ディレクトリの列挙、テンプレート化されたインジェクション・プローブ、基本的なトークンの誤用、一般的なエンコーディング)、特にプランナーが既知のツールにルーティングできる場合に、その能力を示す。それでも不得意とするのは、チェックポイントなしの長時間の総当たり作業、認知的飛躍を必要とする複雑な反転作業、相関性に欠けるノイズの多いマルチツール出力などである。他のベンチマーク(例えば、NYUのCTFセット、InterCode-CTF)では、性能がデータセットの構造とオーケストレーションに大きく依存することが確認されている。一貫しているのは、エージェントは コーディネーション そして 証拠規律 CTFのボード1枚を越えて役に立つようになるために。(インフォセック・ライトアップ)

もし「ctf ai」に組織内で価値を出荷させたいのであれば、確立されたテスト言語に固定させることだ。 NIST SP 800-115 (技術試験と証拠処理)と OWASP ウェブ・セキュリティ・テスト・ガイド (フェーズベースのウェブテスト)は、エンジニアリングと監査がすでに話している制御方言を与えてくれる。成果物はハイライト・リールではない。 再現可能な攻撃チェーン GRCチームが認識しているコントロールにマッピングされた、追跡可能な成果物。(はいチャット)

ctf ai」を信じさせる実用的なオーケストレーション・モデル

ほとんどのエージェントのデモに欠けているのは、天才的なプロンプトではなく、配管です。ワークフローを4つのレイヤ(インテント・インタプリタ、プランナ、エクゼキュータ、エビデンス/レポーティング)として扱い、セッションの状態、トークン、制約がツール間で漏れないようにします。

最小限の具体的なプラン(例示)

を計画する:

目的:「HTB/PicoCTF(簡単なウェブ):管理者/デバッグの発見、セッション固定/トークン再利用のテスト、HTTPトレースとスクリーンショットの取得、NIST/ISO/PCIへのマッピング」。

スコープにマッピングする:

allowlist_hosts:["*.hackthebox.com", "*.htb", "*.picoctf.net"].

no_destructive: true

制約

rate_limit_rps:3

respect_rules: true

ステージ

- recon: { アダプター:[subdomain_enum, tech_fingerprint, ffuf_enum] }.

- verify: { アダプタ:[セッション_fixation、token_replay、nuclei_http、sqlmap_verify]}。

- crypto: {アダプタ:[crypto_solver, known_cipher_patterns] } を使用する。

- forensics: { アダプタ:[file_carver, pcap_inspector] }。

- エビデンス: {キャプチャ: [http_traces、スクリーンショット、token_logs] }。

- レポート

出力:[exec-summary.pdf、fix-list.md、controls.json]。

map_controls:["NIST_800-115","ISO_27001","PCI_DSS"]

これは似非学術的なものではなく、1週間後にプランを再実行し、成果物を差分化するためのものだ。ソーシングの課題には ハック・ザ・ボックス そして ピコシーティーエフ というのも、これらは十分に文書化されており、ラボモードで自動化しても法的に安全だからである。(HTB - キャプチャー・ザ・フラッグ)

物語る前の証拠

エンジニアリングが修正する発見には、3つの特性がある:再現可能なステップ、機械解析可能なトレース、そして誰かが議論できるインパクトのある物語である。この正規化されたオブジェクトが、成果物の隣に格納されていることを考えてみよう:

{

"id":"pf-ctf-2025-0091"、

"title":"title": "/admin/session でトークンの再利用が許可された"、

深刻度", "高":「高」、

"repro_steps":[

"Obtain token T1 (user A, ts=X)"、

「ヘッダを細工して /admin/session で T1 をリプレイする、

200 + 管理者クッキーの発行を観察する", [ "トークン T1 を取得する(ユーザ A)。

],

「エビデンス」:{

"http_trace":"evidence/http/trace-0091.jsonl"、

"screenshot": "evidence/screenshots/admin-accept.png":"evidence/screenshots/admin-accept.png"、

"token_log":"evidence/tokens/replay-0091.json"

},

"影響":「特権境界のバイパス、潜在的な横方向のデータアクセス、

"コントロール":{

"nist_800_115":[認証メカニズムのテスト」]、

「ISO_27001」:[A.9.4 アクセス制御」]、

「PCI_DSS」:[8.x 認証とセッション」]。

},

"remediation":{

"priority":"P1",

"actions":[

「トークンをデバイス/セッションコンテキストにバインドする、

「Nonceベースのリプレイ保護(Nonce-based replay protection)」、

「短いTTL + サーバー側の無効化"(Short TTL + Server-side invalidation)

],

"検証":"リプレイは401を返し、更新されたトレースを添付する"

}

}

これをパイプラインにドロップし、実行をまたいで差分を取り、"done "をチェックボックスではなく検証条件として扱うことができる。

重要な結果:何を測定し、なぜ測定するのか

短いアジェンダが支配する: 最初の有効チェーンまでの時間 (最初のフラッグだけでなく)、 証拠の完全性 (トレース+スクリーンショット+トークンのライフサイクル)、 しんごうたいノイズ (チェーンは少ないが強い)、 再現性 (パッチの後に "run "を押してデルタを得ることができるか)、そして 人的介入 (ツールでは証明できないため、何段階まで人間が行う必要があるか)。エージェントの実力を、キュレーションボード上の解答数だけで測定するのは誤解を招く。

ここで、「ctf ai」にオーケストレーションを加えた場合の利点を明確にするコンパクトな比較を紹介しよう:

| 寸法 | 手動スクリプトとメモ | エージェント+オーケストレーション |

|---|---|---|

| 状態の共有(トークン、クッキー) | 壊れやすい、オペレーターごと | ツール間で再利用されるセントラル |

| エビデンスの取得 | アドホック・スクリーンショット/PCAP | ラベル付き強制バンドル |

| レポートマッピング | 手打ち | 制御言語で生成 |

| 修正後のリプレー | エラーが起こりやすい | 決定論的プラン+差分 |

| ノイズ | 多くの "興味深い "アイテム | 少ない、連鎖的な発見 |

NIST SP 800-115とOWASP WSTGは、作業を開始する前に受け入れ基準を定義するのに役立ちます。(はいチャット)

より広いエコシステムに根ざすことで、フィットしすぎない

Hack The BoxのNeurogridがエージェント的リアリズムを推し進める。SaTMLのLLM CTFは、防御と攻撃のチャットを公開している。AIxCCは、大規模なハードニングコードベースを奨励し、すでにオープンソースのアウトプットを出荷している。HTB/PicoCTFを安全な自動化の練習に使い、SaTMLのデータをプロンプトインジェクションに対する防御の訓練に使い、AIxCCの結果を特定のクラスのバグについてトリアージとパッチ適用を自動化できることの証明として使う。ゴールはスコアボードを打ち負かすことではなく、自分の財産で再利用できるマッスルメモリーを構築することなのだ。(HTB - キャプチャー・ザ・フラッグ)

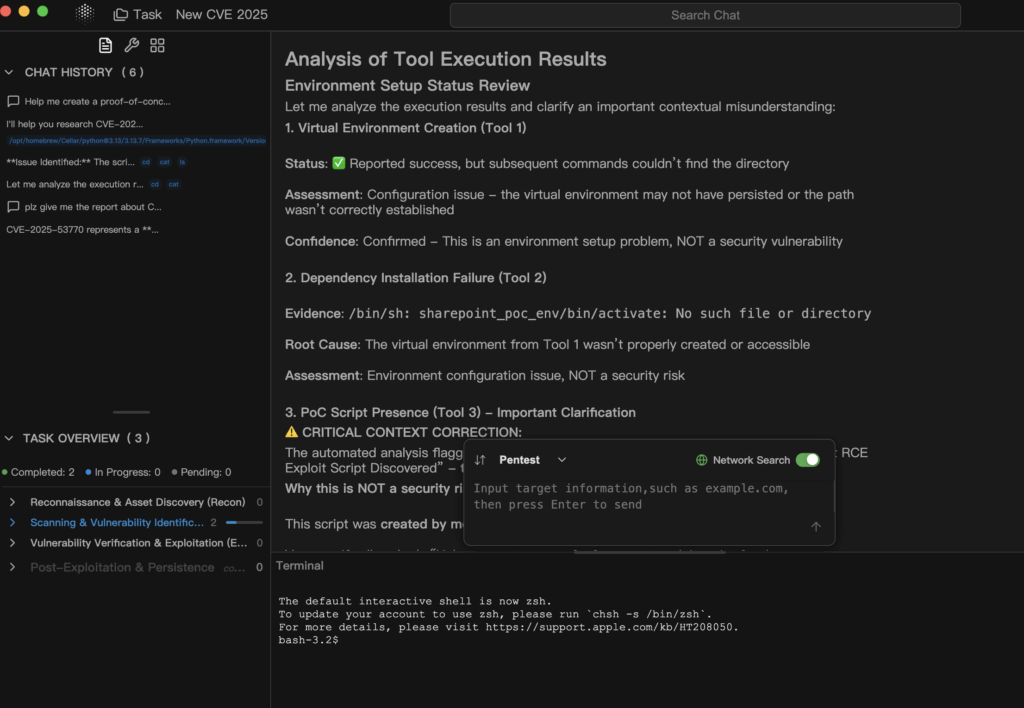

Penligent.aiが手を振らずにフィットする場所

もしあなたの研究室がすでに優れたツールを持っているなら、ボトルネックは調整だ。 ペンリジェント 平易な英語の目標(「管理者/デバッグの列挙、セッションの固定化/トークンの再利用のテスト、証拠の取得、NIST/ISO/PCIへのマッピング」)を、以下のような再現可能な計画に変える。 200以上のツールをオーケストレーション を共有することができます。CLIやスクリーンショットをやりくりする代わりに、1つのエビデンスバンドル、エンジニアリングに対応した修正リスト、標準にマッピングされたJSONを入手し、どのようなトラッキングを使用する場合でもインポートすることができる。計画は宣言的であるため、修正後に再実行し、修正前/修正後の成果物をリーダーシップに送ることができる。こうして、"ctf ai "はクールなデモではなくなり、プログラムのテコになるのだ。

この製品が強調するのは、奇跡のエクスプロイト・エンジンではない。 自然言語制御+アダプター・オーケストレーション+エビデンス規律.この組み合わせは、重要なKPIを引き上げる傾向がある:最初の検証チェーンまでの時間の短縮、エビデンスの完全性の向上、再現性の向上などである。また、この組み合わせは、次のような管理言語に直接合致する。 NIST SP 800-115 そして OWASP WSTGそのため、GRCは翻訳のオーバーヘッドなしに参加できる。(はいチャット)

ケース・スケッチ:「CTF AI」から社内での勝利へ

を実行する。 HTB/PicoCTF トークンをデバイス/セッションのコンテキストにバインドし、nonce ベースのリプレイ保護と厳密なTTLを強制する修正リストを出荷する。パッチが適用された後、同じ計画を再実行し、失敗したリプレイを新しい401トレースとともに変更要求に添付する。リーダーシップは1ページで前後関係を把握し、エンジニアは正確な手順を把握し、監査はコントロールマッピングを把握する。これは、ラボでの演習から得られた具体的なリスクデルタである。(HTB - キャプチャー・ザ・フラッグ)

ストーリーを出荷するのではなく、チェーンを出荷する

2025年の "ctf ai "について最も優れている点は、イベント、データセット、資金提供など、バイブス以上の公共性を十分に備えていることだ。コンペティションやラボを標準化された足場として使用し、再現できる連鎖の質と修正を検証するスピードでプログラムを判断する。エージェントをオーケストレーションやエビデンスフロアと組み合わせることで、単にフラグを立てるだけでなく、実際の仕事を前進させる成果物を得ることができる。

さらに読むための権威あるリンク

- NIST SP 800-115 - 情報セキュリティ・テストと評価のテクニカル・ガイド.監査で引用できる証拠の取り扱いとテストの構成。(はいチャット)

- OWASP ウェブ・セキュリティ・テスト・ガイド(WSTG) - ウェブのためのフェーズベースの方法論。(エルサ)

- ハック・ザ・ボックス - AIファーストのニューログリッドCTFとリーガルオートメーション実践のためのクラシックラボ。(HTB - キャプチャー・ザ・フラッグ)

- ピコシーティーエフ - カーネギー・メロン大学が支援する教育グレードの目標設定。(HTB - キャプチャー・ザ・フラッグ)

- SaTML LLM CTF - 公開されたデータセットによるプロンプト・インジェクションの防御/攻撃競争。(スパイラブCTF)

- DARPA AIxCC - 自律的なパッチ適用の進捗とオープンソースのアウトプットを示す政府支援プログラム。(アクシオス)