CVE-2025-12762 は pgAdmin 4 の重大なリモートコード実行 (RCE) 脆弱性で、日常的なデータベースのリストアがサーバ乗っ取りの可能性に変わります。pgAdmin がサーバモードで動作しており、PLAIN 形式の PostgreSQL ダンプファイルをリストアしている場合、攻撃者はリストアパイプラインを悪用して pgAdmin を実行しているホストに任意のシステムコマンドを注入し実行することができます。CVSS v3.1のスコアが9.1であり、pgAdminが最も広く使用されているPostgreSQL管理ツールの1つであることから、これは理論的なバグではなく、パッチを適用せずに放置しておくと重大なインシデントが発生する可能性があります。(NVD)

CVE-2025-12762とは何か?

CVE-2025-12762 は pgAdmin 4 (バージョン 9.9 まで) に影響を及ぼします。 サーバーモード.このモードでは、pgAdminはDBA、DevOps、SREチームが環境間で複数のPostgreSQLインスタンスを管理するために使用する中央Webコンソールとして実行されます。(オープンCVE)

を使用したリストア操作中に脆弱性がトリガーされます。 プレーン形式のSQLダンプファイル.これらのダンプを純粋にSQLコンテンツとして扱うのではなく、サーバモードでのpgAdminのリストアモジュールは、ダンプから攻撃者が制御したデータをコマンド実行に組み込むことができる方法で入力を処理します。その結果、悪意のあるダンプから直接 任意のコード実行 をpgAdminが動作しているホスト上で実行します。(サイバー・セキュリティ・ニュース)

CVE-2025-12762のCVSSベクターは次のとおりです。 AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:L/A:Lつまり、この攻撃はネットワークベースで、複雑性が低く、低い権限しか必要とせず、ユーザーとのやり取りが不要で、機密性に深刻な影響を与え、同時に完全性と可用性にも影響を与えることができる。(オープンCVE)

影響を受けるバージョンと修正リリース

公表されている勧告やベンダーの開示によれば、 9.9 を含む pgAdmin 4 バージョンまで をサーバーモードで実行し、PLAIN 形式のダンプファイルからリストアを実行すると、脆弱性が発生します。(NVD)

セキュリティ・ガイダンスと脆弱性情報では、次のようなアップグレードが推奨されている。 pgAdmin 4 バージョン 9.10 以降 CVE-2025-12762 に完全に対処する必要があります。更新されたリリースでは、リストアパイプラインが強化され、以前のバージョンで RCE を可能にしていたコードインジェクションパスが削除されています。(プロアクティブ・インサイト)

このアップグレードが完了するまでは、以下の条件を満たす pgAdmin インスタンスはすべて公開されていると考えるべきです:

- pgAdmin 4 ≤ 9.9 の実行

- サーバーモードで設定

- PLAIN形式のPostgreSQLダンプファイルからリストアを実行する、または実行できる。

根本的な原因PLAINダンプリストア時のコードインジェクション

CVE-2025-12762の根本原因は コード注入の欠陥 サーバモードでのPLAIN形式ダンプのリストアロジックの内部です。pgAdminがリストアを編成する時、PostgreSQLユーティリティのコマンド呼び出しを構築し、ダンプから得られる設定、実行時パラメータ、ユーザ制御値の組み合わせを渡します。

PLAIN形式のダンプに対して、pgAdminのリストアモジュールは、ダンプから派生した特定の値が、強力な検証やサニタイズなしにリストアコマンドに渡しても安全であると誤って仮定します。セキュリティ調査や勧告では、これは以下のように説明されています。 PLAIN形式のダンプファイルからサーバーモードへリストアする際のコードインジェクションの不適切な処理。. (サイバー・セキュリティ・ニュース)

実際には、このことを意味する:

- pgAdminはPLAIN形式のSQLダンプファイルを受け付けます。

- リストアモジュールはダンプの一部を処理し、システムレベルのリストアコマンドを構築したりパラメータ化したりする。

- サニタイズが不十分なため、悪意のあるペイロードが意図された引数のコンテキストから抜け出し、ホスト上の実際のコマンドとして解釈される可能性がある。

攻撃者の視点から見ると、PLAINダンプはシェルコマンドをリストアパイプラインに密輸するための手段となります。リストアが実行されると、これらのコマンドはpgAdminプロセスの権限で実行されます。(Dbugs)

この脆弱性はなぜ危険なのか?

いくつかの特徴が、CVE-2025-12762を実世界の配備にとって特に危険なものにしている:

まず、それは ネットワークに到達可能 で済む。 低位特権 を pgAdmin に追加する必要があります。リストア権限を持つ下位層のユーザとして認証できる攻撃者、あるいはそのようなアカウントを侵害した攻撃者は、pgAdmin の web UI 内でさらに昇格することなく脆弱性を悪用することができます。(CCBセーフオンウェブ)

次に、悪用パスは 正当な運用ワークフローダンプファイルからデータベースをリストアする。多くの組織では、このワークフローをランブック、CI/CDジョブ、またはルーチンDBAタスクによって自動化または半自動化している。このため、特にリストア操作に重点を置いた監視が行われていない場合、悪意のあるペイロードが予想されるアクティビティに紛れ込むことが容易になります。

第三に、その影響である。 ホストレベルでのコード実行.悪用に成功すると、単にデータベースを破損させるだけでなく、攻撃者に基盤となるサーバーへの足がかりを与え、そこから他のシステムへのピボット、追加ツールのドロップ、秘密の採取、大規模なバックアップ・リストアプロセスの改ざんが可能になる。(サイトガード・ドットコム)

現実的な攻撃シナリオ

複数のチームが中央の web コンソールを共有する、マルチテナントの pgAdmin 導入を想像してみてください。基本的なリストア権限を持つ悪意のある、あるいは侵害されたユーザが、特別に細工されたPLAIN形式のSQLダンプを作成します。ダンプは通常のバックアップファイルとしてレンダリングされますが、脆弱なリストアモジュールに合わせた方法でペイロードを埋め込みます。攻撃者がダンプをアップロードし、pgAdminでリストアを開始すると、ペイロードが起動し、ホスト上で任意のコマンドを実行します。

あるいは、データベースのリストアがCI/CDパイプラインに統合されているDevOps環境を考えてみよう。ビルドエージェントやアーティファクトストアを侵害する攻撃者は、正規のダンプをエクスプロイトを含む兵器化されたPLAINダンプで置き換える可能性があります。次にパイプラインが実行されるとき、またはDBAがpgAdminを通してそのダンプを使用するとき、通常のリストアステップのように見えるものの中で目に見えない形でコードが実行されます。(CCBセーフオンウェブ)

クラウドやコンテナ化された環境では、コンテナ間の横移動、データベースやクラウドAPIに対するクレデンシャルの盗難、複数のサービスの整合性に影響を与える重要な設定の改ざんが可能になる。

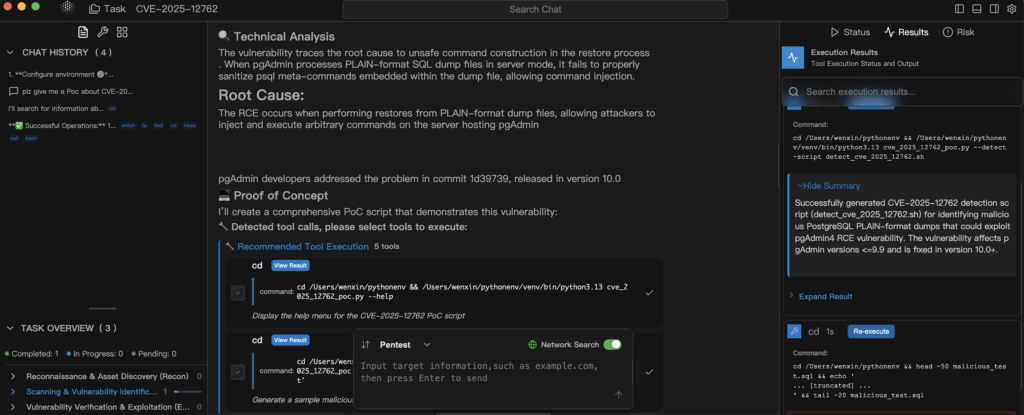

プレースホルダCVE-2025-12762の概念実証(PoC)

⚠️ このセクションは、意図的にプレースホルダとしたものである。公開する際には、あなた自身のラボでテストされたPoCに置き換えてください。また、常に責任ある情報公開と使用方法に従ってください。

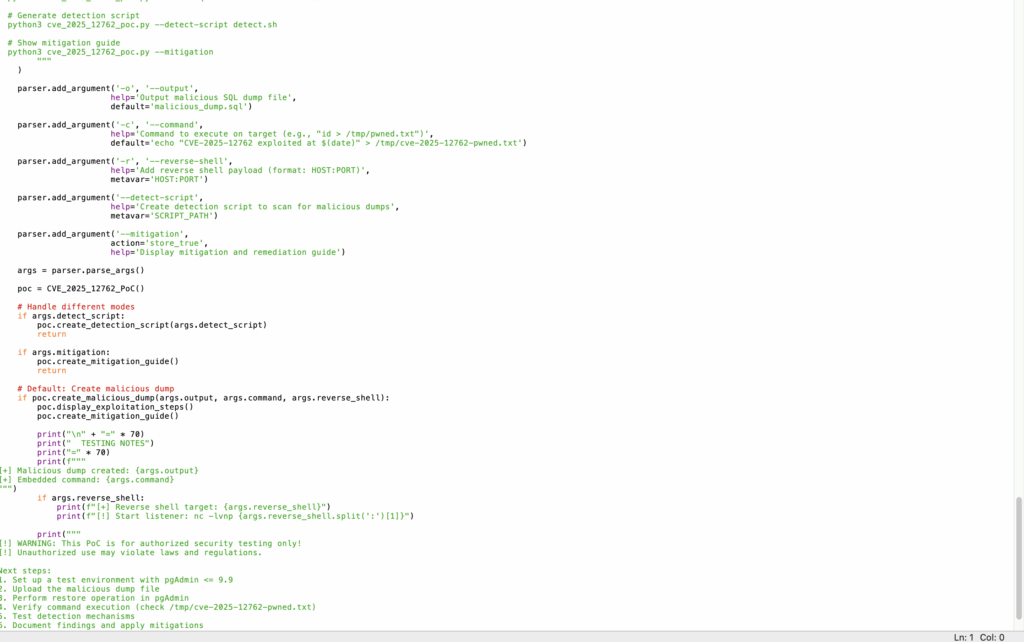

CVE-2025-12762 用 # PoC (プレースホルダ)

# -----------------------------------

# 1.前提条件

# - サーバモードで動作している脆弱な pgAdmin 4 (<= 9.9)

# - 攻撃者はリストア権限を持つ低特権アカウントを持っています。

# 2.悪意のある PLAIN 形式のダンプ:

# - 復元パイプラインにコマンドインジェクションを引き起こす細工されたコンテンツを埋め込む

# 3.悪用:

# - pgAdmin UI経由でダンプをアップロードする。

# - リストアをトリガし、ホスト上で任意のコマンドの実行を監視する。

# ラボダンプの内容とステップバイステップの PoC をここに挿入してください。

# あなたが所有していない、あるいは明示的に制御していないシステムをターゲットにしないでください。

PoCを制御された環境(ローカルVM、コンテナ、専用ラボ)に限定することで、実際のデータやインフラを危険にさらすことなく、脆弱性の影響を安全に調査することができる。

搾取の可能性を検知する方法

CVE-2025-12762の悪用を検出するには、次のような相関関係が必要です。 リストア・イベント pgAdminで 異常なシステム活動 を使用する。

ホスト側では、OS、EDR、プロセス監視ツールからのログを確認してください。pgAdminのリストア操作に時間的に近接して起動するシェルプロセスやコマンドを探します。データベースのリストア中にシェル、スクリプトインタプリタ、ダウンロードユーティリティ、アーカイブツールが予期せず起動された場合は、非常に疑わしいものとして扱う必要があります。(サイトガード・ドットコム)

pgAdmin側では、アプリケーションログを調査して特定する:

- 異常なユーザーまたはサービスアカウントによって開始されたリストア操作

- 短いウィンドウ内で同一ユーザーから複数回のリストア試行

- 予期せぬダンプ先(一時アップロードディレクトリ、外部共有、ユーザー提供のアーカイブなど)からのリストア

pgAdminのリストアログとホストレベルの異常を関連付けることは、良性の活動とCVE-2025-12762を悪用したエクスプロイトチェーンを区別する最善の方法です。

ネットワーク テレメトリーおよび DNS ログにより、さらに別のレイヤーを追加することができます。リストア イベントが、信頼できないドメインまたは IP へのアウトバウンド接続と一致する場合(たとえば、セカンド ステージ ツールをダウンロードするペイロードの一部として)、リストアが定期的なメンテナンス操作ではなく、バックドアとして使用されたことを示す強力なインジケータとなります。(デイリーサイバーセキュリティ)

早急な緩和と長期的な強化

CVE-2025-12762に対する主な対策は明確だ: pgAdmin 4を9.10以降にアップグレードする。.これにより、リストアモジュールの脆弱な動作が取り除かれ、直接的なRCEベクターが閉じられる。(プロアクティブ・インサイト)

アップグレードを完全に展開する前に、あるいは徹底的な防御策として、組織はいくつかの追加管理を適用する必要がある:

まず最初に、 サーバーモードへのアクセスを強化.pgAdminサーバモードアクセスを信頼されたネットワークまたはVPNに制限し、強力な認証と役割ベースのアクセス制御を実施し、リストア操作の実行を許可されるユーザまたはサービスプリンシパルの数を減らします。

セカンドだ、 PLAIN形式のダンプを信頼できない入力として扱う.たとえ「内部」ソースに由来するものであっても、チェックサムの検証、署名された成果物、ダンプファイルの生成と保存のための管理されたパイプラインなどの管理を実施する。可能であれば、リストアワークフローを、ユーザー制御のコマンド構築にさらされにくい形式やプロセスに制限する。(サイバー・セキュリティ・ニュース)

第三に、次のことを行う。 ホストレベルの分離.権限を削減し、強力なサンドボックス(AppArmor、SELinux、systemd サンドボックス、またはコンテナの分離)を持つ、硬化したホストまたはコンテナ上で pgAdmin を実行してください。悪用が発生した場合、これらのレイヤは爆発半径を制限し、横方向の移動を困難にします。

最後に、CVE-2025-12762 を既存の 脆弱性管理プログラム内部アドバイザリ、スキャンポリシー、パッチSLAに表示されるようにする。その場限りのアップグレードに頼るのではなく、明示的に暴露を追跡する。

CVE-2025-12762を安全に再現し検証するためにPenligentを使う

セキュリティ・チームや攻撃的なセキュリティ・エンジニアにとって、CVE-2025-12762について読むだけでは十分ではありません。多くの場合 問題を再現するその際、エクスプロイトのペイロードを何日もかけて手作りする必要はない。

そこで 寡黙エージェント型AIペンテスト・プラットフォームであるPentestは、ワークフローを加速することができる。手作業でゼロからPoCを書く代わりに、脆弱性を繰り返し可能なパイプラインのテストケースとして扱うことができる:

同じバージョン(≤ 9.9)、サーバモードの設定、同様のネットワークトポロジーです。Penligentの内部で、エージェントにCVE識別子(CVE-2025-12762)と「pgAdminサーバモードでPLAIN形式のPostgreSQLダンプファイルをリストアする際のRCE」という高レベルの説明を与えます。その後、AIは公開されている技術的な詳細を収集し、悪意のあるPLAINダンプの候補となるPoC構造を合成するためのツールを連鎖させます。

そこから、Penligentは、pgAdminのWeb UIを通したアップロードとリストアのトリガー方法を含む、カスタマイズされたPoCペイロードとステップバイステップの実行プランを自動的に生成することができます。やみくもにコードを実行するのではなく、提案されたペイロードをレビューし、環境パラメータを調整し、管理されたラボ内でのみエクスプロイトが実行されることを確認するという、人間によるループを維持することができます。

エクスプロイトが検証されると、Penligentはその演習を次のようなものに変えるお手伝いをします。 回帰テスト.pgAdmin 9.10+にアップグレードした後、あるいはリストアワークフローを再設計した後、同じPoCシナリオを再実行することができます。エクスプロイトによってコードが実行されなくなった場合、プラットフォームはミティゲーション成功のログを記録します。それでも実行される場合(例えば、インスタンスの設定ミスやアップグレードの失敗が原因)、Penligent は残存リスクにフラグを立て、どの環境がまだ脆弱であるかを特定するのに役立ちます。

Penligentは、AIが生成したPoCの足場と人間の監視を組み合わせることで、日和見的な攻撃者よりも早く、CVE-2025-12762のような脆弱性を発見し、武器化し、構造化された監査可能な方法で引退させることができます。

全体像:データベースとAIによる自動化の教訓

CVE-2025-12762は次のことを思い出させる。 管理ツールは攻撃対象の一部であるpgAdmin 4はPostgreSQLの管理をより単純で強力にするために存在しますが、複雑さと不十分な入力検証はその力を逆手に取る可能性があります。(サイトガード・ドットコム)

この脆弱性は、より広範な傾向とも関連している。 AIによる自動化-AIコパイロットや、インフラ、データベース、セキュリティツールを管理するエージェントを含め、「ユーザーの意図」を「システムコマンド」に変換するレイヤーの数は爆発的に増加している。これらのレイヤーがpgAdmin、AIペンテストエージェント、CI/CDシステムのいずれに存在するとしても、それらはすべて次のような前提で設計されなければなりません:

- バックアップ・ファイルやコンフィギュレーション・アーティファクトは、本質的に信頼できるものではない。

- シェルコマンドへのユーザーによるデータパスは、潜在的なインジェクション・ベクターである。

- 高い特権を持つオートメーションは重要なインフラとして扱われるべきである

したがって、データベース、セキュリティ、プラットフォームの各チームにとってのアクション・アイテムは2つある。第一に パッチして固めるすべてのpgAdminインスタンスを固定バージョンにし、サーバモードを制限し、リストアワークフローをロックします。第二に テストの運用化Penligentのようなプラットフォームを使用して、重要なCVEに対するエクスプロイト・シナリオを継続的に生成、実行、再実行することで、CVE-2025-12762のような脆弱性を攻撃者が実際のインシデントに連鎖させる前に捕捉、実証、排除することができます。