アプリケーションやAI主導のセキュリティに長く携わっていると、「IDOR」は単なるバズワードではなくなり、至るところで目にする繰り返しのパターンに変わる:API、モバイル・バックエンド、SaaSのダッシュボード、管理パネル、さらには社内ツールに至るまで、至るところで目にすることができる。

CVE-2025-13526は、このようなケースのひとつである。 安全でない直接オブジェクト参照(IDOR) は、エキゾチックなプロトコルの奥深くに隠れているのではなく、広く展開されている WordPressプラグインURLパラメータをいじることを厭わない人なら誰でも、顧客データをひっそりと公開しているのだ(ウィズ・アイオ)

この記事では、次のような点に注目している。 クラスとしてのIDORを使用している。 CVE-2025-13526 を具体的かつ現代的な例として取り上げる。ゴールは、単に「プラグインにバグがあった」と総括することではなく、AIファーストの世界でセキュリティをどのように設計し、テストし、自動化するかについての実践的な教訓を抽出することだ。

IDORと壊れたオブジェクトレベル認証、バズワードの霧なし

OWASP API Security 2023の最初の項目は、次のとおりである。API1: 壊れたオブジェクト・レベルの認証-これは事実上、API時代の名称であり、私たちの多くは今でもこう呼んでいる。 IDOR.(オワスプ)

仕組みは非常にシンプルだ:

- アプリケーションは オブジェクト識別子 をリクエストする:

オーダーID,ユーザーID,チケットID,メッセージIDなどなど。 - バックエンドはその識別子を使ってレコードを検索する。

- IDを解読してデータを返すまでの間のどこか、 この呼び出し元はこのオブジェクトにアクセスしてもいいのか?

OWASPのAPI1や、以下のようなAPIセキュリティチームからの報告書もある。 apisecurity.io 攻撃者は、自分のオブジェクトのIDを別のID-連続した整数、UUID、何でも-に置き換える。APIセキュリティ・ニュース)

MITREの CWE-639(ユーザー制御キーによる認証バイパス) このパターンを形式的にとらえ、「IDOR」という用語が「IDOR」と重なる部分が多いとさえ指摘している。 ブロークン・オブジェクト・レベル認証(BOLA).(CWE)

IDORは賢くない。博士号も、一連のデシリアライズガジェットも必要としない。なぜなら危険だからだ:

- 迅速な製品イテレーションの中で導入するのは簡単だ。

- 表面的なテストをすり抜けることはよくある。

- 単一のエンドポイント、単純なスクリプト、数千のレコードなど、攻撃者にとって見事にスケールする。

CVE-2025-13526は、残念ながら教科書的な例だ。

CVE-2025-13526の概要:WordPressの "Chat to Order "プラグインにおけるIDOR

Wiz、Wordfence、OpenCVEやその他のトラッカーによると CVE-2025-13526 のIDORである。 ワンクリック・チャット プラグインです。までのすべてのバージョン 1.0.8 で修正された。 1.0.9.(ウィズ・アイオ)

脆弱な関数の名前は ワー_オーダー_サンキュー_オーバーライド.チェックアウトに成功すると、顧客は「サンキュー」ページにリダイレクトされます。 オーダーID パラメータを受け取ります。この関数はそのパラメーターを受け取り、順番を調べ、要約を表示する。現在の訪問者が実際にその注文の所有者であることを確認することなく.

複数の情報源が同じ影響に収束している。 オーダーID のURLにアクセスし、個人を特定できる情報を含む、他のお客様のご注文の詳細を閲覧することができます。ウィズ・アイオ)

CVE-2025-13526: キーのプロパティ

| フィールド | 価値 |

|---|---|

| CVE ID | CVE-2025-13526 |

| 製品 | WordPressのプラグインを注文するOneClickチャット |

| 影響を受けるバージョン | ≤ 1.0.8 |

| で修正 | 1.0.9 |

| 脆弱性タイプ | IDOR/ブロークン・オブジェクト・レベル認証(BOLA) |

| CWEマッピング | CWE-200(情報露出)、CWE-639(ユーザー制御キー) |

| 攻撃ベクトル | ネットワーク(リモート)、認証なし |

| 複雑さ | 低い(単純なパラメータ改ざん) |

| インパクト | 顧客の個人情報および注文内容の漏洩 |

| CVSS v3.1 | 7.5 (高) AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N |

| 主な参考文献 | NVD、 CVE.orgウィズ、ワードフェンス、ポジティブ・テクノロジーズ、OpenCVE |

NVDと CVE.org として脆弱性を挙げている。 「機微(センシティブ)情報の不正アクセス」(CWE-200CVSS 7.5のハイスコアを持つ。NVDワードフェンスの勧告はさらに露骨だ:

"OneClick Chat to Order <= 1.0.8 - 認証されていない機密情報への安全でない直接オブジェクト参照。"(Wordfence)

つまり、ログインは必要なく、単に オーダーID をURLに追加する。

アンダー・フード:IDORの実際の仕組み

ブランディングを取り除き、核となるパターンを見てみよう。

典型的なWooCommerceスタイルのサンキューURLを想像してみてください:

<https://shop.example.com/checkout/thank-you/?order_id=12345>

OneClick Chat to Orderの脆弱なバージョンでは、ユーザがこのURLにアクセスすると、次のような問題が発生します:

- プラグインは次のように読む。

$_GET['order_id']。. - eコマースのバックエンド(例:WooCommerce)に注文を依頼する。

12345. - その注文オブジェクトのみに基づいて、「サンキュー/注文概要」ページがレンダリングされる。

- 現在の訪問者が認証されているかどうか、または彼らが注文を所有しているかどうかをチェックすることはありません。

12345.

そのロジックを単純化すると、次のようになる:

// 説明のための脆弱な擬似コード

関数wa_order_thank_you_override() { $_order_id = $_GET[order_id'] ?

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) { { if (!$order_id) { if (!$order_id)

return; // またはどこかにリダイレクト

}

// IDで注文を取得する

$order = wc_get_order($order_id);

if (!$order) { // 注文が見つかりません。

return; // 注文が見つからない

}

// ❌見逃し: 現在のユーザがこのオーダーを見ることを許可されているかチェックする

// 注文の詳細を含む "サンキュー "ビューをレンダリングする

render_wa_thank_you_page($order);

}

そこからの搾取は明らかだ:

- 攻撃者は、1つのサンキューURL(自分の注文かもしれないし、推測されたIDかもしれない)をロードする。

- インクリメントまたはデクリメント

オーダーIDとリフレッシュする。 - 有効なIDごとに、アプリケーションは別の顧客の名前、Eメール、電話、住所、注文内容を返す。

エンドポイントは認証セッションを必要としないため、ハードルはさらに低くなる: 完全に認証されていない攻撃者は、IDによって注文を列挙することができる。.

修正の内容

その解決策は、構造的には、私たちの多くがすでに知っていることだ: 認証されたユーザーにオブジェクトへのアクセスを結びつける (またはそのユーザーにリンクされたセキュア・トークン)とロジックを一元化する。

概念的には、より堅牢なバージョンは次のようになる:

// Hardened pseudocode for illustration only

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return;

}

$order = wc_get_order($order_id);

if (!$order) {

return;

}

// Enforce ownership: either logged-in customer or verified guest

if (!current_user_can_view_order($order)) {

wp_die(__('You are not allowed to view this order.', 'oneclick-chat-to-order'), 403);

}

render_wa_thank_you_page($order);

}

function current_user_can_view_order($order) {

$user_id = get_current_user_id();

if ($user_id) {

// Logged-in customer: only allow if this is their order

return (int) $order->get_user_id() === (int) $user_id

|| current_user_can('manage_woocommerce'); // admin / support staff

}

// Guest orders should rely on WooCommerce's order key mechanism

$key_param = $_GET['key'] ?? null;

return $key_param && hash_equals($order->get_order_key(), $key_param);

}

実際には、プラグインの1.0.9の修正は、ゲスト注文の検証のためのWooCommerceの既存のメカニズムに依存し、適切な認証チェックを追加します。 ワー_オーダー_サンキュー_オーバーライド.(ウィズ・アイオ)

本当の教訓は、ある関数に条件が欠けていたということではなく、次のことだ。 認可ロジックがオブジェクト・レベルで一貫して実施されるのではなく、散在していた。.

IDORが現れ続ける理由(特にAPIとAIの時代において)

IDOR/BOLAに関する最近の分析(OWASPのものであろうとなかろうと)を読めばわかる、 apisecurity.ioescape.techやTraceableを使えば、同じパターンが繰り返されることになる。オワスプ)

構造的な理由がいくつかある:

- APIとSPAはデザインによってIDを公開する フロントエンド、モバイルアプリ、サードパーティの統合はすべて、安定した識別子を必要とする。当然ながら

/注文/12345または{"order_id":12345}である。野生の。 - 認可は "ボルトオン "として扱われる チームはしばしば「ログイン対ゲスト」という観点で考え、次のことを忘れてしまう。 2人の異なるログイン・ユーザーが同じエンドポイントにアクセスする必要がある。.BOLAは認証の問題ではなく、この呼び出し元が特定のオブジェクトにアクセスできるかどうかの問題なのだ。

- ロジックがコントローラとハンドラに分散している 中央の代わりに

canAccess(order, user)すべてのアクセスパスに対して、各ハンドラーは独自の部分チェックを行う。遅かれ早かれ、1つのパスが忘れてしまう。 - テストは "幸せな道 "に偏っている QAやいくつかのペンテスト・エンゲージメントでさえも、「ユーザーAがAということをし、ユーザーBがBということをする」のではなく、「ユーザーAがIDを推測してBのオブジェクトにアクセスしようとする」ことに焦点を当てている。

- 自動化はオブジェクト中心ではなく、エンドポイント中心になりがちである。 多くのスキャナーは、各URLを個別の資産として扱いますが、BOLAは、各URLを個別の資産として扱います。 人間関係同じエンドポイント、異なるID、異なるオブジェクト。

その結果、CVEs-CVE-2025-13526のような悪用が後を絶たない。

実践的な戦略CVEになる前にIDORを見つけて修正する

エンジニアリングチームやセキュリティチームにとって、問題は「IDORが悪いかどうか」ではない。本当の問題は そして、どうしても何かを見逃してしまったときに、それを発見する方法である。

1.オブジェクトレベルの認可を明示的に設計する。

コードとアーキテクチャーのレベルで:

- トリート 「誰がこのオブジェクトにアクセスできるか? をドメインモデルの第一級の質問とする。

- 以下のような中枢機能を実装する。

canViewOrder(order, user)またはisAccountMember(account, user)オブジェクトが読み込まれたり変更されたりするたびに呼び出す。 - コントローラ、ビュー、およびユーティリティヘルパー間で認証ロジックが重複しないようにします。

2.壊れたオブジェクトレベルの認可を脅威モデルの一部にする

機能を設計またはレビューするとき:

- IDを介して公開されるすべてのオブジェクト(注文、カート、チャット、チケット、ドキュメント)を識別します。

- これらのオブジェクトを読み書きするすべてのコードパスを列挙する。

- それぞれのパスについて、明確に尋ねる: "このIDを変えたら、他人のデータを見ることを止められるのか?"

OWASPのAPI1:2023ガイダンスとCWE-639のタクソノミーは、ここで有用なアンカーとなる(オワスプ)

3.攻撃者のようにテストするマルチユーザー、マルチセッション、同一エンドポイント

手動テストでは:

- 少なくとも2つの通常ユーザーアカウント(AとB)と、"no-auth "セッションを使用する。

- パス、クエリー、ボディ、ヘッダーでIDを参照する各エンドポイントについて、BのセッションからAのIDを送信し、逆もまた同様である。

- HTTPステータスコード、レスポンスサイズ、ボディコンテンツの微妙な違いを探す。

自動テストでは、それが可能なツールが必要だ:

- 識別子のスキーマを学ぶ(例.

オーダーID,メッセージIDUUID)。 - 異なるセッションコンテキストの下で、IDを変更して記録されたトラフィックを再生する。

- テナントやユーザーの境界を越えてデータが漏えいするケースにフラグを立てる。

AIはどこにフィットするか:IDORの発見と検証をスケールアップするためのPenligentの使用

IDORとCVE-2025-13526は、次のことを考えるための良いレンズでもある。 AIによるセキュリティ・テスト.

現代のアプリケーションは厄介だ:

- 複数のフロントエンド(ウェブ、モバイル、社内ツール)。

- REST、GraphQL、WebSocket、RPCエンドポイントのミックス。

- 複雑なアイデンティティモデル(ユーザー、テナント、組織、「ワークスペース」)。

可能な限りのIDと可能な限りのアクセス経路を手作業で推論しようとするのは、まさに機械に手伝ってもらいたい仕事だ。

そこで 寡黙 に入る。

記録されたトラフィックからIDOR仮説へ

Penligentは、AIを活用したペンテスト・プラットフォームとして構築されています:

- API記述とライブトラフィックを取り込む

- OpenAPI/Swagger仕様、Postmanコレクション、またはプロキシキャプチャをプルする。

- LLMベースの分析を使って、可能性の高いオブジェクト識別子(

オーダーID,ユーザーID,チャットIDなど)、そしてそれらをリソースにマッピングする。

- IDORテスト計画の自動生成

- 各候補エンドポイントについて、以下のようなテストケースを合成する:

- ユーザーAのIDは、ユーザーBのセッションで再生される。

- ゲストセッションは、認証されたセッションのIDを再生する。

- 不正なデータアクセスを示す回答の違いを探す。

- 各候補エンドポイントについて、以下のようなテストケースを合成する:

- 実際の影響を検証し、文書化する

- IDORがCVE-2025-13526のような振る舞いをする場合、つまり他のユーザーの注文データを返す場合、Penligentは可能である:

- 正確なリクエストとレスポンスを証拠として記録する。

- 公開された機密フィールド(名前、電子メール、住所)を抽出する。

- 特定のハンドラやコントローラに動作を関連付ける、開発者向けのレポートを作成します。

- IDORがCVE-2025-13526のような振る舞いをする場合、つまり他のユーザーの注文データを返す場合、Penligentは可能である:

セキュリティ・エンジニアは、すべてのテストを手作業で作成する代わりに、次のことに集中することができます。 仮説の検討、発見事項の優先順位付け、耐久性のある修正を開発者とともに行う。.

CVE-2025-13526から "我々のスタックで起こりうること "へ?

CVE-2025-13526はWordPressプラグインのバグだが、このパターンは同様に適用できる:

- SaaSダッシュボード("/api/v1/reports/{reportId}")。

- 内部管理ツール("/tickets/{id}/details")。

- マイクロサービスにおけるMachine-to-Machine API。

ペンリゲント式のワークフローでは、より価値の高い質問をすることができる:

"CVE-2025-13526のような振る舞いをするものをスタックのどこにでも見せてくれ"

もはや、公開されているCVEを待つことに制限されることはありません。潜在的なIDORの内部マップを継続的に更新することができます。

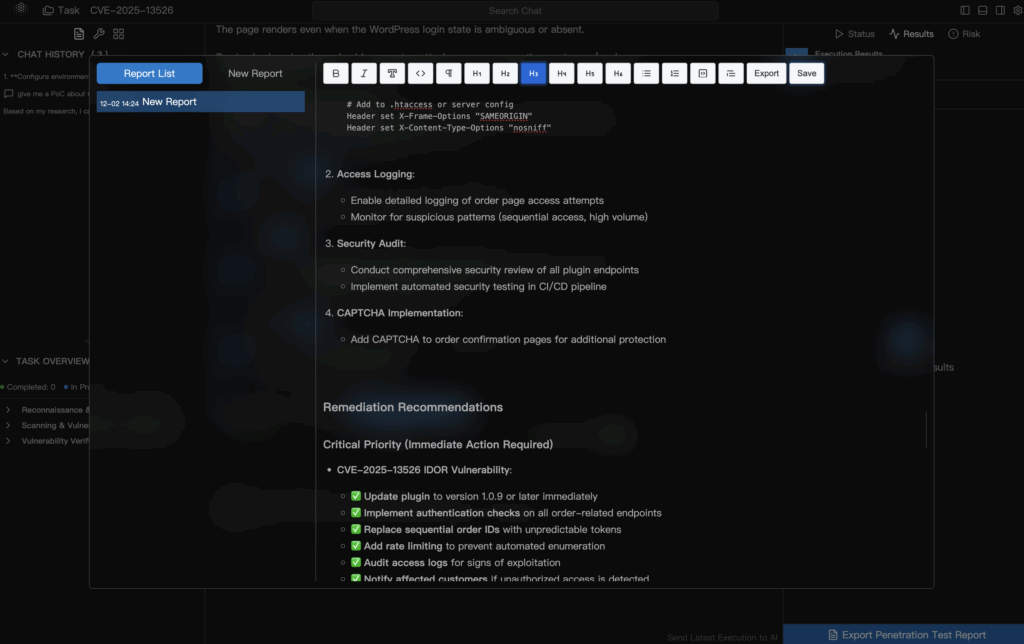

セキュリティとAIエンジニアリング・チームへの提言

CVE-2025-13526は、今週の脆弱性フィードの見出しとしてはすっきりしているが、より深い教訓はもっと長く続く:

- IDORは建築の匂いであり、単なる欠落ではない

もし認可ロジックがばらばらでオプションである場合、WordPressであれ、Pythonであれ、Goであれ、Rustであれ、最終的にはCVE-2025-13526を出荷することになる。 - BOLAは "設計上のバグ "として扱われるべきであり、エッジケースではない OWASPのAPI1がリストの最上位に挙げられているのには理由がある。見逃しやすく、テナント間でPIIが流出すると壊滅的な打撃を受けるからだ。オワスプ)

- 自動テストは、エンドポイントを認識するだけでなく、オブジェクトを認識しなければならない。 各URLを1回ずつ叩くだけでは不十分だ。本当のIDORテストとは 同じ 以下のURL 違う との同一性 違う オブジェクトID。

- AIは助けることができるし、助けるべきである Penligentのようなプラットフォームは、テストケースの生成、IDの変異、レスポンスの差分といった繰り返し作業を肩代わりすることができるため、人間のエンジニアは手作業でテストケースを微調整する代わりに、リスクのモデル化や防御策の構築に時間を費やすことができます。

オーダーIDをブラウザで表示する。

ユーザーデータを公開するシステムを構築またはセキュリティ保護している場合、特にセキュリティワークフローでAIを活用した自動化を試している場合、CVE-2025-13526はWordPressの見出し以上の意味を持つ。それは、次のことを思い出させるものだ。 IDORは、AIと人間の専門知識が有意義に針を動かすことができる種類の脆弱性である。これは、自動化されたパラメータ改ざんを、意図的で、説明可能で、再現可能なセキュリティエンジニアリングの実践の一部に変えるものです。