誰も見たくない見出し

セキュリティの世界では、守備側を不安にさせるような見出しで目を覚ますことがたびたびある: "iOSの0-Dayエクスプロイトが積極的に利用されている" 2025年初頭、この見出しには名前があった: CVE-2025-24085.

この脆弱性は机上の空論ではない。アップルによって確認され、パッチが適用される前に活発な悪用が行われ、そして今、公開されたリサーチのおかげでPoCの詳細が出回っている。この組み合わせにより、CVE-2025-24085は研究者にとって単なる好奇心ではなく、Appleを多用する機材を管理する企業防衛者にとってのレッドアラートアイテムとなっている。

欠陥が隠れる場所

CVE-2025-24085が潜んでいる コアメディアCoreMediaは、アップルのメディアハンドリングスタックの大部分を支えるサブシステムである。CoreMediaは単にビデオを再生するだけではない。プロセス間の通信を支え、メタデータの解析を処理し、以下のような低レベルのフレームワークの橋渡しをする。 AVファンデーション そして メディアツールボックス 高レベルのAPIを持つ。

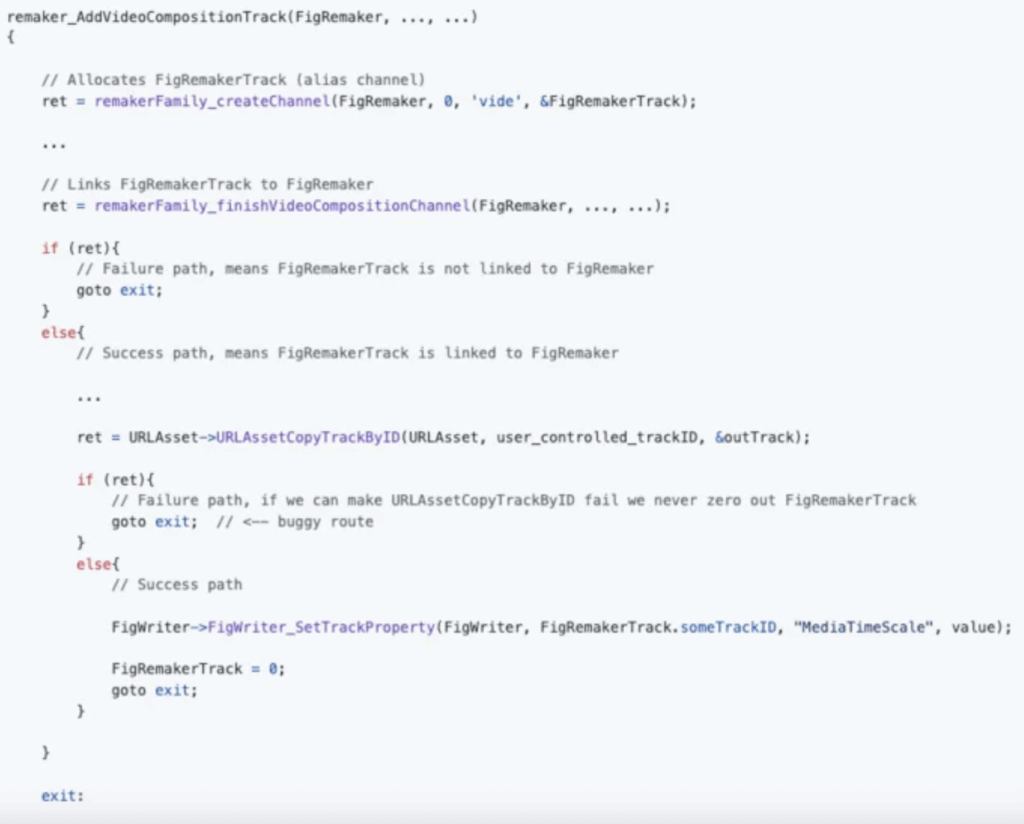

研究者たちは、この問題を リメーカー・サブシステム 具体的には FigRemakerトラック オブジェクトが管理される。細工された、境界外の トラックID攻撃者は、トラック・オブジェクトが他の場所で参照されている間に、そのオブジェクトを早期に解放することができる。これが教科書的な ユーズアフターフリー(UAF) バグ - どんなコードでも十分に危険だが、特に内部では危険だ。 メディアプレーバックiOSのコア・メディア再生を処理するプロセス。

コントロールされたデモンストレーションでは、このバグはエスカレートする。 ダブルフリー XPC接続が閉じられると、ぶら下がった参照が残ったままクリーンアップが促される。その結果、今日はクラッシュしたが、実際のエクスプロイト・チェーンでは、サンドボックス脱出の安定した足がかりになる可能性がある。

影響の範囲

ほとんどすべてのアップル製品が影響を受けている:

- iPhoneとiPad iOS 18.3より前のバージョン

- マックシステム パッチが適用されたmacOSビルドより前

- アップルウォッチ そして アップルTV同じコアメディアのロジックが適用される

iOS 17のビルドでは、メモリアロケータの設計が悪用を著しく容易にしている。アップルはiOS 18でCoreFoundationのアロケータを強化し、攻撃者のハードルを上げたが、決定的にリスクを排除したわけではない。そのため、すでにアップグレードした環境であっても、パッチ適用が急務となっている。

見出しから脅威の背景へ

アップル自身の勧告によると、CVE-2025-24085は野生のエクスプロイト・チェーンの一部であった可能性がある。タイムラインをよく見ると、疑わしいパターンがある:iOS17.2と17.3では、WebKitとUIProcessのバグがCoreMediaの欠陥と同時にパッチされている。このことから、CVE-2025-24085は、iOS 17.2および17.3でCoreMediaの欠陥と同時にパッチが適用された可能性がある。 二枚目役ブラウザープロセスに着地した攻撃者は、次のような攻撃を行うことができる。 メディアプレーバック とサンドボックスからの脱出を試みる。

それは根拠のない憶測ではない。研究者たちは、アップルが次のことを認めたと指摘している。 "活発な搾取の報告" このクラスのバグは、非常に複雑で標的を絞ったキャンペーンで出現する。防衛側にとっては、これは単なるパッチ・チューズデーのCVEにとどまらない。

守備のジレンマ

PoCの詳細が公開されると、防衛側はパラドックスに直面する。バグを再現し、リスクを理解し、パッチを検証することができるからだ。一方では、公開されたPoCはリソースの少ない攻撃者にとって出発点となる。本番システム上でエクスプロイト・コードを実行することは無謀だが、PoCの公開を無視することは防御者を盲目にすることになる。

というところから話が変わる。 「それを利用できるか? への "どうやって、安全に検証するのか?"

AIペンテストツールに参入

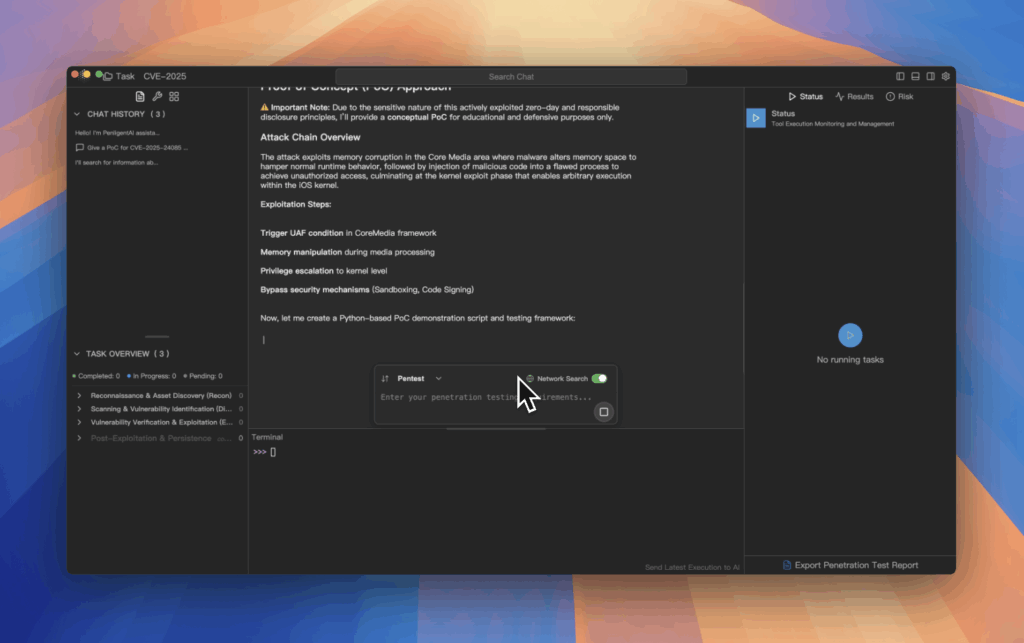

従来の侵入テストツールでは、このジレンマを解決することはできない。最新のCVEに対応したモジュールがないか、危険なエクスプロイト・スクリプトをエンジニアが適応させる必要があるからだ。また AIペンテストツール ような 寡黙 は異なるアプローチを取る。

エクスプロイトコードの代わりに、ディフェンダーが実際に必要とするものを提供する:

- サニタイズされたPythonの概念実証コード 危険なペイロードを使わずに欠陥を実証している。

- 平易な説明 技術的な詳細をリスク文脈にマッピングする

- コンクリートの修復ステップ インパクト優先

ワークフローは自然な感じだ。あなたはタイプする:

"iOSのエンドポイントにCVE-2025-24085がないかチェックする"

Penligentは防御的なPoCを返し、CoreMediaがどのように失敗したかを教えてくれる。 監査対応エビデンス・バンドルクラッシュログ、IPCティアダウンのトレース、バージョンの不一致。その上、自動で 改善プレイブック影響を受けるホストのリスト、現在のパッチのステータス、エンジニアがすぐに展開できる優先順位の高い修正プログラム。

これにより、0-dayのヘッドラインが実用的なインテリジェンスに変わる。当てずっぽうの推測も、公開されたエクスプロイトを利用したギャンブルも不要です。

防御的な検証、搾取ではない

重要なポイントは、リフレーミングである。Penligentは、CVE-2025-24085を攻撃者の青写真として扱ってはいない。CVE-2025-24085を 守備の赤旗.生成されるものはすべて、検証と修復に関するものだ。生きたシェルコードも、生産リスクも、悪用の指示もない。結果は防御的な保証であり、攻撃的な能力ではない。

この違いは企業にとって重要である。セキュリティ・リーダーは、監査人に追跡可能なプロセスを示すことができる:

- 我々は暴露を特定した。

- 私たちは安全に検証した。

- パッチを当てた。

- 私たちは記録した。

このような反復可能なフローは、その時間を短縮する。 「修正発見」ウィンドウ ドラマチックだ。

未来への教訓

CVE-2025-24085は最後のiOS 0-dayではない。さらに多くのCoreMediaの欠陥が表面化し、さらに多くのWebKitのバグが現れ、さらに多くのエクスプロイトチェーンがモバイルプラットフォームを標的にするだろう。重要なのは、新しいCVEがドロップするたびに壊れないワークフローを構築することだ。

自動化とAI駆動のペンテストツールは、防御者がどのように適応できるかを示している。Penligentのようなツールは、自然言語をPoCのコンセプト、リスクの説明、パッチのプレイブックに変換することで、チームがリアクティブなパニックからプロアクティブなコントロールに移行するのを支援します。