マイクロソフトがまたローカルの特権昇格を修正したものを出荷すると、「パッチ・チューズデーにCVEが1つ増えただけ」と扱ってしまいがちだ。CVE-2025-55680はそれよりももっと注目されるべきだ。それは チェック時間使用時間(TOCTOU)レース条件 での Windows Cloud Files Miniフィルタドライバ (cldflt.sys)は、低特権のローカルユーザが機密性の高い場所に任意のファイルを作成し、それをSYSTEM.NVD)

また、レッドチーマーやエクスプロイト開発者にとっては、クラウド同期の抽象化がどのようにカーネルに隣接した攻撃サーフェスを開くかという最新のケーススタディとなる。このようなバグを推論するためにAI支援ペンテストがますます使用されるようになっているため、CVE-2025-55680はまた、次のようなテストベッドとしても自然なものです。 自動PoC生成.

この記事では、脆弱性のメカニズム、悪用モデル、現実的な緩和策について説明し、次に、以下のようなAI主導のツールがどのようなものかを見ていく。 寡黙 チームを「CVEがある」から「これが我々の環境で悪用可能である(あるいは悪用不可能である)証拠がある」へと移行させることができる。

CVE-2025-55680を文脈から理解する

によると NVD そして公式には CVE.org レコード、CVE-2025-55680は TOCTOUレースコンディション この脆弱性は、Windows Cloud Files Mini Filter Driver に存在し、ローカルの認証済み攻撃者が特権を昇格することを可能にします。CVSS v3.1の基本スコアは高めで(採点機関によって異なりますが、およそ7.0~7.8)、典型的なベクターです:

AV:L / AC:(L or H) / PR:L / UI:N / S:U / C:H / I:H / A:H (NVD)

クラウド・セキュリティ・ベンダー ウィズ は、いくつかの重要なメタ事実を強調している。ウィズ・アイオ)

- クライアントとサーバーの両方で、サポートされている複数のWindowsバージョンに影響する。

- に分類される。 CWE-367(TOCTOUレースコンディション).

- これはすでに公開されている悪用コードと関連しており、非常に一般的な機能スタック(OneDrive / Files On-Demand)上のSYSTEMを提供しているため、「価値が高い」と考えられています。

複数の勧告(Wiz、Tenable、H-ISAC)によると、CVE-2025-55680 は もうひとつのエントリー 2022年以降に出荷されたCloud Files Mini Filterの一連の脆弱性である。ウィズ・アイオ)大規模なWindowsフリートやVDIファームを管理しているチームにとって、この一連の問題は、単発のバグではなく、常時発生するリスクカテゴリーとして扱われるべきである。

Cloud Files Mini Filterの実際の機能

このバグを理解するには、そもそもドライバーが何をしているのかを理解する必要がある。その クラウドファイル・ミニフィルター (cldflt.sys)はWindowsクラウド同期スタックの一部である。以下のような機能を支えている。 オンデマンドOneDriveファイルこの場合、ファイルは「プレースホルダー」としてローカルに存在し、アクセスされるとクラウドからハイドレートされる。エクソダス・インテリジェンス)

高いレベルで:

- 同期プロバイダは 同期ルート 経由

CfRegisterSyncRootでcldapi.dll. - このルートでは、ファイルを完全にハイドレートさせたり、ピン留めしたり、使用時にのみハイドレートするプレースホルダーにしたりすることができる。

- などのユーザーモードAPI

CfCreatePlaceholdersこのようなプレースホルダー・エントリーの作成を推進する。 - カーネルでは

cldflt.sysを介してファイルやディレクトリを作成するなど、I/Oを傍受し、これらの操作を管理する。FltCreateFileEx2.

脆弱性があるのは、その通り道だ。 プレースホルダ用のユーザー提供のファイル名 が検証され、実際のカーネルモードファイルの作成となる。

根本原因:近代的なシンクスタックにおける古典的なTOCTOUレース

Exodus Intelligence社は、CVE-2025-55680の詳細なテクニカル分析を発表し、バグが内部でどのように発生するかを解説した。 HsmpOpCreatePlaceholders() 関数 cldflt.sys.(エクソダス・インテリジェンス)

簡略化して言えば

- ユーザー・モード・コードは

CfCreatePlaceholders()を使用して、同期ルートの下に1つ以上のプレースホルダファイルを作成します。 - フィルタードライバーで

HsmpOpCreatePlaceholders()は、I/O 制御 (IOCTL 0x903BC)を、相対ファイル名フィールド(リレーネーム). - ドライバーだ:

- プローブと ユーザーバッファをカーネル空間にマップする。 (MDLと

MmMapLockedPagesSpecifyCache). - を繰り返し実行する。

リレーネームそれを確実にするために ない のような禁止文字が含まれている。\\または:(以前のCVEの後に導入された緩和策)。

- プローブと ユーザーバッファをカーネル空間にマップする。 (MDLと

- バリデーションに合格すると、ドライバーは

オブジェクト属性そしてFltCreateFileEx2()を使用してファイルを作成します。検証されたファイル名と、同期ルートから派生したルートディレクトリハンドルを使用します。

バグはステップ3-4にある。 タイムウィンドウ ユーザー・バッファを検証してから、それを FltCreateFileEx2()その間に攻撃者は 同じマップされたメモリを変更する をユーザー・モードから変更する。カーネル・ビューとユーザー・ビューは物理ページを共有しているため、ユーザー・バッファの変更はカーネルのポインターにも反映される。エクソダス・インテリジェンス)

擬似コードで表現すると、ロジックはおおよそ次のようになる:

// 説明のために簡略化した疑似コード

NTSTATUS HsmpOpCreatePlaceholders(USER_BUFFER* userBuf) { // ユーザーバッファをカーネル空間にマップする。

// ユーザーバッファをカーネル空間にマップする

KERNEL_VIEW* kview = MapUserBuffer(userBuf);

WCHAR* relName = kview->relName;

// ファイル名の検証: '¬'文字と':'文字を拒否する。

if (contains_forbidden_chars(relName)) { 1.

return STATUS_INVALID_PARAMETER;

}

// RootDirectory = sync rootでOBJECT_ATTRIBUTESを構築する。

OBJECT_ATTRIBUTES oa = {0};

oa.RootDirectory = SyncRootHandle;

oa.ObjectName = relName; // マップされたユーザ・メモリを指すまま

// ファイルの作成

return FltCreateFileEx2(..., &oa, IO_IGNORE_SHARE_ACCESS_CHECK, ...);

}

について トクトウ は明確だ: contains_forbidden_chars(relName)。 文字列を読み取る かつて しかし、それが安全であるという保証はない。 リレーネーム の時点でも同じ文字列のままである。 FltCreateFileEx2() が走る。

そのウィンドウを注意深く操作することで、攻撃者はできる:

- 例えば、シンクルート下の良識ある相対名のようなものでバリデーションをパスする。

JUSTASTRINGDnewfile.dllそして - マップされたバッファの文字を1つ反転させ、ファイルが作成されるまでに、以下のようになるようにする。

JUSTASTRING\newfile.dllここでジャスト・ストリングのような特権ディレクトリを指すジャンクションまたはシンボリックリンクです。C:¥Windows¥System32.(エクソダス・インテリジェンス)

ファイル作成パスは、シンボリックリンクやジャンクション・トラバーサルに関する追加的な安全策を強制しないため、ドライバは、低特権ユーザーが書き込み可能であるべきでない場所に、攻撃者が制御するファイルを作成してしまう。

悪用モデル:ロープライベートシェルからSYSTEMへ

エクソダス社と複数の報道機関は、技術的には自明ではないが、決意の固い攻撃者やレッドチームにとっては非常に現実的な悪用モデルを概説している。エクソダス・インテリジェンス)

- 環境設定

- を使用して同期ルートディレクトリを登録します。

CfRegisterSyncRoot. - そのルートの下にディレクトリを作成する(例えば

ジャスト・ストリングへのジャンクションにする。C:¥Windows¥System32).

- を使用して同期ルートディレクトリを登録します。

- レース編成

- 複数のスレッドを使用する:

- プレースホルダーの作成要求を継続的に発行する

CfCreatePlaceholders→ IOCTL 0x903BC) を「安全な」相対名で指定する。 - マップされたファイル名バッファの1バイトを連続的に反転させる。

\\ちょうどいいタイミングで。 - 対象ファイル(例えば

System32newfile.dll)が登場した。

- プレースホルダーの作成要求を継続的に発行する

- 複数のスレッドを使用する:

- DLL ハイジャックによる特権の昇格

- 任意のDLLや実行ファイルが特権ディレクトリにドロップされると、既知のDLLサイドローディングやサービスハイジャックベクターを使用して、SYSTEM特権で実行されるコードを取得します。

- クリーンアップ

- フォレンジックアーチファクトを減らすために、ジャンクション、一時ファイルなどの痕跡を削除する。

防御側の視点に立てば、これは単一の "エクスプロイト・イベント "ではなく、観察可能な行動の連鎖ということになる。次の表は、その段階をまとめたものである:

| ステージ | アタッカーゴール | 観測可能なシグナル(例) |

|---|---|---|

| ルート登録の同期 | 制御されたクラウドファイルコンテキストを準備する | CfRegisterSyncRoot 使い方、新しい同期ルートパス |

| ジャンクション作成 | 特権を持つターゲットへの橋渡し | ユーザーディレクトリから C:¥Windows¥System32 |

| レースの実行 | TOCTOUでシステムディレクトリにファイルを作成する | ハイレートIOCTL 0x903BC、異常動作中 カルドフルト |

| ファイルドロップ&ハイジャック | SYSTEMレベルのコード実行を取得する | System32の新しいDLL、サービス/イメージパスの異常 |

いずれも、現代のEDRやDFIRチームにとっては異国情緒あふれるものではないが、次のようなことが要求される。 相関的 一見何の変哲もない操作(クラウド同期の設定、ジャンクション、プレースホルダーの変更)が、1つの「奇妙な」DLLの作成で済む。

防御の視点検出、ハードニング、パッチ戦略

明白な第一歩は、やはり最も効果的なものだ: マイクロソフトの2025年10月パッチ・チューズデーのアップデートを適用する CVE-2025-55680 を修正しました。サイバー・セキュリティ・ニュース)

しかし、パッチを当てるだけでは、セキュリティ・エンジニアが通常気にかけている運用上の疑問に答えることはできない:

- パッチを当てる前に、このバグは私の所有地のどこで悪用されたのだろうか?

- アップデートがまだ遅れているシステムは?

- もし誰かがそれを試したら、実際にどのようなテレメトリーが発火するだろうか?

ホストとEDRテレメトリ

エンドポイントの観点からは、検知をチューニングして探し回る価値がある:

- クラウドファイルの異常な動作

- サーバーまたは高価値のワークステーションで、稀または1回限りの同期ルート登録。

- OneDriveのヘビーユーザーでないシステムで、予期しないIOCTL 0x903BCボリュームが発生しました。サイバー・セキュリティ・ニュース)

- ジャンクションとシンボリックリンクの乱用

- ユーザー書き込み可能なパスから特権ディレクトリ(System32、Program Filesなど)に作成されるジャンクション。

- 特権ディレクトリでの不審なファイル作成

- System32やその他のOSディレクトリにある新しいDLLや実行ファイルが、非標準的な名前や最近コンパイルされたものである。

- このような創作活動と高周波活動の間には相関関係がある。

cldflt.sys.

これを次のようにマッピングする。 MITRE ATT&CKCVE-2025-55680は、次のようなテクニックを実現する手段である。 T1068 (特権エスカレーションの悪用) そして、サービスやDLLのハイジャックに軸足を移し、永続化を図る。

アーキテクチャとポリシーの緩和

パッチを当て、検知するだけではない:

| コントロール | 説明 | 備考 |

|---|---|---|

| アップデート・ケイデンス実施 | パッチ・チューズデーのアップデートが数週間ではなく、数日以内に展開されるようにする。 | 特にVDI/マルチテナントホスト向け。 |

| OneDrive / クラウドファイルのハードニング | 高価値サーバーでのFiles On-Demandの使用を制限する。 | 必ずしも実現可能ではないが、強力だ。 |

| 最小特権ワークステーション・モデル | 同期プロバイダのインストールや同期ルートの登録ができる人を制限する。 | ローカルのアタックサーフェスを減らす。 |

| ジャンクション不正使用に関するEDR規則 | OSのディレクトリを指すジャンクションに警告を出す。 | このCVE以外でも役に立つ。 |

H-ISACや他の業界団体は、すでに次のような脅威速報を発表している。 PoCエクスプロイトが利用可能 そして、迅速なパッチ適用と的を絞った監視を奨励している(米国病院協会)

CVE-2025-55680がAIを使ったペンテストにとって重要な理由

CVE-2025-55680はまた、より一般的な問題点を示しています。セキュリティ・チームが新しいCloud Filesの権限昇格について耳にするまでに、この問題は解決していません、 公開されたPoCは、利用できないか、不完全であるか、意図的に編集されていることが多い。.しかし、難しい問題は「CVEは存在するのか」ではなく、「CVEは存在するのか」である:

"EDRとハードニングを導入した環境で、攻撃者はエンドポイント上でCVE-2025-55680を有意義に利用できるか?"

それに答えるには、それが必要だ:

- を理解する 正確な前提条件 (クラウドファイルの有効化、OneDriveの使用、ジャンクション作成機能)。

- アドバイザリーの言葉を翻訳する 具体的な搾取の試み 管理された研究室で。

- 捕獲 証拠 (ログ、作成されたファイル、プロセスツリー)を使って、影響を証明したり、既存のコントロールがそれをブロックしていることを証明したりする。

そこで AIによるペンテストツーリング は、誇大広告ではなく、脆弱性のフィードと現実のリスクとの間のループを閉じる現実的な方法のように見え始める。

PenligentによるワンクリックPoCトリアージ

のようなプラットフォームがある。 寡黙 は、まさにこの種の推論を自動化するように設計されている。CVE-2025-55680のようなCVEの場合、典型的なAI主導のワークフローは次のようになる:

- 構造化インテリジェンスを取り込む

- 実際のターゲット環境へのマッピング

- を実行するWindowsホストを特定する。

cldflt.sysクラウドファイル/OneDriveを有効にしてください。 - これらのマシンにシンク・ルートと関連するポリシーが存在するかどうかを確認する。

- を実行するWindowsホストを特定する。

- 制御されたPoCシナリオを合成する

- テスト同期ルートを登録し、無害なジャンクションを設定し、プレースホルダベースのファイル作成レースを試みるスケルトン悪用ロジックを生成する。 隔離されたラボ環境内のみ.

- 防御側がブラックボックス的なエクスプロイトではなく、最大限の観察可能性を得られるように、ロギングで手厚く計装化する。

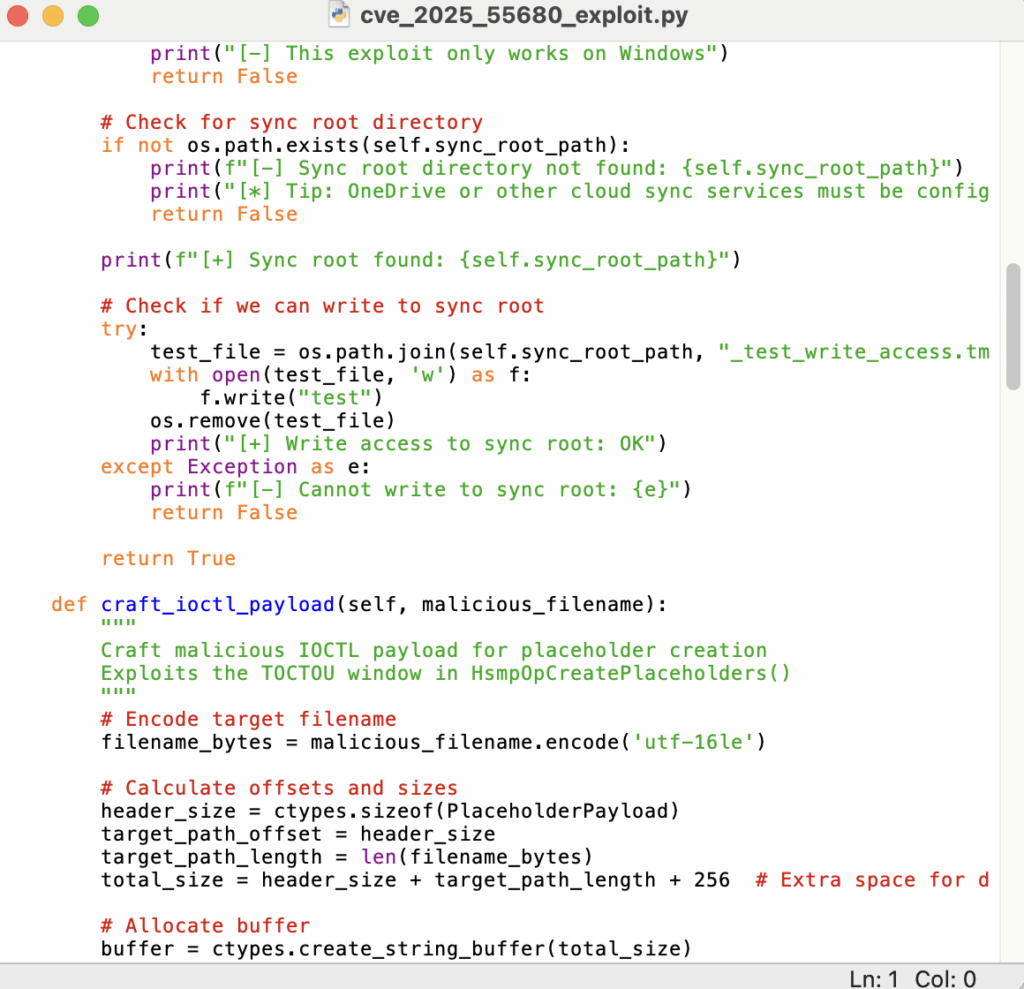

以下はその例である。 非武装骨格 コンセプト的にはこうだ:

# 擬似コード: レースハーネス (ラボの検証のみ。フルエクスプロイトではない)

def run_lab_race(target_path):

shared = create_mapped_buffer(initial_name="SAFEPLACEHOLDER")

stop_flag = False

def creator_thread():

while not stop_flag:

issue_placeholder_ioctl(shared)

def flipper_thread():

while not stop_flag:

flip_buffer_byte(shared)

tiny_sleep()

def monitor_thread():

while not stop_flag:

if privileged_file_exists(target_path):

log("[+] 潜在的なレースに勝利、ファイルは", target_pathに作成)

stop_flag = True

start_threads([creator_thread, flipper_thread, monitor_thread])

重要なのは、別のコピーペーストを悪用することではなく、システムに次のようなことをさせることだ。 自然言語による勧告からコード構造への道理そして、それをどこでどのように動かすかは、人間のオペレーターに任せる。

- 証拠を収集し、レポートを作成する

- レースが成功すれば、Penligentは自動的に回収することができる:

- ファイルシステムの成果物(どのファイルがどこで作成されたか)。

- 関連するWindowsイベントとETWトレース。

- 影響と推奨される改善策を説明する説明文。

- 現実的な条件下で失敗した場合、それはまた貴重なものである。

- レースが成功すれば、Penligentは自動的に回収することができる:

CVEフィードから検証されたインパクトへ

現在、ほとんどの組織が脆弱性フィードとパッチ・チューズデーの速報を自動的に取り込んでいる。このギャップは CVEリスト そして あなたの環境における有効な悪用可能性でランク付けする。.

NVDやMSRCのような構造化されたソースと、ExodusのCloud Files研究のような深い技術的記述を組み合わせ、AI駆動エンジンにコードと実験をオーケストレーションさせることで、それが可能になる:

- CVE-2025-55680を単なるスプレッドシートの項目としてではなく、特定のマシンでテストされた特定のリスクとして扱う。

- 検出とダッシュボードの構築 観測された悪用行為単なる憶測ではない。

- 次回のパッチ・チューズデーでCloud Files Mini Filter(または類似のカーネル隣接スタック)が登場したら、同じパイプラインを再利用する。

この分野におけるペンリジェントの目標はシンプルだ: CVE-2025-55680のようなCVEを、具体的で証拠に裏打ちされた回答に変える。 すべてのエンジニアがカーネルドライバーをリバースエンジニアリングし、ゼロからPoCを手作りすることを期待せずに。