CVE-2025-58034は 認証済みOSコマンドインジェクションの脆弱性 (CWE-78) フォーティネット FortiWeb Webアプリケーションファイアウォール(WAF).影響を受けるバージョンでは、ログインした攻撃者は、以下のような方法で、基本システム上で不正なコマンド実行を引き起こすことができます。 不正なHTTP管理リクエストやCLIコマンド.フォーティネットは 野生での積極的利用そして、CISAはこのCVEを 既知のエクスプロイトされた脆弱性(KEV) カタログのCVSSスコアが "中 "であるにもかかわらず、パッチ適用が急務となっている。(フォルティガード)

FortiWeb アプライアンスはセキュリティの境界に位置しており、WAF 上でコマンドの実行が可能になると、攻撃者は保護を無効化したり、ポリシーを改ざんしたり、アプリケーション ネットワークの奥深くに入り込んだりすることができます。この境界の位置が、FortiWeb における認証後の RCE が、CVSS ベクトルでは PR:H であるにもかかわらず、運用上の影響が大きい理由です。(NVD)

影響を受けるバージョンと修正されたバージョン

フォーティネットのPSIRTアドバイザリとNVDは脆弱な範囲について同意している。(フォルティガード)

| FortiWebブランチ | 影響を受けるバージョン | 固定バージョン |

|---|---|---|

| 8.0.x | 8.0.0 - 8.0.1 | 8.0.2+ |

| 7.6.x | 7.6.0 - 7.6.5 | 7.6.6+ |

| 7.4.x | 7.4.0 - 7.4.10 | 7.4.11+ |

| 7.2.x | 7.2.0 - 7.2.11 | 7.2.12+ |

| 7.0.x | 7.0.0 - 7.0.11 | 7.0.12+ |

ある。 信頼できる回避策は公表されていない そのため、アップグレードが主な緩和策となる。(フォルティガード)

根本原因と攻撃面

脆弱性の原因は OSコマンドコンテキストにおける特殊要素の不適切な無効化つまり、FortiWeb は、適切なエスケープが行われないまま、システムレベルのコマンド実行に組み込まれた攻撃者が制御する入力を受け入れます。ベンダーは、この問題は次の場所で発生すると指摘しています。 APIとCLIの両方のコンポーネントこれは、1つ以上の管理操作が、パラメーターを連結してシェルコマンドを構築することを強く示唆している。(フォルティガード)

悪用には認証が必要なため、最も現実的な経路は、管理者認証情報(脆弱なパスワード、共有アカウント、公開された管理 UI、または盗難セッション)の侵害または再利用、そしてデバイスの完全な制御を得るためのコマンドインジェクションです。実際のインシデントでは、この「認証後のステップ」こそが、FortiWeb の侵害を非常に有害なものにしています。(ラピッド7)

深刻度と、なぜ "Medium "であっても "Patch Now "なのか?

NVDはCVSS v3.1を次のように挙げている: AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H のスコアを獲得した。 6.7. (NVD)

書類上、PR:Hはスコアを引き下げる。実際には、2つの事実が「ミディアム」のラベルを覆す:

- フォーティネットによると、CVEは以下の通りです。 野生で活発に悪用されている. (フォルティガード)

- CISA KEVが含まれることは、攻撃者の真価を示すものであり、米国連邦政府のシステムに対して通常数日以内の迅速な修復を義務付けている。(CISA)

そこで、CVE-2025-58034を次のように扱う。 高優先度 ベーススコアに関係なく。

防御的検知

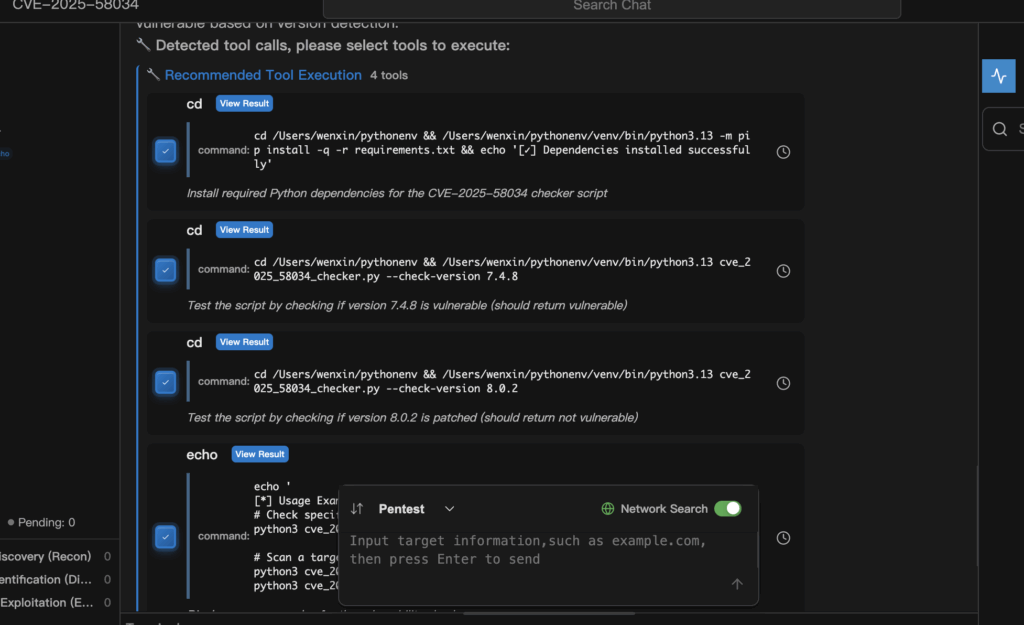

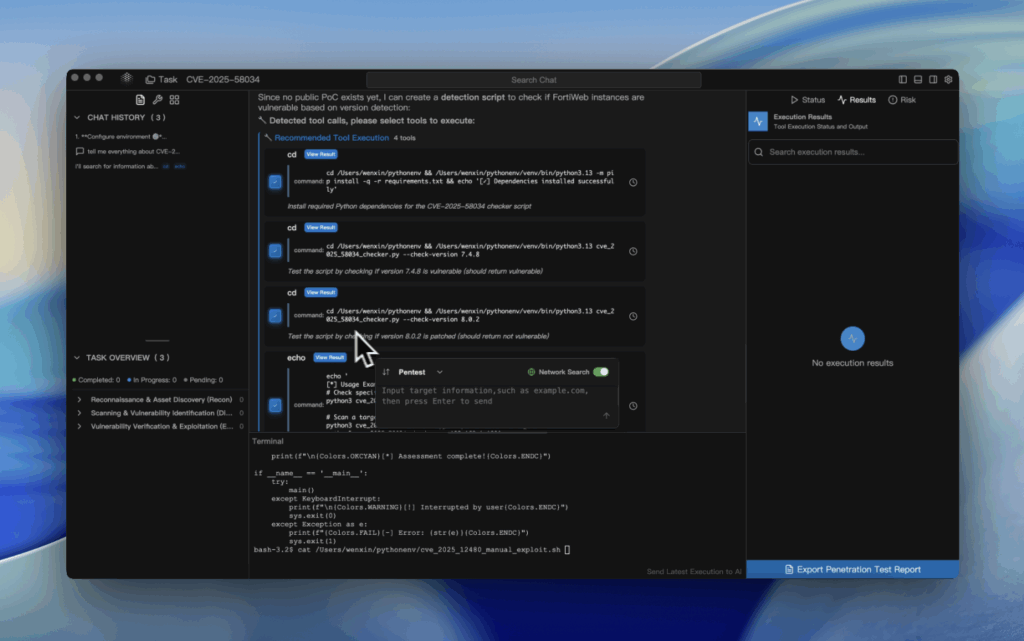

以下の例は、エクスポージャーの特定に役立つ。 エクスプロイト・パスを提供しない.

1) FortiWebのバージョン確認(CLI)

# FortiWeb CLIでシステムステータスを印刷する

システム ステータスの取得

# を探します:"バージョンFortiWeb vX.Y.Z" を検索します。

2) SSHバナー経由のパッシブ・バージョン・プローブ

"""

SSH バナーによるパッシブな FortiWeb バージョンのプローブ。

攻撃ペイロードはありません。許可されたインベントリチェックでは安全です。

"""

インポート ソケット, re

def probe_ssh_banner(host, port=22, timeout=3):

s = socket.socket()

s.settimeout(timeout)

s.connect((host, port))

バナー = s.recv(4096).decode(errors="ignore")

s.close()

バナーを返す

def extract_version(text):

m = re.search(r "FortiWeb[-s]?v?(♪d+♪d+♪d+♪d+♪)", text, re.I)

return m.group(1) if m else None

host = "YOUR_FORTIWEB_IP"

バナー = probe_ssh_banner(host)

ver = extract_version(banner)

print("Banner:", banner.strip())

print("FortiWeb バージョン:", ver または "unknown")

3) 影響を受けるレンジとのマッチング

"""

検出された FortiWeb バージョンを影響を受ける範囲と比較します。

"""

from packaging import バージョン

AFFECTED = [

("8.0.0", "8.0.1"),

("7.6.0", "7.6.5"),

("7.4.0", "7.4.10"),

("7.2.0", "7.2.11"),

("7.0.0", "7.0.11"),

]

def in_affected_ranges(v: str) -> bool:

v = version.parse(v)

for lo, hi in AFFECTED:

if version.parse(lo) <= v <= version.parse(hi):

真を返す

偽を返す

test_ver = "7.4.8"

print(test_ver, "affected?", in_affected_ranges(test_ver))

脅威のハンティング何を見るべきか

実環境での悪用が確認された場合、クレデンシャルの悪用に続いてコマンドの実行の証拠を探す必要がある。Rapid7 とベンダーのガイダンスでは、パッチ適用後のログレビューと設定の整合性チェックを重視している。(ラピッド7)

実用的な信号が含まれる:

- 新しい、または通常とは異なる管理者ログイン (特に見慣れないIPや変な時間帯から)、

- 予期せぬ管理APIアクティビティ,

- 疑わしい子プロセス FortiWeb サービスによって生成されます、

- ポリシー/コンフィグの変更 変更ウィンドウと一致しない(ラピッド7)

軽量ログトリアージの例:

# 管理者ログイン異常の検索

grep -Ei "admin|login|cli" /var/log/* 2>/dev/null | tail -n 200

# コマンド実行スタイルのトレースを探す

grep -Ei "exec|shell|system\(|popen|cmd)" /var/log/* 2>/dev/null | tail -n 200

信頼できる指標を見つけたら、アプライアンスを危険なものとして扱い、フォレンジックをキャプチャーし、クレデンシャルをローテーションし、既知の良好なイメージからの再構築を検討する。

緩和ガイダンス

フォーティネットの公式見解は明快だ: すぐに修正リリースにアップグレードするその後、完全性を検証する。(フォルティガード)

並行して、管理プレーンを厳格化することで爆発半径を縮小する。Web UI / API / SSHアクセスを信頼できるIP範囲または内部ネットワークに制限し、MFAと強力なクレデンシャル衛生を実施する。これは、ベンダーのベスト・プラクティスである、管理インタフェースの露出は現実世界のリスクを増大させるという警告と一致している。(テックレーダー)

CVE-2025-58034が重要な理由

FortiWebは防御の隘路となることを意図している。WAF 自体がログインした攻撃者によってコマンド実行に追い込まれる可能性がある場合、事実上、境界を失い、攻撃者に特権的なネットワークの足場を渡すことになります。エクスプロイトがすでに観測され、KEVステータスが割り当てられている、 ここでの敵は遅延. (ラピッド7)

多くの顧客環境を管理し、バージョンの検証やパッチの優先順位の確認を大規模に行う必要がある場合、Penligent などの自動化ワークフローを利用することで、FortiWeb エステートのインベントリ作成、ログの関連付け、修復レポートの作成を迅速に行うことができます。