エグゼクティブ・サマリー:CVE-2025-64446が「何でもかんでも止める」脆弱性である理由

CVE-2025-64446 は、2025 年 11 月 14 日に公開された Fortinet FortiWeb の重大な脆弱性です。フォーティネットはこの脆弱性を 相対パス走査 FortiWeb GUI の欠陥ですが、実際の結果はより深刻です。 管理コマンドの実行また、FortiWeb Manager を制御し、WebSocket CLI にアクセスすることで、実質的にアプライアンスを完全に乗っ取ることができます。NVD は、クリティカル 9.x CVSS ベクトル(AV:N/AC:L/PR:N/UI:N/C:H/I:H/A:H)を割り当てています。わかりやすく言うと、FortiWeb 管理インターフェイスがインターネットからアクセス可能で、脆弱なビルドを使用している場合、これは事前認証 RCE クラスのインシデントが発生する可能性があります。 NVD+2フォーティガード+2

これは仮定の話ではない。フォーティネットと複数の脅威インテリジェンス・ベンダーは次のことを確認している。 野生での積極的利用そしてCISAは、24時間以内にCVE-2025-64446をKnown Exploited Vulnerabilities(KEV)カタログに追加した。この組み合わせは、クリティカルな事前認証の影響+KEVのリストアップということで、ここ数年で最も危険なエッジデバイスのゼロデイと同じ運用上のバケツに入っている。 CISA+2CISA+2

SEO/アテンションの観点から見ると、このCVEで上位にランクインしているカバレッジの中で最もCTRの高い共起語句は、一貫して以下の通りである。 「FortiWeb zero-day」、「exploited in the wild」、「path traversal RCE」、「authentication bypass」。 それが繰り返されるのは、本当の買い手の意図を捉えているからだ:"私は晒されているのだろうか?""私はすでにターゲットにされているのだろうか?" グリーンボーン+3Rapid7+3Tenable®+3 (SERPタイトルの密度から推測)。

FortiWebのバグが玄関の災難になる理由

FortiWebはWAF/WAAPアプライアンスで、ウェブインフラのエッジに配置され、通常はDMZに配置されるか、ビジネスクリティカルなアプリの前でリバースプロキシとして動作します。このような配置により、管理プレーンの侵害は非常に不釣り合いなものとなります。攻撃者がFortiWebを所有すると、新たな管理者アカウントを使用して侵入を継続したり、WAFポリシーを変更して保護されたアプリケーションスタックに静かに「オープンレーン」を設けたり、アプライアンスを重要なピボットポイントとして使用したりすることができます。CVE-2025-64446に関する複数のインシデント分析によると、攻撃者の最初の目的は、多くの場合、以下のとおりです。 ローカルFortiWeb管理者の作成その後、普通にログインして引き継ぐ。 ラピッド7+3アークティックウルフ+3ビットサイト+3

これが、KEV の組み込み後、エクスプロイト量が急速に急増した理由です:FortiWeb は単なるソフトウェア・ノードではなく、ポリシ ー・エンフォースメントのチョークポイントなのです。ここでの脆弱性は、侵害を加速させる要因になります。 ブラックカイト+1

テクニカル・コア相対パス・トラバーサルと代替パス認証ロジックの出会い

ベンダーと現場からの報告から抜粋された根本原因

フォーティネットのPSIRTアドバイザリでは、CVE-2025-64446を次のように説明している。 相対パスのトラバーサル (CWE-23) FortiWeb GUI/API ルーティングレイヤーで、URL パスが適切に正規化されていない。報告されたコンセンサスは、URLパスがハンドラにディスパッチされる前に適切に正規化されず、制約されていないというものです。トラバーサル形式の相対セグメントを注入することで、攻撃者は意図した /api/ ルーティングコンテキストに到達し、正しく認証を実施しないレガシーCGIや管理プロセッサーに到達する。 FortiGuard+2NVD+2

いくつかの独立した分析では、この欠陥は次のような挙動も示すと指摘されている。 代替パスによる認証バイパス (CWE-288)プライマリ」ルートはauthをチェックするが、意味的に等価な「代替」ル ートはチェックしない。この二重分類は運用上重要である。 ルーティング・セマンティック むしろ "1つの悪いエンドポイント "である。 グリーンボーン+2ブラックカイト+2

現実世界でのエクスプロイト・パターン(武器化可能な詳細なし)

観測された攻撃は、予測可能な連鎖をたどる。パスの混乱が認証されていない管理ハンドラにリクエストを着地させ、新しい特権ユーザーを作成したり、システムレベルのコマンドを呼び出したりといった管理操作が可能になる。Rapid7、Arctic Wolf、および Bitsight はすべて、以下のものと一致する悪用を文書化している。 事前認証による管理者作成と通常のUIログイン. ハッカーニュース+3Rapid7+3Arctic Wolf+3

重要なメンタルモデルは特定のペイロードではなく、構造である:

ルートエスケープ → 認証なしハンドラ → 管理プレーン機能 → 完全なアプライアンスの乗っ取り。

スコープと修正バージョン

影響を受けるビルドは複数の FortiWeb ブランチにまたがる。以下の表は、フォーティネット PSIRT の境界と NVD および CISA の要約を合わせたものです。 FortiGuard+2NVD+2

| 支店 | 影響を受けるバージョン | 固定バージョン(ベンダーガイダンス) | 重大性 |

|---|---|---|---|

| FortiWeb 8.0 | 8.0.0 - 8.0.1 | 8.0.2+ | クリティカル |

| FortiWeb 7.6 | 7.6.0 - 7.6.4 | 7.6.5+ | クリティカル |

| FortiWeb 7.4 | 7.4.0 - 7.4.9 | 7.4.10+ | クリティカル |

| FortiWeb 7.2 | 7.2.0 - 7.2.11 | 7.2.12+ | クリティカル |

| FortiWeb 7.0 | 7.0.0 - 7.0.11 | 7.0.12+ | クリティカル |

KEVの現状を考えると、パッチは「次のメンテナンス・ウィンドウ」の項目ではない。 ただちに緊急事態. CISA+1

危険な探りを入れずにリスク確認

ステップ1:エクスポージャとバージョンのインベントリ(探る、探られない)

まず、FortiWeb 管理サーフェスに到達可能かどうか、どのバージョンを使用している かを確認するため、保守的なプロービングから始めます。本番環境でのトラバーサル ペイロードは避けてください。

# FortiWeb のプレゼンスと管理エクスポージャを特定する

curl -k -I https:/// | head -n 20

# 管理者権限がある場合は、UI でファームウェアのバージョンを確認します。

# 次に、上記の影響を受ける範囲と比較します。

これだけで、ほとんどのリスクをトリアージできる。なぜなら、エクスプロイトは事前に認証され、バージョンに縛られているからだ。 NVD+1

ステップ2:ログから「Path Semantics + Admin Activity」を探す

GreyNoiseとRapid7の両社は、不正な管理パスによる広範なスキャンを観測しており、インシデントの報告書では、予期しない管理者ユーザーの作成が強調されている。これを2つの相関するログの仮説に置き換えてみよう:

- 管理パスの /api/ や /cgi-bin/ に異常な相対パス・トークンがある。

- 新しいローカル管理者アカウント、または変更ウィンドウ以外での権限昇格

- 管理者以外のIPや変な時間帯からWebSocket/CLIセッションが確立される

単純なSIEMクエリは次のようになる:

SELECT

FROM fortiweb_http_logs

WHERE url_path LIKE '%..%'

AND (url_path LIKE '%/api/%' OR url_path LIKE '%/cgi-bin/%')

AND response_status IN (200, 302)

AND timestamp > now() - interval '14 days';

これらのシグナルが同じ時間帯に同時に発生した場合は、デバイスが危険にさらされている可能性があるものとして扱い、インシデントレスポンスのプレイブックに従う。 ラピッド7+2グレイノイズ+2

AIセキュリティ・エンジニアがパッチ&ムーヴオンを超えて気にかけるべき理由

CVE-2025-64446は、エージェント型セキュリティ・ワークフローにとって重要な2つの傾向をコンパクトにまとめたケーススタディである。

第一に、それは古典的なものである。 ルート・セマンティック認証バイパス.従来のスキャナーは、既知のエンドポイントとシグネチャーをキーにしていた。ここでは、パスの正規化のギャップを通してレガシーハンドラーに着地するリクエストに依存している。ハイブリッドLLMワークフローは、ルーティンググラフと過去のCGIサーフェスをモデルに推論させ、安全なプログラムプローブを使用して仮説を検証する。 グリーンボーン+1

第二に、搾取 正式なCVE割り当てより前.公開PoCトラフィックは10月初旬にハニーポットで確認され、CVEとベンダー勧告は11月中旬に発表された。この「サイレント・パッチ+遅延情報公開」ウィンドウは、まさに自動化が失敗する典型的な場所である。 ラピッド7+2アークティックウルフ+2

つまり、このCVEは単なるインシデントではなく、現代のエッジデバイスのゼロデイには次のような要求があることを思い出させるものなのだ。 推論に基づく事前開示の防御シグネチャーの追撃だけではない。

管理されたバリデーション

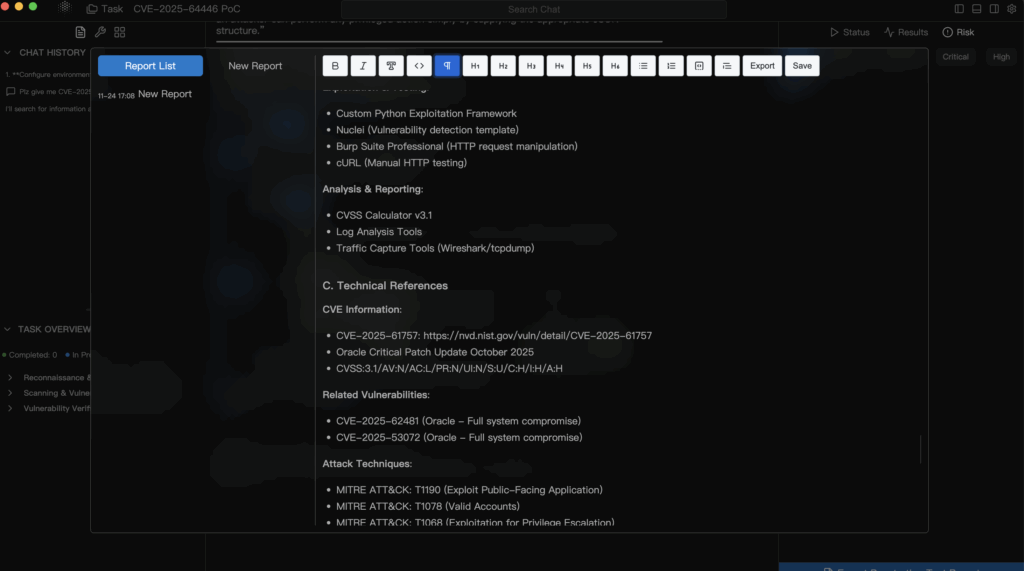

CVE-2025-64446のようなゼロデイでは、防御者はしばしばギャップに直面します。証拠が迅速に必要ですが、完全に兵器化されたPoCは信頼性が低かったり、本番環境で実行するには安全でなかったり、あるいは単にまだ公開されていなかったりします。Penligentのようなエージェント型ペンテスト・検証プラットフォームは、調査チェーンを監査可能なエンジニアリングループに変えることができます。

現実的なアプローチとしては、エージェントに権威あるソース(Fortinet PSIRT、CISA KEV、Rapid7 ETR、GreyNoise telemetry)を取り込ませ、影響を受けるバージョンと意味的な攻撃面を抽出し、そして、次のようなものを生成する。 分離されたラボクローンの最小限の管理された検証計画 のFortiWebを使用しています。これにより、リスクの具体的な証拠を得ながら、無謀な実地での悪用を回避することができます。 グレイノイズ+3フォルティガード+3CISA+3

同様に重要なこととして、Penligentのエビデンスファーストレポートでは、HTTPトレース、コンフィギュレーションの差分、管理者アカウントのタイムライン、改善メモを自動的にパッケージ化することができます。AIセキュリティチームにとって、緊急アップグレードをオペレーションリーダーや規制当局に正当化する必要がある場合、「推論→管理された検証→擁護可能なレポート」のパイプラインは、実際に時間と議論を節約する部分です。