このCVEがCVSSの見出しを超えて重要な理由

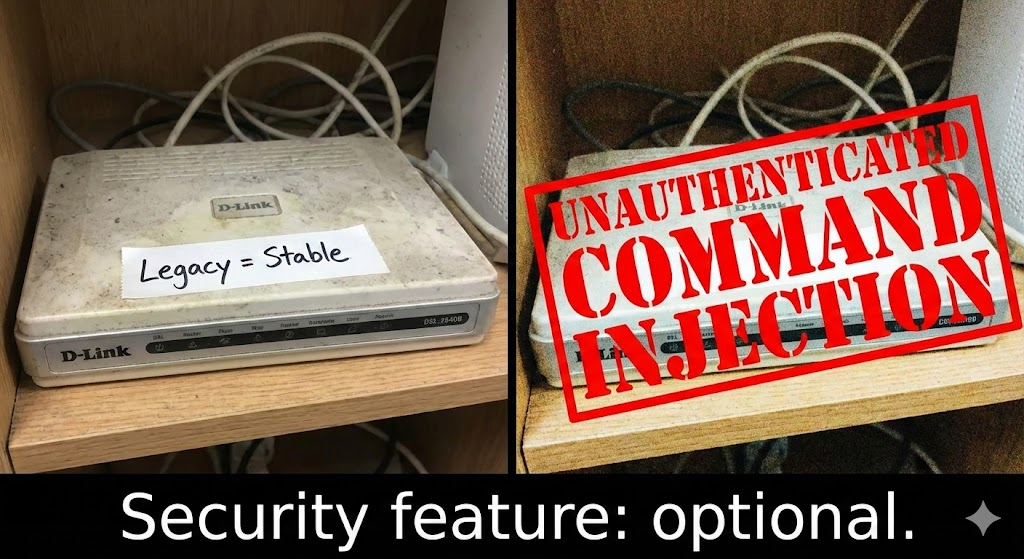

CVE-2026-0625は OSコマンドインジェクション にマッピングされている CWE-78)の複数に影響を与える。 レガシーD-Link DSLゲートウェイ デバイスである。脆弱な表面は、デバイスに組み込まれたウェブ管理スタック、具体的には dnscfg.cgi エンドポイントが使用される。DNSパラメータは適切にサニタイズされていないため、認証されていない攻撃者はシェルのメタキャラクタを注入することができ、以下のことを達成できる。 リモートコード実行 (RCE).CNA (VulnCheck)は、次のように割り当てた。 CVSS 9.3(クリティカル) スコア(NVD)

しかし、作戦上の影響は "クリティカルなRCE "だけではない。本当のところは ライフサイクル重力これらのデバイスは寿命が尽き、サポートが終了する。 引退と交代 パッチを当てるよりも。言い換えれば、防御者は、ファームウェアの修復が多くの場合テーブルから外されているため、 ネットワークの露出の削減、セグメンテーション、DNS の完全性のモニタリングといった、代償となる コントロールを余儀なくされているのである。(supportannouncement.us.dlink.com)

何が影響を受け(確認され)、何が不確かなままなのか

公表された報告により、影響を受けるモデルおよびファームウェアの範囲が具体的に確認された。VulnCheckとダウンストリーム・カバレッジは、以下をリストアップしている(不等式範囲に注意):

| モデル | 脆弱性が確認されたファームウェアの範囲 | 備考 |

|---|---|---|

| DSL-526B | ≤ 2.01 | レガシー/EOL、認証なしRCE経由 dnscfg.cgi (ヴァルンチェック) |

| DSL-2640B | ≤ 1.07 | レガシー/EOL、認証なしRCE経由 dnscfg.cgi (ヴァルンチェック) |

| DSL-2740R | < 1.17 | レガシー/EOL、認証なしRCE経由 dnscfg.cgi (ヴァルンチェック) |

| DSL-2780B | ≤ 1.01.14 | レガシー/EOL、認証なしRCE経由 dnscfg.cgi (ヴァルンチェック) |

重要なニュアンス:D-Linkは次のように述べている。 型番だけで対象モデルを特定する信頼できる方法はないなぜなら、脆弱なCGIライブラリはファームウェアのビルドによって異なる可能性があるからです。 ファームウェアの直接検査. (supportannouncement.us.dlink.com)

これは、エッジ・デバイスの脆弱性管理における典型的な罠である。在庫ラベルは、必ずしもソフトウェアの系譜にきれいにマッピングされるわけではない。キャリアや支社、「シャドーIT」ゲートウェイを運営している場合、そうでないことが証明されるまでは、4行の表よりも広い範囲に感染していると考えてください。

エクスプロイトの背景:攻撃者がどのように到達するか dnscfg.cgi 実際の環境で

上位に表示される見出しの中でCTRの高いフレーズは、基本的に合成語である: "積極的に悪用されるゼロデイ/クリティカルなRCE/使用済みルーター" 悪用は現在進行中であり、影響は完全なコード実行であり、パッチは当てられそうにない。(ハッカーニュース)

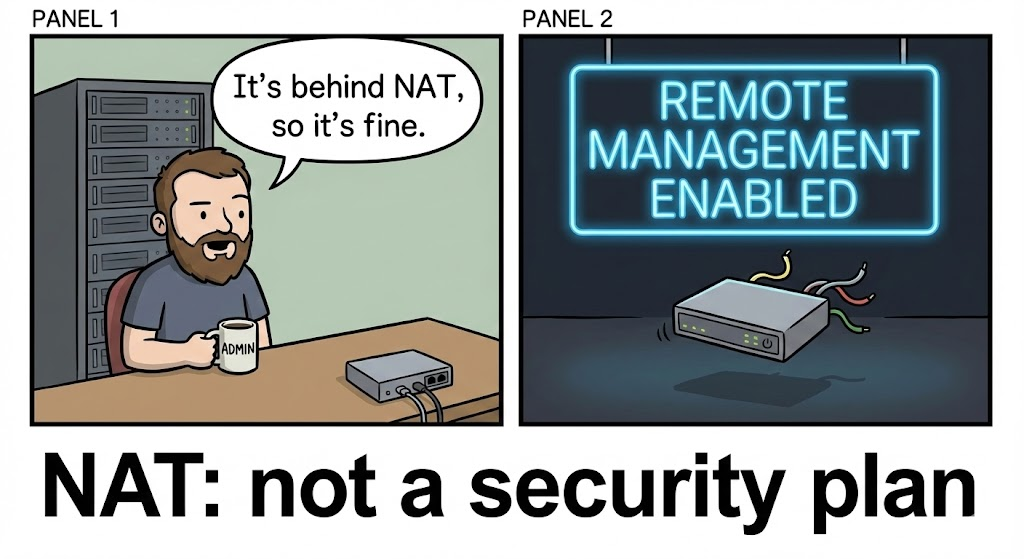

ディフェンダーの観点からすれば、現実的な問題は「悪用可能かどうか」ではない。(です)ではなく "私の管理機には手が届くのか?" 多くのコンシューマ向け DSL ゲートウェイは、デフォルトでは LAN 上にのみ管理用 CGI エンドポイントを公開している。BleepingComputer は、CVE-2026-0625 を悪用するには、ブラウザベースのパスか、リモート管理用に設定されたデバイスが必要であると指摘しています。 dnscfg.cgi をローカルネットワークに接続する。(ブリーピングコンピューター)

とはいえ、エッジデバイスの侵害は、すべてのシナリオでWAN管理機能を有効にする必要はありません。攻撃者がネットワーク内部の足がかりを得ると(フィッシング、侵害されたエンドポイント、悪意のある拡張機能、または公開されたサービス)、ルーターのWeb UIは高レバレッジのターゲットになります。その理由は DNSコントロールもし攻撃者がゲートウェイでDNSリゾルバを変更することができれば、すべてのダウンストリームデバイスはサイレントトラフィックステアリングプリミティブを継承する。

D-Link自身の過去の記述によれば、このような行動は以下のようなものである。 ゴーストDNS/DNSChanger キャンペーン:デフォルトの認証情報(例:admin/admin)に対するパスワードの推測、以下のような公開されたCGIパスのスキャン。 dnscfg.cgiそして、DNSの値を書き換えて、ユーザーを攻撃者のインフラにリダイレクトする。(supportannouncement.us.dlink.com)

今日すべきこと:バグを武器にしない安全な検証

以下は、セキュリティチームのための防御可能なワークフローである。このワークフローは 暴露識別 そして DNSの完全性チェック-生殖を利用しない

ステップ1:潜在的な管理機の露出を見つける

資産の発掘から始めよう:

- HTTP(S)を一般的または一般的でないポート(80/443/8080/8443など)で公開するインターネットに面したIP。

- 支店や「一時的な」接続設定(レガシーゲートウェイが残っている場所)。

- CPE管理エンドポイントにマップされるパブリックDNSレコード(「監視」または「管理」と誤って表示されることがある)。

ステップ2: 以下の項目をチェックする。 dnscfg.cgi 到達可能(ペイロードなし)

このPythonのスニペットは、単純な到達可能性と認証境界チェックを実行する。

輸入リクエスト

def probe_dnscfg(base_url: str, timeout=6):

url = base_url.rstrip("/") + "/dnscfg.cgi"

を試す:

r = requests.get(url, timeout=timeout, allow_redirects=False)

return {

"url": url、

"status": r.status_code、

"server": r.headers.get("Server", "")、

"www_authenticate": r.headers.get("WWW-Authenticate", "")、

「location": r.headers.get("場所", "")、

}

except requests.RequestException as e:

return {"url": url, "error": str(e)}.

ターゲット = [

"",

# ""、

]

for t in targets:

print(probe_dnscfg(t))

通訳のコツ

- 200 認証なし → 管理機が危険な状態にさらされる可能性があります。

- 401/302でログイン → クレデンシャルが脆弱であったり、再利用されたり、デフォルトであったりすると、まだリスクが高い。

- エラー/タイムアウト → フィルタリング、非HTTPサービス、または単に存在しないことを示します。

ステップ3:DNSの変更を主要な侵害指標として扱う

CVE-2026-0625はDNSコンフィギュレーション・パス上に位置するため、「リゾルバが変更されたかどうか」が最も現実的な検知の質問となる。D-LinkはDNSChangerのワークフローを、銀行やその他の高価値トラフィックをリダイレクトするためにルーターのDNSを書き換えるものとして明確に説明している。(supportannouncement.us.dlink.com)

運営上:

- ルータが設定したDNSリゾルバを、承認されたベースラインに対して検証する。

- サンプリングしたクライアントでDHCPハンドDNSを検証する(Windows

ipconfig /allmacOSscutil --dns). - 突然のレゾルバシフト、特に居住範囲や異常なASNへのシフトに警告を発する。

パッチを当てられない場合の緩和策:優先順位をつけたプレイブック

SecurityWeek誌は次のように明言している。 パッチはリリースされない とオーナーに引退と買い替えを勧める。(セキュリティ・ウィーク)

実用的な緩和のはしご:

1) 交換する(唯一クリーンな最終状態)。

もし機器がEOL/EOSであれば、近代化は実際に測定できるリスク低減である。

2) アタックサーフェスを崩壊させる。

WAN側の管理者を無効にし、ISPエッジの管理ポートへのインバウンドアクセスをブロックし、管理者アクセスをハード化された管理VLANに制限する。

3) セグメントの爆風半径。

ルーター管理、ユーザーエンドポイント、IoT、ゲストネットワークを分離する。内部からの漏洩を想定し、DNSがすべてをコントロールするようにならないように設計する。

4) クレデンシャル衛生。

デフォルトの認証情報と脆弱なパスワードは、GhostDNS/DNSChangerの物語で繰り返し登場するテーマである。(supportannouncement.us.dlink.com)

5) DNSの完全性管理。

可能であれば、承認されたリゾルバを強制し、逸脱を監視する。たとえレガシーゲートウェイが侵害されたとしても、リゾルバのドリフトを検知すべきである。

関連するCVE:最適化すべき広範なパターン

CVE-2026-0625は、繰り返し悪用されるテンプレートに適合する: エッジデバイス + ウェブ管理 + インジェクション/バイパス + 自動化に適したスキャン.このパターンが、こうした問題がボットネットに注目される理由であり、「EOL」が痛みを倍増させる理由なのだ。

高シグナルの類似点がいくつかある:

- CVE-2023-1389 (TP-Link Archer AX21): NVD はウェブ管理インターフェースにおける認証されていないコマンドインジェクションについて説明しており、TP-Link はこの CVE が Mirai ボットネットの武器庫に追加されたという報告を認めている。(NVD)

- CVE-2024-3400 (Palo Alto Networks PAN-OS GlobalProtect): PAN社の勧告では、特定のコンフィギュレーションでルートレベルのコード実行につながる連鎖としており、「エッジRCE」がコンシューマーから企業周辺までどのように横断するかを示している。(セキュリティ.paloaltonetworks.com)

- CVE-2024-12987 (DrayTek Vigor): Armisは、ルーターのウェブ管理ハンドラーにおけるOSコマンドのクリティカルインジェクションであると説明している。(アーミス)

脆弱性の優先順位付けのルーブリックを作成するのであれば、これをルールとしてエンコードすることを検討しよう: エッジデバイスの管理プレーンの脆弱性は優先度が高い影響を受ける製品が「ほんの数台のルーター」であったとしても、ルーターが提供する制御(DNS、ルーティング、NAT)が下流の侵害を増幅させるからだ。

厳密なワークフロー:アセットディスカバリーからエビデンスチェーンレポートまで

もしあなたのワークフローにPenligentが含まれているなら、CVE-2026-0625は次のような有力な候補となる。 再現可能な暴露から証拠までのパイプラインPenligentは、インターネットに到達可能な管理者サーフェスを発見し、エッジ資産のフィンガープリントと相関関係を作成し、管理プレーンの到達可能な場所と疑わしいDNSコンフィギュレーション動作の有無を示すエビデンスチェーンレポートを作成します。Penligentは、エンドツーエンドのワークフローにおいて、組織化されたテストとレポート出力を重視しています。(寡黙)

実際には、その価値は「ワンクリックで悪用できる」ことではない。レガシー・エッジ・デバイスという厄介な現実を、ITオーナーが行動できる成果物に裏打ちされた追跡可能な改善プログラム(交換、制限、セグメント化)に変えることです。

権威ある参考リンク

- NVD: https://nvd.nist.gov/vuln/detail/CVE-2026-0625 (NVD)

- D-Link アドバイザリー(SAP10488): https://supportannouncement.us.dlink.com/security/publication.aspx?name=SAP10488 (supportannouncement.us.dlink.com)

- VulnCheckアドバイザリー: https://www.vulncheck.com/advisories/dlink-dsl-command-injection-via-dns-configuration-endpoint (ヴァルンチェック)

- CWE-78: https://cwe.mitre.org/data/definitions/78.html (NVD)

- BleepingComputerカバレッジ(バージョン+ライフサイクルコンテキスト): https://www.bleepingcomputer.com/news/security/new-d-link-flaw-in-legacy-dsl-routers-actively-exploited-in-attacks/ (ブリーピングコンピューター)