現代のウェブアプリケーションのセキュリティでは、 動的アプリケーション・セキュリティ・テスト (ダスト)が基礎的な役割を果たしている。静止状態のソースコードを分析する静的なアプローチとは異なり、DASTツールは実行状態のアプリケーションと相互作用し、実世界の攻撃を外側からシミュレートして、本番環境やCI/CD環境で最も重要な実行時の脆弱性を明らかにします。 インヴィクティ+1

DASTは、ブラックボックス・セキュリティ・テストに不可欠である。ソースコードにアクセスすることなく、実行中のウェブ・アプリケーションやAPIをプローブできるため、侵入テスト担当者、AppSecチーム、セキュリティと生産性の架け橋を求めるDevSecOpsワークフローにとって貴重な存在となる。 ジット

以下は、アナリストレベルの包括的な考察である。 ダストツールまた、Penligentのような最新の製品プラットフォームにどのように適合させることができるのか。

DASTを理解する:それでも重要な理由

WebアプリケーションとAPIは依然として攻撃者の最重要ターゲットである。 OWASP ウェブアプリケーション・セキュリティ・リスク トップ10-オンラインシステムに蔓延する最も危険なバグのリファレンスとして広く知られている。 オワスプ

DASTツールは、以下のような脆弱性の検出に優れている:

- 射出欠陥 (例:SQLインジェクション)

- クロスサイト・スクリプティング (XSS)

- 認証とセッション管理の欠陥

- 誤設定と機密データの暴露

これらはOWASPのリストにある中核的な攻撃ベクトルの一部であり、これらを動的に発見できるツールは、セキュアなパイプラインやランタイム環境に不可欠である。 オワスプ

DASTの仕組み(ブラックボックステスト)

DASTツールは、外部ユーザーや攻撃者と同じように動作する:

- アプリケーションをクロールする スパイダリングやAPI仕様(OpenAPIなど)を使用する。

- 悪意のある入力や不正な入力の生成と送信 をエンドポイントに送る。

- レスポンスとアプリケーションの動作を観察する 異常、エラー状態、または確認された脆弱性について。

- 重大度、背景、および推奨される改善策を含む、実用的な調査結果を作成する。. 爆発

このテストはアプリケーションの実稼働バージョンで実施されるため、DASTは以下のような脆弱性を検出する独自の立場にあります。 実行時にのみ現れる-ロジックの欠陥、認証の問題、より深い連鎖の悪用。

トップ ダストツール 2025/2026年(アナリストランキング)

ここでは、AppSecとDevSecOpsチームに適した、最も広く認知されているDASTツールのデータに裏打ちされた比較を示します。

| 工具 | 強み | ベスト・ユースケース |

|---|---|---|

| インヴィクティDAST | プルーフベースのスキャン、低擬陽性、エンタープライズグレードの統合 | エンタープライズ、コンプライアンス主導のAppSec |

| アキュネティクス | 簡単なセットアップ、高速スキャン、SMBフレンドリー | DASTを導入する中小企業 |

| OWASP ZAP | フリー、オープンソース、拡張可能 | コミュニティ・テストとCI/CD自動化 |

| スタックホーク | CI/CDネイティブ、開発者中心 | セキュリティを自動化するDevSecOpsチーム |

| バープ・スイート・エンタープライズ | 豊富なプラグインエコシステム、深い手動テスト | ペネトレーション・テスター |

| Rapid7 InsightAppSec | クラウドホスティングによる自動化、SIEMの統合 | 脆弱性管理の標準化 |

この簡潔なリストは、現在の市場を反映している。 ダストツール オープンソースのコミュニティ・スキャナーからエンタープライズ・スケールのオートメーション・スイートまで、幅広い機能を備えている。 インヴィクティ+1

DASTが検出できる影響度の高い脆弱性(CVE例付き)

実稼働中のセキュリティ・テストにおいて、DASTはしばしば、敵対者が野生の中で悪用するバグ・クラスを発見することを任務とします。以下は、そのような脆弱性の具体例です:

CVE-2024-3495 - WordPressプラグインのSQLインジェクション

のSQLインジェクション。 国 都道府県 都市名 ドロップダウン CF7 プラグインを使用することで、認証されていない攻撃者がデータベースクエリを操作できるようになります。 51CTO

CVE-2024-37843 - GraphQL API経由のSQLインジェクション

Craft CMS のバージョン <= v3.7.31 では、GraphQL スキャンを理解する DAST ツールが動的に検出できる欠陥のクラスである、GraphQL エンドポイントを経由した SQL インジェクションが可能でした。 51CTO

CVE-2024-5922 - パロアルト遠征認証バイパス

この脆弱性により、攻撃者は認証メカニズムを迂回することが可能となり、DASTワークフローは不正アクセステストの一環としてフラグを立てることになる。 51CTO

これらの脆弱性はそれぞれ、OWASPのリスク分類法で広くカバーされているカテゴリー(インジェクションや認証の破れなど)に該当するため、ダイナミック・スキャンの対象として適している。 オワスプ

実践的な使用法:コード例とDASTスキャンの自動化

以下は、パイプラインや修復ワークフローでDASTを自動化する方法の例です。

例CLI による OWASP ZAP の実行

バッシュ

ライブのURLdockerに対してZAPでシンプルなDASTスキャン run -t owasp/zap2docker-stable zap-baseline.py ㊟ -t ㊟ -r zap_report.html

このベースラインスクリプトは、一般的な動的テストを実行し、レポートをログに記録し、人間によるトリアージ用にHTMLレポートを出力する。

例StackHawkによるAPIファジング(Node.js)

ヤムル

`stackhawk.yml - 統合例 アプリケーション: name: my-api base-url:"https://api.example.com「をスキャンする:

- type: dast rules: default`

CI(GitHub ActionsやGitLab CIなど)にこの設定を統合することで、ビルド検証の一環として自動化されたAPIセキュリティスキャンが可能になる。

攻撃と防御の例3:ロジックの欠陥による認証バイパス(ランタイムのみ)

攻撃シナリオ

認証ロジックの欠陥は、静的解析だけでは検出が難しいことで有名である。その多くは、特定のリクエストシーケンスやパラメータの組み合わせが使用されたときに、実行時に初めて現れる。DASTツールは、推測されたコードパスの代わりに実際の認証動作を観察することで、この点で優れています。

次の例は クライアントが提供するパラメータの不適切な信頼による認証バイパス.

http

POST /api/login HTTP/1.1 Host: example.com Content-Type: application/json { "username":"attacker", "password":"invalid", "isAdmin": true }.

バックエンドが誤って isAdmin フラグを使用してサーバー側の認証チェックを行わない場合、 認証に失敗したにもかかわらず昇格特権が付与される可能性がある。

このクラスの問題は 壊れた認証とアクセス・コントロールなどの現実の事件でも同様の論理的欠陥が現れている。 CVE-2024-5922特定の条件下で認証チェックがバイパスされる可能性がある。

DASTツールはこれを以下の方法で検出することができる:

- 変異したパラメータで認証フローを再生する

- 特権による反応の変化を観察する

- リクエスト間のセッション状態遷移の検証

防衛戦略

正しい軽減策は 認証および認可ロジックの厳格なサーバー側での実施クライアントが管理する特権インジケータは完全に無視される。

パイソン

def login(request):

user = authenticate(request.json["username"], request.json["password"])

ユーザーでない場合:

return {"error":"認証されていません"}, 401

# 特権はサーバー側の ID に由来するものでなければならず、入力に由来するものであってはならない。

is_admin = user.role == "admin"

return generate_session(user_id=user.id, is_admin=is_admin)

防御的なAppSecの観点から、この例は、なぜランタイムテストが不可欠であり続けるかを示している。ロジックの欠陥は、実際の実行パスを観察しなければ確実に検出できない。

攻撃と防御の例4:API大量割り当ての脆弱性

攻撃シナリオ

大量代入の脆弱性は、APIが明示的な許可リストなしに、ユーザーから提供された入力をバックエンドのオブジェクトに自動的にバインドする場合に発生する。このパターンは最近の REST や GraphQL API で特によく見られます。

悪意のあるリクエストの例:

http

PUT /api/users/123 HTTP/1.1 Host: api.example.com Content-Type: application/json { "email":"[email protected]", "role":"admin", "accountStatus":"active" }.

バックエンドが全てのフィールドをユーザオブジェクトに盲目的にマップすると、攻撃者は特権を昇格させたり、無効化されたアカウントを再有効化したりする可能性があります。

この脆弱性クラスは OWASP APIセキュリティトップ10 - 大量割り当てまた、本番APIに影響を及ぼす複数の重大インシデントに登場している。

DASTツールは、この問題を次のようにして特定する:

- 予期せぬオブジェクト・フィールドの注入

- 許可された状態変更と許可されていない状態変更の比較

- 応答動作による特権昇格の検出

を観察する必要があるからだ。 実行時の状態変化しかし、静的ツールはそれを完全に見逃すことが多い。

防衛戦略

正しいディフェンスは 明示的なフィールド許可リストと厳格なスキーマ検証.

ジャバスクリプト

// Secure API update handler const allowedFields = ["email", "displayName"]; function updateUser(input, user) {const sanitized = {}; for (const field of allowedFields) {if (input[field] !== undefined) { sanitized[field] = input[field]; } } return user.update(sanitized); }

成熟したDevSecOpsパイプラインでは、スキーマ検証と自動DASTスキャンを組み合わせることで、特権関連のリグレッションが本番環境に到達する前に早期に検出されます。

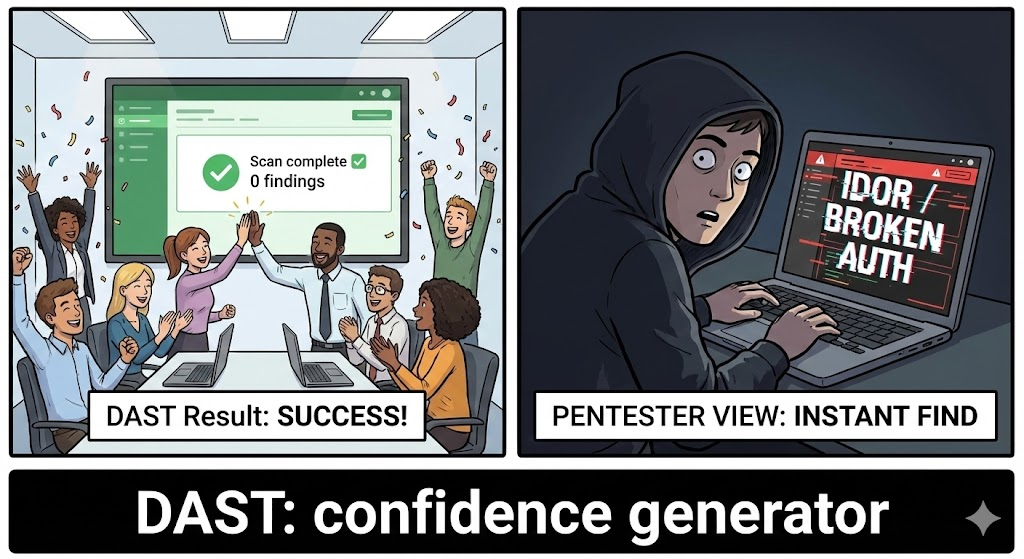

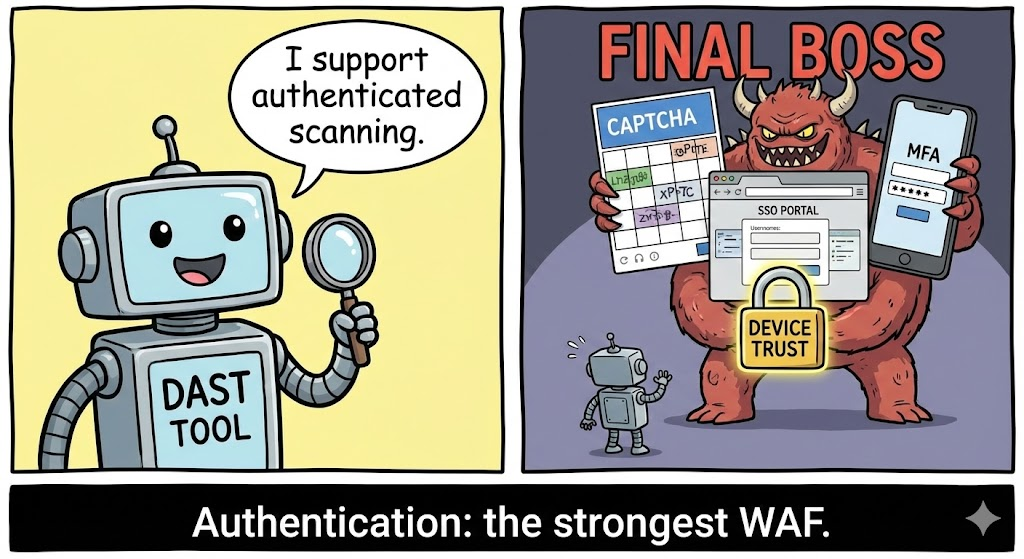

制限とその緩和方法

強力ではあるが、DASTには固有の限界がある:

- 内部コードの可視性に欠ける - DASTは不具合のあるコード行を正確に特定できない。

- ロジックバグのコンテキストが限定的 スクリプトやAI機能で強化されていない限り。

- 最新のSPAとAJAXワークフローによるクロールの制限.

これらのギャップに対処するために、DASTをSAST、IAST、ソフトウェア構成分析(SCA)と組み合わせて、包括的なASTカバレッジを実現する。Penligent (https://penligent.ai/)は、複数のテストパラダイム(動的、静的、AI支援探索)を統合し、統一された脆弱性のコンテキストと優先順位付けを提示することを目的としたプラットフォームの一例である。この全体的なビューは、自動スキャンと人間主導の分析の両方をサポートします。 (注:Penligentのドキュメントで正確な統合の詳細を確認してください)。

統合 ダストツール 最新のDevSecOpsワークフローで

セキュリティは、開発ライフサイクルに組み込まれたときに最も効果的である:

- ステージング環境でDASTを早期に使用する を使用することで、生産リスクを負うことなくランタイムの欠陥を検出することができる。

- CI/CDトリガーによるスキャンの自動化 プルリクエストやナイトリーランで。

- API仕様のインプット(OpenAPI/Swagger)を活用してカバレッジを拡大する。.

- アウトプットを課題トラッカーに自動フィード 迅速な修復ループのために。

結論進化する ダストツール 今日のセキュリティ環境のために

動的なアプリケーション・セキュリティ・テストは、堅牢なセキュリティ体制の礎石です。SPAからGraphQL APIに至るまで、最新の攻撃サーフェスでは、以下のものが組み合わされています。 ダストツール コンテキストを考慮したスキャンとAIによる優先順位付けが不可欠です。ランキング上位のツールは、誤検知を減らし、DevOpsパイプラインと統合し、開発者に優しいインサイトを提供する機能で進化している。 ジット

アプリ・アーキテクチャが複雑化するにつれて、セキュリティ・エンジニアは、DASTを単独のチェックボックスとしてではなく、マルチレイヤーの防御戦略の一部として捉えるべきである。