ハント は、公開されているデータを使ってGoogleアカウントを調査・分析するために設計されたオープンソースのOSINTツールである。セキュリティ研究者のmxrch氏によって最初にリリースされたGHuntは、OSINT調査、侵入テスト、脅威インテリジェンスの定番となっています。

エクスプロイト・フレームワークとは異なり、GHuntはアカウントをハッキングしない。その代わりに、オープンなGoogleサービスを活用してデジタルフットプリントを収集する。Gmailアドレスだけで、GHuntは貴重なインテリジェンスを明らかにすることができる。

GHuntにできること

- GmailとGoogle IDのプロファイリング:アカウント、作成日、リンク先のサービスに関するメタデータを収集する。

- グーグルマップのレビュー:ユーザーが作成したレビューとロケーションのチェックインを抽出します。

- Googleフォト&アルバム:公開されているアルバムを検出します。

- グーグルドライブとドキュメント:誤って一般公開されたファイルを特定する。

- YouTube&カレンダー:ビデオ活動や共有カレンダーの痕跡を収集する。

侵入テスト担当者にとっては、これは活動の初期段階における実用的な偵察につながる。OSINTリサーチャーにとっては、個人のオンライン上での露出をマッピングする方法となる。

セキュリティと法的配慮

GHuntは厳密にはOSINTツールです。一般に入手可能な情報のみに依拠し 決して 適切な承認なしに使用されます。あなたが所有していない、または調査する許可を持っていないアカウントに対してGHuntを実行すると、プライバシー法に違反する可能性があります。

しかし守備側は、GHuntを使って自分のグーグル・アカウントを監査し、意図せず情報が流出しないようにすることができる。

サイバーセキュリティにおけるGHuntの位置づけ

- レッドチームの偵察:婚約前の背景収集

- 脅威インテリジェンス:特定の電子メールアドレスにリンクされた公開データの露出を追跡する。

- デジタル・フォレンジック:オンライン行動と侵害されたアカウントとの関連性

それでも、GHuntには限界がある。Googleのサービスに特化しており、技術的な知識が必要で、広範な脆弱性の検証をカバーしていない。

GHuntからAIによる自動ペンテストへ

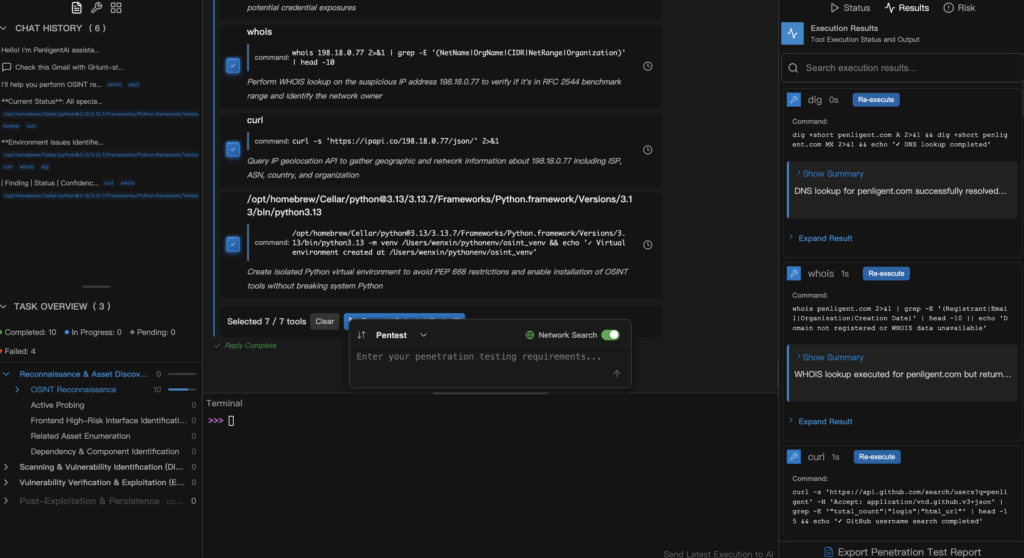

そこで AIペンテストツール ような 寡黙 が登場する。GHuntは標的型OSINTの威力を実証しているが、防御者やテスト担当者は多くの場合、それ以上のものを必要としている:CVE検出、脆弱性検証、そして完全な修復ワークフローである。

と 寡黙スクリプトは書かない。自然言語のプロンプトを入力するだけです。例えば

- "GHuntのようなOSINT手法でこのGmailアカウントをチェックする"

- "iOSデバイスのCVE-2025-24085をスキャンし、修復プランを作成する"

- 「ウェブアプリの脆弱性を検証し、監査対応レポートを提供する。

Penligentは、あなたのリクエストを安全なPythonコードに変換し、何百もの統合ツールでチェックを実行し、エビデンスバンドルと優先順位付けされた修正を生成します。

結論

GHuntは、グーグルのような単一のエコシステムに適用した場合、OSINTがいかに強力になるかを示している。しかし、偵察から本格的なペンテストに移行するには、自動化とスケールが必要です。Penligentは、「1つのインプットで多くのインサイトを得る」というロジックを、次のように拡張します。 AIを活用したペンテスト・ワークフロー自然言語からCVEチェックまで、脆弱性検証から修復報告まで。