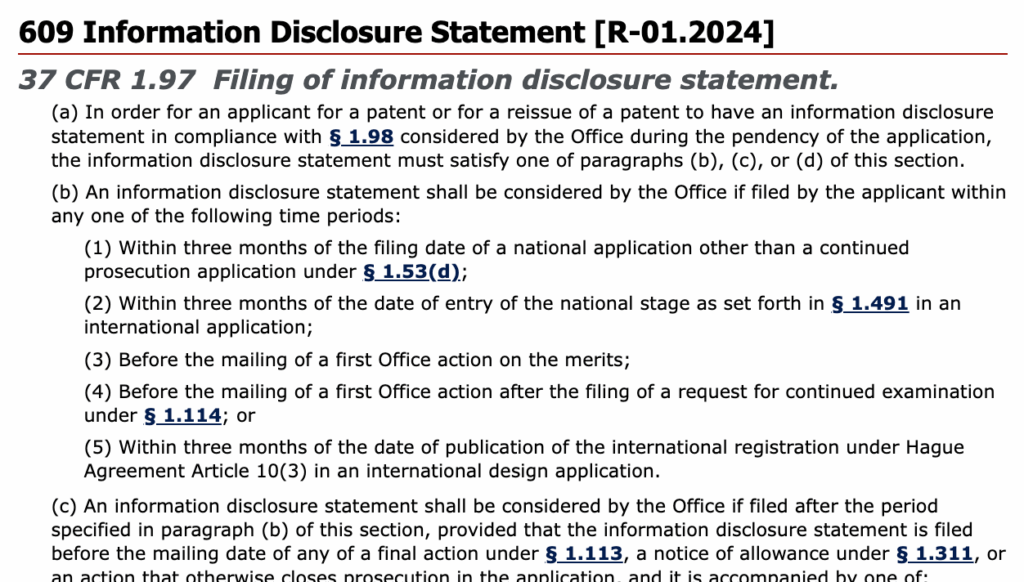

ほとんどのチームは 情報開示声明 事務処理として

違反がすでに公表された後に、コンプライアンス・チェックボックスが追加された。

しかし実際には、システムが実際にどのように故障したかを知る最も構造的な窓でもある。

問題は、情報開示が遅く、断片的で、後手に回っていることだ。

ログはWAF、APIゲートウェイ、ビルド・サーバーに散在している。

声明文がまとまる頃には事件は進展し、あなたの視界はなくなっている。

Penligentはそれを変える。

静的な報告から生きた証拠へ

ペルリゲントは、情報公開を事務的な段階としてではなく リアルタイム・セキュリティ・アーチファクト.

アナリストがまとめるのを待つのではなく、耳を傾け、再構築し、まとめる。

自然言語でのリクエストで十分だ:

「ログイン・エンドポイントの暴露に関する情報開示報告書を作成する。

タイムライン、影響を受ける資産、および修復計画を含む。

ボンネットの下では、システムは単にテンプレートを埋めるだけではない。

WAFログ、APIトレース、エラーダンプなど、関連する証拠を引き出します。

そして、信号のパターンから侵入のストーリーを再構築する。

def build_information_disclosure(event):

logs = penligent.collect(["WAF", "DB", "App"])

スコープ = analyzer.assess(logs)

タイムライン = penligent.sequence(logs)

report = penligent.compose(

title="Information Disclosure Statement"、

section=["概要", "証拠", "影響", "修復"])

)

レポートを返す

利便性のための自動化ではない。

それはオートメーションだ クラリティ - 何が間違っていたのか、それがまだ新鮮なうちに常に記憶しておく。

コンテクストの価値

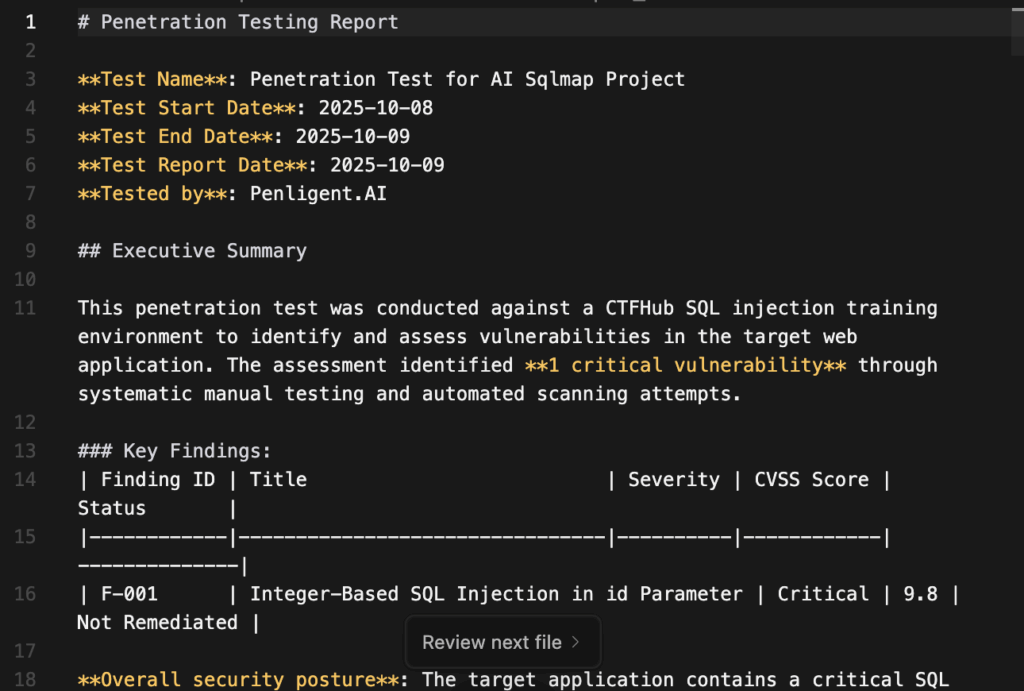

ほとんどのインシデント声明は、何が起こったか、誰が影響を受けたか、いつ修正されたか、という直線的なものだ。

ペンリゲントのバージョンは次元が違う。

脆弱性を相互参照し、CVEとの関連性をチェックし、環境コンテキストに基づいて深刻度をランク付けする。

ただ得るだけではない:

"スタックトレースで内部クラスのパスが漏れた"

あなたは手に入れる:

"スタックトレースはフレームワークのバージョン公開を示し、CVE-2025-24085にリンクしている;

認証マイクロサービスを介した後方への影響の可能性"

それはもはや報告書ではなく、作戦情報だ。

自分の頭で考えるレポート

ディスクロージャーを意味のあるものにするのは形式ではなく、次のようなものだ。 判断.

ペンリジェントの推論レイヤーは、その判断を自動的に加える。

所見が重要かどうか、再現可能かどうか、規制と関連性があるかどうかを判断する。

スキャナーノイズを簡潔な物語に変換する:

{

"incident_id":"inc-2025-0784"、

"summary":"PIIを含むデバッグAPIログの暴露": "root_ause": "inc-2025-0784"、

"root_cause":"root_cause":"ベータ版ロールアウト時の冗長なロギング

「信頼度」:0.95,

"影響": "中程度:"中度、162ユーザが影響を受ける"、

"next_steps":[ログをサニタイズする"、"トークンをローテーションする"、"72時間以内にユーザに通知する"]]。

}

一見コンプライアンスに見えるが、その意図は運用にある。

からの時間を短縮する。 ディスクロージャー,

そして 弁護側への開示.

なぜ今これが重要なのか

セキュリティ・チームは、テストと報告を分離していた。

一方は問題を発見し、もう一方はそれを説明した。

継続的なデプロイとAIによるエクスプロイトの世界では、そのような分離はもはや不可能だ。

Penligentはこの2つの現実の橋渡しをする。

新たな証拠が到着するにつれて、ディスクロージャー・ステートメントをダイナミックなブリーフィングへと進化させる。

他のダッシュボードは必要ない。

ログラインが負債に変わるときを知るシステムが必要だ、

そして、責任が報道する価値のあるストーリーに変わるとき。

優れたセキュリティの副次的効果としてのコンプライアンス

Penligentの情報開示書は、監査人のために作られたものではありません。

GDPRやCCPAのような規制は、後付けではなくメタデータとして組み込まれる。

システムが情報開示を作成する際、管轄権の義務を自動タグ付けする、

は、誰に通知しなければならないかを示唆している、

そして、法的に許容される構造で出力をフォーマットする。

しかし、その中身は技術的で、正確で、実行可能なものである。

コンプライアンスは書類仕事である必要はない。

状況認識の延長線上にあるものだ。

より大きな変化

インシデントの終了を示すための情報開示。

今は、次の層の学習の始まりだ。

ペンリジェントはこれを適応サイクルとして捉え直している:

検出→分析→開示→防御

どの報告書も、将来の脅威に対するモデルの文脈を強化している。

すべての情報開示は単なる謝罪ではない。