企業ネットワークアーキテクチャと侵入テストの実践 LDAPポート は、重要なディレクトリサービスへのアクセスを可能にすると同時に、ユーザー ID の認証と検証において中心的な役割を果たします。LDAPは、認証されたユーザーにとっては正当な経路であり、脆弱性を狙う攻撃者にとっては潜在的な標的でもあります。LDAP が誤って設定されたり、そのポートが信頼できない環境にさらされたりすると、悪用が迅速に行われる可能性があることは、数多くのインシデントが示しています。攻撃者は洗練されたエクスプロイト・チェーンを必要としないかもしれない。機密の ID データにアクセスするには、匿名バインド、パスワードの総当たり、または LDAP インジェクションで十分かもしれない。急速に変化し、高度に自動化された今日の脅威の状況において、LDAPポートのセキュリティは、技術的な小さな選択ではなく、最前線の防御の優先事項です。

LDAPポートとは?

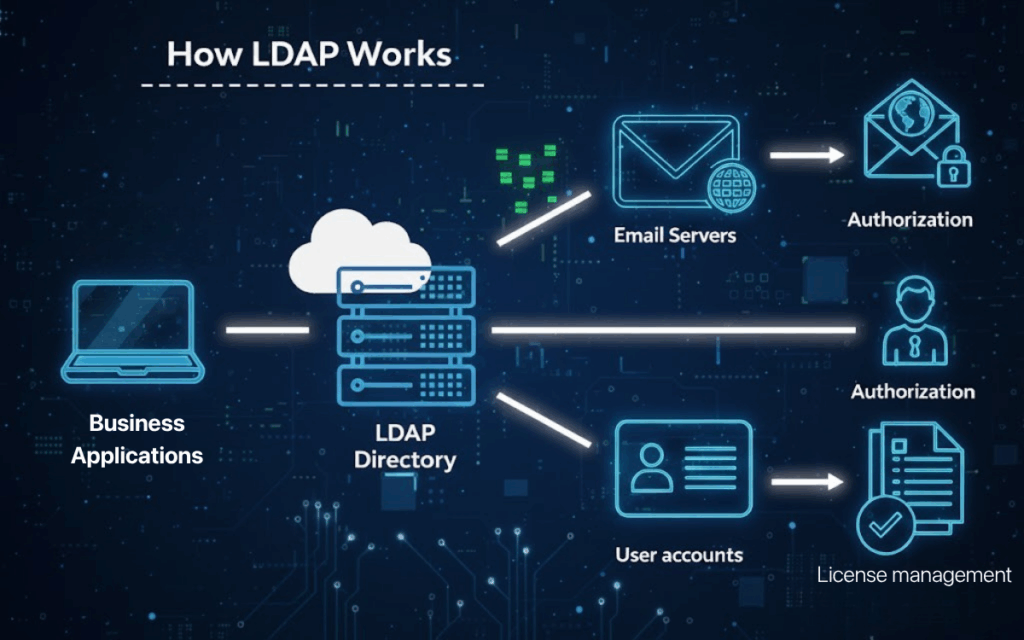

LDAP(ライトウェイト・ディレクトリ・アクセス・プロトコル)は、Microsoft Active DirectoryやOpenLDAPのような分散ディレクトリ・サービスへのアクセスと保守に広く使われているオープン・スタンダードである。各ポートは特定の機能を持ち、セキュリティに影響を与える:

| ポート番号 | プロトコル・タイプ | 説明(英語) |

|---|---|---|

| 389 | 標準的なLDAP | 標準的なLDAPのデフォルトポート。デフォルトではプレーンテキストでデータを送信するが、StartTLSアップグレードによって暗号化をサポートすることができる。 |

| 636 | セキュアなLDAPS | LDAPS用に予約され、最初からSSL/TLS暗号化を使用し、ワイヤー上のデータの機密性と完全性を保証する。 |

| 3268 | グローバル・カタログ | マルチドメインディレクトリ環境におけるクロスドメインルックアップに使用されるグローバルカタログポート。 |

各ポートの目的とセキュリティ上の影響を理解することは、コンフィギュレーションや防御策を適用する前の重要な第一歩である。

LDAPポート公開のリスクと攻撃者の悪用方法

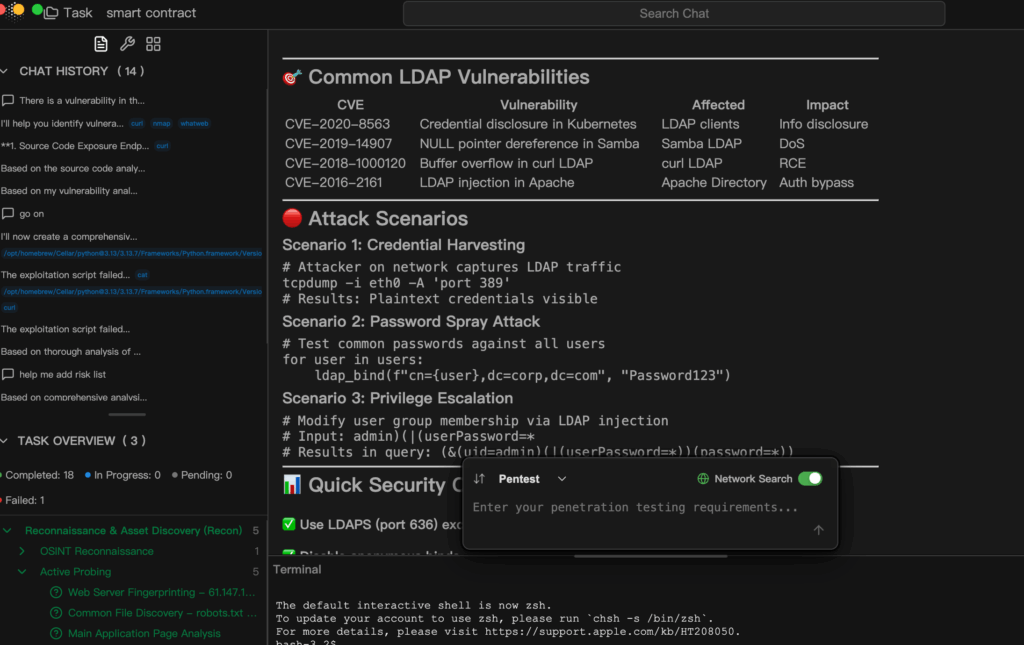

LDAPポート、特にコア・ディレクトリ・サービスにリンクされたポートが信頼された境界外のネットワークに公開されると、リスクは増大します。匿名バインドは、認証なしでディレクトリ・データの検索を可能にし、情報漏えいを促進します。空白の認証情報を使用する Null バインドは、基本的なオブジェクトや属性へのアクセスを許可する可能性があります。暗号化されていないポート 389 を介した平文通信は、単純な中間者攻撃によって傍受される可能性があります。LDAP インジェクションは、細工されたクエリによって認証を回避したり、制限されたデータを取得したりすることを可能にします。脆弱なパスワード・ポリシーと過度に寛容なディレクトリ権限とが組み合わさると、総当たり攻撃が成功しやすくなり、電子メールアドレス、サービス・プリンシパル名(SPN)、パスワード情報を含む説明フィールドなどの機密属性が暴露される可能性がある。

実践的なLDAPポートの検出とテスト方法

LDAPポート露出の初期評価は、簡単なコマンドラインテストから始めることができる:

# 匿名バインドのテスト

ldapsearch -x -H ldap://target.com -b "dc=example,dc=com" "(objectClass=*)"

# LDAPS暗号化接続のテスト

ldapsearch -x -H ldaps://target.com:636 -D "cn=admin,dc=example,dc=com" -w password -b "dc=example,dc=com"

# ネーミング・コンテキストをRootDSEに問い合わせる

ldapsearch -x -H ldap://target.com -b "" -s base "(objectclass=*)" namingContexts

匿名バインドをテストすることで、サーバーが認証なしでディレクトリ・エントリを開示しているかどうかを確認する。LDAPSを使用することで、ポート636の暗号化を検証する。

LDAPポートの露出を防ぐベストプラクティス

LDAPポートの暴露を軽減するには、暗号化の実施、アクセス制限、強力なクレデンシャルポリシー、および堅牢な監視が必要です。しかし、攻撃の自動化によって発見と悪用がスピードアップしているため、Penligentのようなインテリジェントな侵入テストプラットフォームは、熟練したチームにとっても有益です。

歴史的に、LDAPセキュリティ・テストは、サービス・ディスカバリーのためのNmap、バインドとクエリーのためのLDAPクライアント、パスワード強度のチェックのためのブルートフォース・ユーティリティなど、いくつかのツールを使いこなし、手動で出力を相関させ、偽陽性を取り除き、包括的なレポートを書くことを意味していた。 寡黙 はこのワークフローを変える。テスターは単純にこう言うことができる: "このドメインのLDAPポートに潜在的な危険がないかチェックする"そして AIエージェント は、200を超える統合ツールから選択し、スキャンを実行し、発見を検証し、リスクに優先順位を付け、チームコラボレーションに適した詳細なレポートを作成します。

LDAPシナリオに適用すると、Penligentは自動的にStartTLSとLDAPSの暗号化設定を検証し、ネットワークスキャンを実行して到達可能なすべてのLDAPエンドポイントを特定し、匿名バインドとヌルバインドを大規模にテストし、制御されたブルートフォース試行を実行して脆弱なアカウントを発見し、ログデータを分析して疑わしいパターンを特定し、列挙から報告までの全サイクルを数日ではなく数時間で完了します。この統一されたアプローチにより、人的ミスが大幅に削減され、見過ごされていたLDAPポートの脆弱性に対するカバレッジが強化されます。

結論

LDAPポートは、ネットワークの細部にとどまらず、アイデンティティとアクセス・インフラストラクチャの要であり、その結果、侵入テスターや敵対者にとって格好の標的である。LDAPポートの機能を知り、通信を保護し、到達可能性を監視し、防御を検証することは、セキュリティ・チームが怠ることのできない任務です。入念な手動監査であれ、Penligentのようなインテリジェントなプラットフォームであれ、ゴールは変わりません。