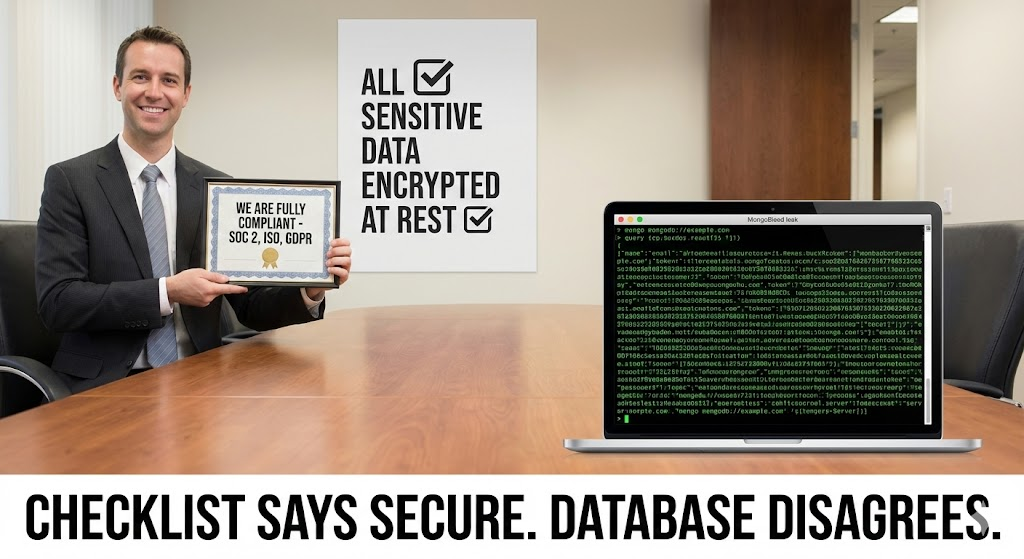

2026年の建築の進化では ベクトル・データベース は、エンタープライズAIの脳の海馬となっている。大規模言語モデル(LLM)の原動力となるコンテキスト、履歴、そしてプライベートな知識を保存しているのだ。しかし CVE-2025-14847-険しい吹き替え "モンゴブリード" 攻撃的なセキュリティー・コミュニティが、この海馬が出血していることを明らかにしている。

これはSQLインジェクションでも設定ミスでもありません。これは バイナリプロトコルの失敗 MongoDBエンジン自体に存在します(CVSS 9.1)。この脆弱性は、認証されていない攻撃者がBSONパーサーの境界チェックの失敗を悪用し、サーバーを騙して生のプロセスメモリのチャンクをエコーバックさせることを可能にします。

筋金入りのAIセキュリティー・エンジニアにとって、その意味は破滅的である: 記憶は新たなデータ漏洩 攻撃者がMongoDBインスタンスのヒープを読むことができれば、クエリを実行することなく、エンベッディングを再構築し、セッショントークンを盗み、RAG知識ベースの生のテキストを流出させることができます。この記事では、Wireプロトコルの欠陥をフォレンジック解析し、高価値のAIインフラストラクチャの防御戦略を概説します。

脆弱性インテリジェンス・カード

| メートル | インテリジェンス詳細 |

|---|---|

| CVE識別子 | CVE-2025-14847 ("MongoBleed") |

| ターゲット・コンポーネント | MongoDBサーバー(ワイヤプロトコル/BSONパーサー) |

| 影響を受けるバージョン | MongoDB 7.0.x(7.0.12以前)、8.0.x(8.0.2以前 |

| 脆弱性クラス | 境界外読み取り (CWE-125) |

| CVSS v3.1スコア | 9.1(クリティカル) (av:n/ac:l/pr:n/u:n/s:u/c:h/i:n/a:h)。 |

| 攻撃ベクトル | 奇形 OP_MSG または OP_QUERY パケット |

テクニカル・ディープ・ダイブゴースト・イン・ザ・ワイヤープロトコル

MongoDB は、TCP ベースの軽量なバイナリプロトコルである ワイヤ・プロトコル.データは ビーエスオン (バイナリJSON)。このプロトコルの効率性は、明示的な長さのヘッダーに依存している。

CVE-2025-14847の根本原因は、メッセージ処理ループ内の典型的な "Trust but Don't Verify "エラーにある。 OP_MSG (またはレガシー OP_QUERY (OpCode 2004)のパケットを使用している。

1.不正パケットの解剖学

標準的な MongoDB メッセージは、ヘッダー (MsgHeader)が続く。

メッセージ長(int32):メッセージの合計サイズ。リクエストID(int32):識別子。応答先(int32):このメッセージが応答するリクエストID。オペコード(int32):リクエストタイプ。

欠点: 影響を受けるバージョンでは、ネットワークリスナーは メッセージ長 をソケットから取得し、バッファを確保する。しかし、ボディ内の内部BSONドキュメントを解析するとき、BSONドキュメントの内部長フィールドがバッファより小さいと主張する場合、あるいは メッセージ長 特定の断片化シナリオでは)実際に送信されたデータよりも大きいと主張する。

2.法医学ロジックの再構築(C++ 擬似コード)

この脆弱性は、エラー・レスポンスやステータス・リプライの作成中に顕在化する。

C++

`// message_handling.cpp の概念的な脆弱性ロジック void dispatchMessage(Message& message) { const char* data = message.body(); int32_t claimed_len = message.header().dataLen();

FATAL FLAW: パーサは、バッファが // 有効な BSON オブジェクトで定義されたデータを厳密に含んでいると仮定します。

有効な BSON オブジェクトによって定義されたデータが // 含まれていると仮定します。

// BSONオブジェクトが不正な形をしている場合(例えば、早期に終了する)、

// リプライのための後続のmemcpyはオーバーリードするかもしれません。

BSONObj command = BSONObj(data); // 基本構造を検証します。

if (command.isEmpty()) { // 基本構造を検証する。

// ERROR PATH: エラーログや応答を生成するとき、

// エンジンは "bad" コマンドをエコーしようとします。

// それは'data'から'claimed_len'バイトを読み取る。

// 'data'が'claimed_len'よりも小さなバッファを指しているかもしれないことを無視する。

// または、次のヒープ・チャンクを読み込む。

reply.append("bad_cmd", get_raw_bytes(data, claimed_len)); // リークする。

}

}`

これによって攻撃者は、メモリ・リード・ウィンドウのサイズ(一部のエクスプロイトでは最大64KB)を メッセージ長 ヘッダーに最小限のペイロードを提供する。

キル・チェーンデータベースを失血死させる

クラッシュ(DoS)とは異なり、ここでの目的はデータの抽出である。ログには "Invalid BSON "エラーが表示されるかもしれないが、データはすでにソケットを離れている。

第1段階:握手

攻撃者はMongoDBポート(デフォルト27017)に生のTCP接続を確立する。脆弱な解析ロジックに到達するために認証ハンドシェイク(SASL/SCRAM)は必要ありません。 ニーズ を認証する。

フェーズ2:ブリードペイロード

攻撃者は正当なヘッダーを持つパケットを送信するが、BSONのボディは切り捨てられる。

PythonのPoCロジック:

パイソン

インポートソケット インポート構造体

def exploit_mongobleed(target_ip, port=27017):# 1.不正なヘッダーを構築する # MsgLen=1024 (Claimed), ReqID=1, ResTo=0, OpCode=2004 (OP_QUERY) # 1024バイトを要求するが、はるかに少ないバイトを送信する。

# 2.ペイロード最小限のBSON

# 最初のチェックをパスするのに十分だが、不完全。

payload = b"\x05xx00xx00"

# 3.トリガーを送信する

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((target_ip, port))

s.send(header + payload)

# 4.ブリードを受信する

# サーバーはエラーオブジェクトで応答する。

#「コンテキスト」を含むエラーオブジェクトで応答する。

data = s.recv(4096)

return data`

第3段階:収穫

レスポンスのペイロードには、バイナリー・ゴミの後に構造化データが続く。攻撃者はこのダンプに対して文字列解析やエントロピー解析を実行する。本番のRAG環境では、このヒープダンプには以下のようなものが含まれていることが多い:

- 解読されたBSONドキュメント: メモリにキャッシュされた最近のクエリ結果。

- ベクターフロート: 私文書の埋め込みを表す浮動小数点数の列。

- 認証ノンス: 他のユーザーのセッションのソルトデータとチャレンジデータ。

影響分析:RAGシステム特有の脆弱性の理由

従来のウェブ・アプリケーションでは、メモリ・リークによってパスワード・ハッシュが暴露されるかもしれない。AIアプリケーションでは、メモリコンテキストははるかに豊富である。

- コンテクスト・ウィンドウの雨漏り RAGシステムは、エンベッディングの生成やLLMへのフィードのために、常に大きなテキストチャンク(コンテキストウィンドウ)をメモリにロードしている。MongoBleedによって、攻撃者はこのストリームをサンプリングし、AIの "思考プロセス "を効果的に盗聴することができる。

- ベクトル反転のリスク: 埋め込みを正確なテキストに逆変換することは難しいが、生のベクトルをリークすることで、攻撃者は独自の知識ベースに近似した「シャドウ・モデル」を訓練することができる。

- インフラの鍵 MongoDB プロセスは、クラウドプロバイダーのキー (AWS_ACCESS_KEY_ID) や KMS のキーを、プロセスのアドレス空間にマップされた環境変数に保持することがよくあります。ヒープをオーバーリードすると、これらの環境ブロックに到達する可能性があります。

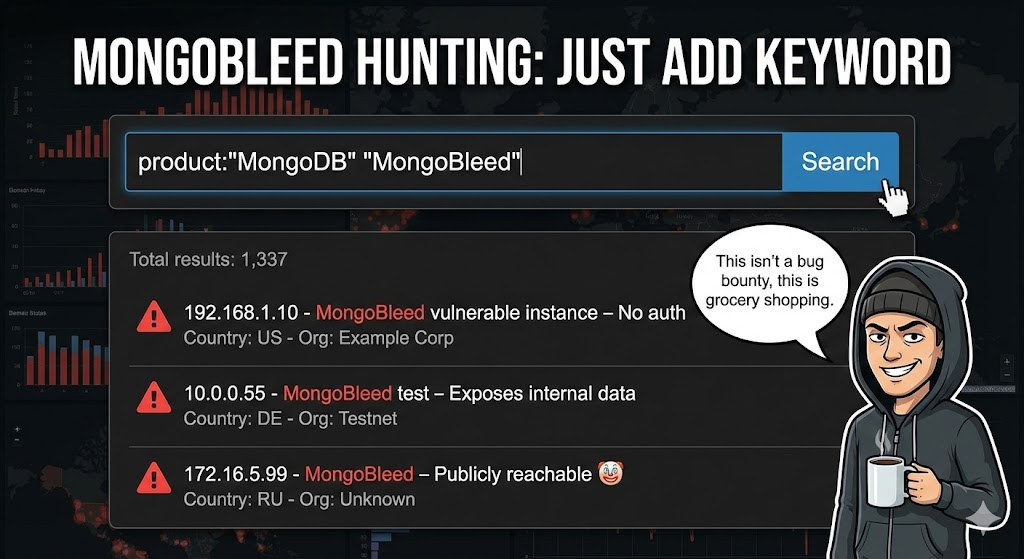

AIを活用したディフェンス過失の優位性

CVE-2025-14847の検出は、標準的な脆弱性スキャナにとっては悪夢だ。彼らはHTTP/アプリケーション層で動作し、バイナリプロトコルエラーを "Vulnerability Confirmed "ではなく、"Service Unavailable "として解釈する。

そこで ペンリジェント はインフラセキュリティを再定義します。ペンライジェントは プロトコルを意識したAIファジング:

1.バイナリプロトコルの理解

Penligentのエージェントはテキストプロトコルに限定されません。BSON構造をネイティブに解析し、構築します。AIは何千もの有効だが不正なWire Protocolパケットを生成します。 メッセージ長 フィールドにいる。

2.ヒューリスティックなリーク検出

Penligentは、バージョンバナー(偽造可能)を探す代わりに、バイナリ応答を分析する。

- エントロピー分析: 構造化されたBSONエラーメッセージではなく、メモリーダンプに似た高エントロピーブロックを検出する。

- パターンマッチング: これは、敏感なパターン(例えば、「next」)の反応をスキャンする、

スケAPIキーや他のセッションからのJSON構造体など)は、エラー・レスポンスに決して表示されるべきではない。

3.非破壊バリデーション

Penligentは、データベースサービスをクラッシュさせることなく「Bleed」効果を検出することで、脆弱性を検証します。これは、リークされたメモリアーティファクトの存在に基づき、「脆弱である」という決定的な判定を提供し、一般的なタイムアウトに関連する偽陽性を排除します。

修復と硬化ハンドブック

AIワークロード用にセルフホスティングのMongoDBを使用している場合は、早急な対応が必要です。

1.アップグレード(唯一の解決策)

へのアップグレード MongoDB 7.0.12 または 8.0.2 即座にこのパッチは メッセージ クラスのコンストラクタとBSONバリデーション・ロジックを使用します。

2.相互TLS(mTLS)の実施

プロトコルレベルのエクスプロイトに対する最も効果的な緩和策は、接続がパーサーに到達しないようにすることである。

- コンフィギュレーション: 設定

net.tls.mode: requireTLSそしてnet.tls.CAFile. - 効果 攻撃者は、内部CAによって署名された有効なクライアント証明書がなければTLSハンドシェイクを完了できないため、不正なWire Protocolパケットを送信できない。

3.ネットワーク・セグメンテーション

ベクターデータベースを隔離する。公共のインターネット、あるいは一般従業員のネットワークからアクセス可能であってはなりません。RAGアプリケーションサーバー(オーケストレーター)の特定のIPだけが許可リストを通してアクセスできるようにします。

結論

CVE-2025-14847 (MongoBleed) データレイヤー」がAI革命のソフトな下層部であることを痛感させられる。LLMのためにガードレールを作る一方で、図書館のドアに鍵をかけることも忘れてはならない。

エリート・セキュリティ・エンジニアにとって、この教訓は明確だ: プロトコルのセキュリティはデータのセキュリティである。 ネットワークの境界線に頼るのでは不十分で、最も貴重な知識を運ぶバイナリ交換の完全性を検証しなければならない。AI主導のファジングを活用し、リークが洪水になる前に発見する。